Scott Edwards hat uns die Verschlüsselungs-Software "Spot-On" erläutert. Sie gilt als Nachfolger vom Web-of-Trust-Sharing: RetroShare etc.

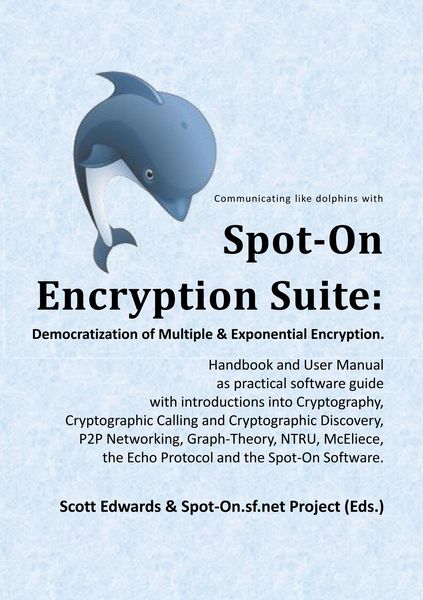

Wir haben Scott Edwards gefragt, der vor einigen Jahren für die seit 2010 bestehende Verschlüsselungs-Software „Spot-On“ ein englischsprachiges User-Manual ergänzend zu den projektseitig vom Entwickler verfassten technischen Dokumentationen im Team erstellt hat, ob er für uns eine Kurzfassung zu dieser Software-Applikation des Entwicklers Textbrowser erstellen kann, die wir dann ins Deutsch übersetzten.

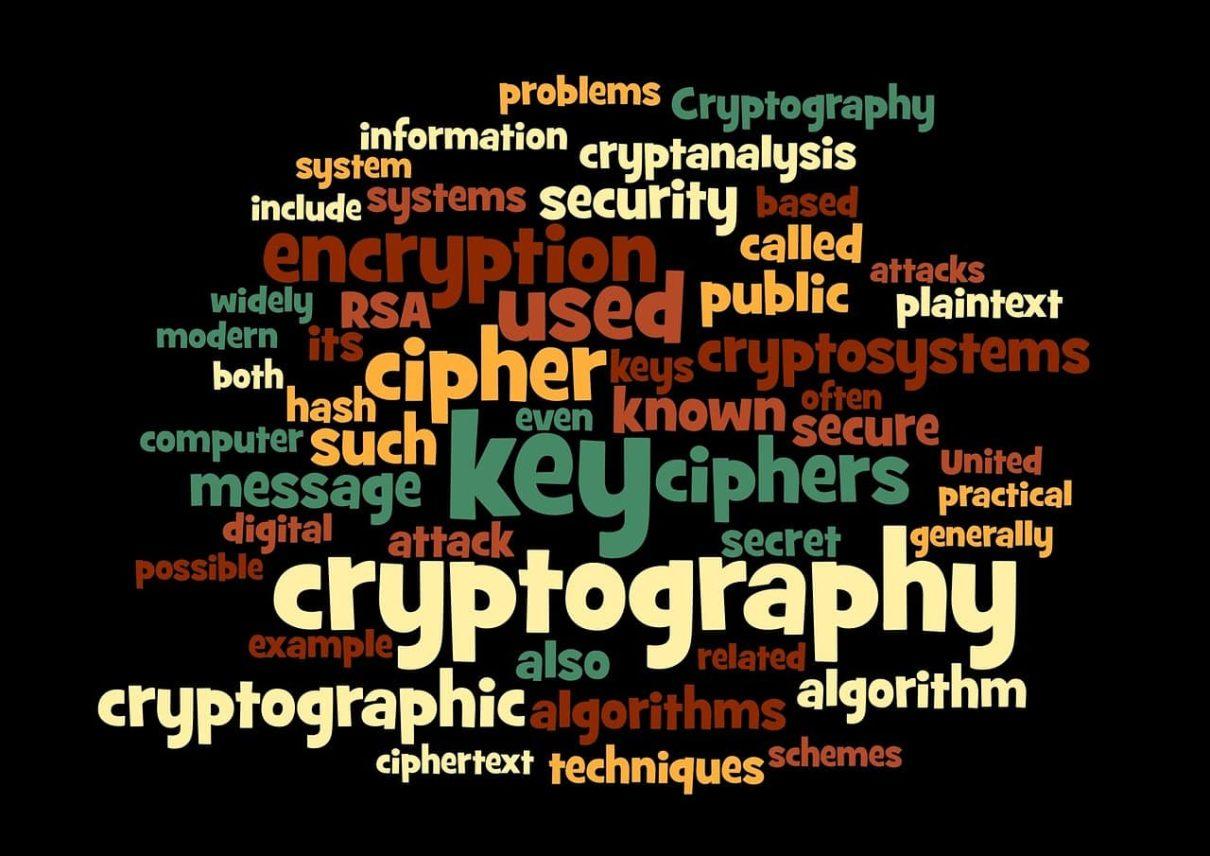

Wir stellen euch dieses Programm aus der angewandten Kryptographie vor, da die Software nicht nur umfassende und innovative kryptographische Funktionen enthält:

Die App Spot-On kann auch in manchen Punkten – zum Beispiel insbesondere hinsichtlich der Sicherheit für den Datei-Transfer-Bereich quasi als Nachfolger von Web-of-Trust-Sharing (wie z.B. RetroShare) gelten. Denn dabei werden die Datei-Transfers nur Punkt-zu-Punkt verschlüsselt und weitere Hops sind durch Vertrauen absichert. Diese Trust-Architektur hat aber auch vor zehn Jahren schon zu Abmahnungen geführt, falls urheberrechtliche geschützte Musikdateien versendet wurden. Danach folgten etwa jährlich zwar noch ein Retro-Release, nun aber schon seit längerer Zeit nicht mehr. Ist diese geringe Sicherheit also Retro?

Spot-On ist kryptographisch umfassender und setzt echte Ende-zu-Ende Verschlüsselung um, auch – und das ist hier zentral – über mehrere Hops und Knotenpunkte hinweg. Und mit der Suchfunktion und ihrer verschlüsselten Datenbank, die sich bei Spot-On P2P bzw. F2F synchronisiert, kann für Release-Groups quasi eine Release-PreDB per F2F verschlüsselt geteilt werden, wenn sich alle Pre-Datenbanken darin als Co-Admin integrierten und bridgen.

Was macht also die Verschlüsselungs-Software Spot-On genau?

Spot-On ist eine Software, die zwei Freunde über einen Schlüsselaustausch sicher verbindet: Es werden also Freund- zu-Freund verschlüsselte Verbindungen aufgebaut. Damit ist es eine Verschlüsselungs-App mit mehreren Funktionen, die pro Tab abgebildet werden. Die drei wesentlichsten Funktionen sind:

Kommunikation. 1:1-Chat, Gruppenchat, E-Mail, Filesharing und File-Transfers mit Magnet-Links und P2P-Websuche in einer Datenbank.

Alles verschlüsselt. Es ist daher gegebenenfalls am ehesten mit RetroShare vergleichbar. Doch RetroShare verschlüsselt nur von Freund zu Freund. Spot-On verschlüsselt durchgängig Ende-zu-Ende.

Das Netzwerk funktioniert kryptographisch: Die App ist daher auch mit Tor oder I2P vergleichbar, auch wenn man darüber noch nicht surfen kann: die Funktionen sind derzeit halt Chat. Dazu kommt FileSharing mit einer Magnet-URL- und einer Webseiten-Such-Funktion.

Das eingesetzte kryptographische Protokoll namens Echo funktioniert so, dass es in den Datenpaketen keine IP-Adressen weder von Sender noch Empfänger gibt. Daher ist es „Beyond Routing“ bzw, sogar „Beyond Cryptographic Routing“. Das ist auch im Vergleich zu einem TCP-Routing, Onion-Routing, Blockchain-Routing oder I2P-Routing interessant und innovativ. Immer, wenn ein Knotenpunkt ein Datenpaket weitergeleitet hat, ist im Echo alles anonymisiert und proxifiziert.

Daher lohnt nicht nur netzwerktechnisch, sondern auch kryptographisch ein ausführlicher Blick, da es eine umfassende Verschlüsselung-Software als Suite ist – für eine Verschlüsselung von Chat sowie E-Mail und auch Websuche und Filesharing.

Kurzum: Es ist eine Chat-App, eine Datenbank-Suche und eine torrent-ähnliche File-Sharing-App für den Download mit Magnet Links. File-Sharing ist mit F2F und E2F über Multihops im Echo in einer neuen Evolutionsstufe und sicher definiert.

Welche Potenziale bietet also die App „Spot-On“, die neben verschlüsselten 1:1-Chat und Gruppenchat, auch den Torrent-ähnlichen Download mit Magnet-Links sowie eine F2F geteilte Such-Datenbank in einem Echo-Netzwerk umsetzt, das wie Tor und I2P eine Multi-Hop-Umgebung als vermaschtes, und sicher verschlüsseltes Proxy-Netzwerk gestaltet? Gerade auch bei zunehmender Überwachung werden F2F-Netze mit Ende-zu-Ende Verschlüsselung zukünftig eine höhere Sicherheit bieten. Doch nun zum Beitrag von Scott Edwards.

Einleitende Zusammenfassung – „Spot-On“ ist eine Echo-App mit umfassender Verschlüsselung: Multi-Hop-F2F mit E2E

Die kryptographische Applikation Spot-On des Entwicklers Textbrower ist nicht nur quell-offen (bei Github zu finden), sondern ermöglicht, drei wesentliche Funktionen des Internets in einer verschlüsselten Umgebung umzusetzen, nämlich: Kommunikation (Chat und E-Mail), Datei-Austausch bzw. File-Sharing sowie auch die Informationssuche in einer F2F-Suchmaschine bzw. lokalen Datenbank.

Die kryptographischen Funktionen der Software Spot-On sorgen für eine Verschlüsselung in einem Friend-to-Friend Netzwerk bei Kommunikation und Websuche, und darüber hinaus sind ebenso alle Datei-Transfers immer durchgängig Ende-zu-Ende verschlüsselt. Es gibt derzeit kaum eine weitere Applikation, die so umfänglich F2F mit E2E – aber, und das ist hier der Punkt: über Multi-Hops – umsetzt.

Magnet-Links, wie sie aus dem Torrent-Bereich bekannt sind, werden (innerhalb des verschlüsselten Netzwerkes) unterstützt und bilden einen dezentralen Tracker. Die kryptographische Software benötigt neben dem Klienten zur besseren Verbindung ggf. einen Server. Dieser ist in der Software bereits integriert: In der Funktion für einen sog. „HTTP-Listener“ ist es mit wenigen Klicks sehr einfach, einen eignen Server (z.B. als Magnet-Tracker oder als Chat-Server) zu erstellen.

FileSharing – und ebenso der Chat und alle weiteren Funktionen – können mit Spot-On auch über Tor laufen: Sofern als zusätzliche Sicherheits-Umgebung erforderlich, kann Spot-On (nutzt HTTP/S) über die Proxy-Optionen mit Tor im Local-Host angebunden werden.

Dieses ist aber keine Voraussetzung, da das Echo-Netzwerk komplett verschlüsselt ist und ähnlich wie das Onion-Routing hohe, wenn nicht sogar aufgrund der kryptographischen Dichte noch differenziertere Sicherheit bietet. Denn: das eingesetzte Echo-Protokoll sendet nur verschlüsselte Pakete und kennt kein Routing, ist also „Beyond“-TCP-Routing, da die Adressierung der einzelnen Instanzen über kryptographische Funktionen abgebildet wird.

Das unterscheidet das Echo auch vom TCP-Routing (oder Onion-Routing): Es gibt keine Sender- oder Absender-Information – jedes verschlüsselte Paket setzt im Knotenpunkt nur ein Ping-rein und Ping-wieder-raus um (an alle verbundenen Freunde bzw. Knotenpunkte). Es verbleiben keine Information über die Datenpakete in den Servern, bzw. in den Klienten sind sie ausschließlich hochgradig verschlüsselt (z.B. nach einem Download oder in der Chat-Historie).

Eine Suchfunktion (z.B. für Magnet-Links oder URLs und Webseiten) sowie Funktionen zur zusätzlichen Datei-Verschlüsselung ergänzen diese Encryption-Suite, d.h. die URL-Such-Datenbank kann auch F2F und verschlüsselt geteilt werden: Webseiten (oder auch Infos aus PreDBs) können mit RSS importiert werden und dann über die Suche gefunden werden. Neueste Indexierungen werden in der Suche immer zuerst genannt, wenn keine Filterung erfolgt.

Der folgende Beitrag stellt wesentliche Aussagen zu einigen ausgewählten Funktionen ausführlicher dar und zeigt Anwendungsperspektiven, wenn Datei-Verschlüsselung, Transfer-Verschlüsselung, Chat- und Kommunikationsverschlüsselung sowie eine Verschlüsselung der Suche von Informationen des Webs, in einer Sicherheitsumgebung zusammenkommen.

Inhalt

I. Einleitende Zusammenfassung – „Spot-On“ ist eine Echo-App mit umfassender Verschlüsselung: Multi-Hop-F2F mit E2E

II. Verschlüsselter Datei-Transfer: Spot-On nutzt aus dem Torrent-Bereich bekannte Magnet-Links

III. Die Websuch-Funktion in Spot-On ist ohne Queryhits und wird F2F gesynced

IV. Chat & Gruppenchat in Spot-On sind hochgradig verschlüsselt

V. Echo-Netzwerk: Wie funktioniert das Echo und seine Verschlüsselung?

VI. Einrichtung eines Echo-Servers

VII. Ausblick: „Inner Evelopes“ – Humane Proxies im Chat

VIII. Fazit: Umfassende kryptographische Funktionen in der Verschlüsselungssuite Spot-On

II. Verschlüsselter Datei-Transfer: Spot-On nutzt aus dem Torrent-Bereich bekannte Magnet-Links

Verschlüsselter Datei-Transfer: Spot-On nutzt aus dem Torrent-Bereich bekannte Magnet-Links

Um eine Datei transferieren zu können, reicht ein verschlüsselter 1:1-Chat, in dessen Fenster der Knopf „Datei senden“ gedrückt wird. Das Programm erstellt umgehend einen aus dem Torrent-Bereich bekannten Magnet-Link sowie einen Tracker in dem Klienten und versendet den Link im Chat.

Da der Magnet-Link im Chat-Fenster den verschlüsselten Chats nur mit einer Person geteilt wird, startet der Download direkt und es sind keine weiteren Schritte notwendig.

Sollte der Magnet-Link aber in einer Gruppe geteilt werden, dann kann er auch wie ein Torrent „swarmen“, d.h. trotz der Verschlüsselung gleichzeitig von vielen Personen hoch- und runtergeladen werden.

Kein BitTorrent-Tracker mehr notwendig

Für eine File-Sharing-Anwendung mit zahlreichen Personen im Download, ist es also eine sehr einfache Architektur, es bedarf keines Extra-Trackers mehr. Da nach einem Hop im Echo-Netzwerk keine Zuordnung der verschlüsselten Datenpakete mehr stattfinden kann (zu diesem Proxy Effekt im Echo unten noch mehr), ist es eine sehr sichere, aber auch einfache Gestaltung, um Dateien mit einer Person oder mit einer Gruppe von Personen zu teilen.

Da alles in einem F2F-Netzwerk funktioniert, also Freunde sich mit Freunde vernetzen, und alles verschlüsselt ist, ist dieses sehr sicher.

Denn hinzukommt, und das unterscheidet das Echo von einem Web of Trust, dass die Verschlüsselung Ende-zu-Ende umgesetzt ist und nicht Point-zu-Point. In einem Web-of-Trust über Freunde hinweg wird an jedem Knotenpunkt entschlüsselt und wieder verschlüsselt (und die Kryptographie durch Vertrauen ersetzt). Bei Spot-On ist das über alle Hops, also auch über eine Multi-Hop-Kette, immer Ende-zu-Ende verschlüsselt.

Wenn sich P2P, wo sich jeder Peer mit einem anderen öffentlichen Peer verbunden hat, vor Jahren schon hin zu verschlüsselten Verbindungen zu Freunden (F2F) gewandelt hat, dann ist die dritte und nachfolgende Evolutionsstufe nun eine Ende-zu-Ende Verschlüsselung in einem verschlüsselten Netzwerk über mehrere Freunde und Knotenpunkte hinweg.

Und schließlich: Bevor der Magnet-Link erstellt wird, fragt die Software, ob man die Datei mit einem Passwort verschlüsseln möchte. Diese Funktion wird „Nova“ genannt, und setzt eine altbekannte AES-Verschlüsselung mittels eines Passwortes auf die Datei. Dieses Passwort muss ein Empfänger dann nach dem Download eingeben, um die Datei zu entpacken.

Die Websuch-Funktion in Spot-On ist ohne Queryhits und wird F2F gesynced

Die Such-Funktion in Spot-On ist eine Suche in einer lokalen Datenbank. Die kann SQL oder PostGres sein. Zu Beginn fragt ein Einrichtungs-Wizard, ob eine Datenbank für die Suchfunktion angelegt werden soll.

Das hat den Vorteil, dass Suchanfragen nur in der lokalen Datenbank durchgeführt werden. Sogenannte „Query-Hits“ erfolgen also nicht wie in anderen P2P-Suchen in anderen Knotenpunkten. Diese sichere Architektur ist ein wesentlicher Weitblick in die Zukunft, denn neben Vorratsdatenspeicherung und Chatkontrolle wird ja auch die Speicherung aller Suchanfragen und Suchworte von Nutzern zwecks Überwachung gefordert.

In jeder Installation kann also eine Such-Datenbank in einer verteilten Architektur bzw. Datenbank erstellt werden. Auch ein php-Web-Interface ist vorhanden, um seine eigene thematische Suche bzw. Datenbank ins Web zu bringen. Die Datenbank wird einerseits gespeist über RSS: Mit dem unter Optionen befindlichen RSS-Tool können Webseiten und URLs per RSS-Protokoll in die Spot-On-P2P-Websuche importiert werden.

Spot-On: Resistent gegen jegliche Überwachung & Zensur

Und andererseits synchronisiert sich die Such-Datenbank mit den Datenbanken der Freunde. Dazu muss man nur einen Key austauschen: Um chatten zu können, braucht das Gegenüber den Chat-Key – und um die Suche-Datenbank zu teilen, braucht es halt nur einen Austausch eines URL/DB-Keys.

Filter können definieren, dass unerwünschte Stichworte nicht in die Datenbank einfließen bzw. nur gewünschte Themen die Datenbank befüllen.

Die Funktion kann also Bookmarks mehrerer Nutzer in einem gemeinsamen Topf synchronisieren oder aber – da die Webseite ebenso mit abgespeichert wird – die URL als HTML-Webseite bzw. auch als PDF exportieren (ohne Werbung und Bilder, wenn sie nicht als Base64-Code im HTML eingebettet sind).

Es ist zudem ein zensur-resistentes Teilen von News-Seiten über den verschlüsselten Kanal zu Freunden.

Mit dem Sub-Projekt „Spot-On-Pages“ können die in der Datenbank gespeicherten Webseiten und Such-Indexe auch an ein GIT-Konto exportiert (und davon auch importiert) werden. So ist es möglich, seine Webseiten oder Bookmarks bzw. thematische Pages-Datenbank einfach bei Github einzulagern. Und jeder kann sie dort auch im Web lesen oder wieder in seinen Spot-On-Klienten importieren: Das Internet-Archive.org nun bei Github?

Damit sind Lese-Begrenzungen durch Great-Firewalls aufgehoben. Man liest die Webseite oder eine Spot-On-Sammlung an thematischen Webseiten als Download einfach über ein GitHub-Repositorium ein oder lässt es durch einen Freund machen, über dessen verschlüsselten Kanal die Informationen dann lokal eingehen. Zentrale Archive waren gestern: Heute sind Webseiten auch in Datenbanken und Repositorien archiviert, die man im Web oder über Freunde dezentral teilen kann.

Diese Suchfunktion lässt jeden Knotenpunkt teilhaben an dem gesamten Datenbestand: Das ist demokratisch und zensurresistent und es gibt statt unbekannten Algorithmen nur Filter, die der Suchende selbst definiert und die Suchergebisse beeinflussen.

Chat & Gruppenchat in Spot-On sind hochgradig verschlüsselt

Der Gruppenchat ist ebenso verschlüsselt und wie IRC aufgebaut – und wird „Buzz“ (engl., für so viel wie: „öffentliches Gerede“) genannt. Die Verschlüsselung ist symmetrisch, d.h. sie erfolgt mit AES. Freilich, alle, die den Schlüssel kennen, können an dem Gruppenchat semi-öffentlich teilnehmen. Auch eine separate Android App ermöglicht es, an dem Gruppenchat teilzunehmen.

Dazu ist ein Gruppenraum mit: Name, Hash und Salz zu definieren. Also drei Begriffe oder Kürzel: das kann also auch dreimal „Tesla“ sein, wenn man sich über Energie oder Autos unterhalten möchte.

Es kann so ein Gruppenraum natürlich auch nur von zwei Personen privat betreten werden. Dann ist es ein 1:1-Chat, der symmetrisch über sicheres AES abläuft. Während sonst der 1:1-Chat eine asymmetrische Verschlüsselung mit z.B. hohem RSA umsetzt. In der Linux-Version ist auch McEliece als zukunftsweisender Algorithmus implementiert. Für McEliece unter Win32. Das Qt-Digia und MinGW nach der Bekanntgabe des Support-Endes von Win32 seitens Microsoft nicht mehr zu Kompilierung unterstützen, müsste auf ein älteres Win32–Release zurückgegriffen werden, denn Spot-On gibt es schon seit 2010 – oder man nutzt die Linux-Version mit diesem Algorithmus.

Keine Moderation möglich

Eine Moderation des Gruppenchats ist nicht möglich, da die Nachrichten im Netzwerk aufgrund der Echo-Funktion anonym eingeblendet werden. Es ist halt Buzz.

Auf die Verschlüsselung bei der E-Mail-Funktion kann hier nicht weiter eingegangen werden. Nur so viel: Das POPTASTIC-Protokoll, der Chat über E-Mail-Konten, ist 2015 hier erstmalig implementiert und 2016 released worden, aus dem dann ab 2017 beispielsweise der Spike-Chat oder Delta-Chat mit Autocrypt-Verschlüsselung als separate Projekte ähnliche Funktionalitäten und Gestaltungen gefunden haben.

Ebenso bietet der 1:1-Chat in Spot-On auch noch weitere kryptographische Funktionen wie eine sog. „Socialist-Millionaire“-Sicherheitsfunktion, mit der der Chat von einer asymmetrischen Verschlüsselung (mit öffentlichem Schlüssel) auf eine symmetrische Verschlüsselung (mit Passwort) umgestellt werden kann – aber ohne das Passwort elektronisch übermitteln zu müssen.

Den Chat, egal ob einzeln oder in der Gruppe, kann man also einfach zum Übertragen von Magnet-Links nutzen. Man kann damit Dateien austauschen oder um mit Freunden in einer sicheren Online-Umgebung zu kommunizieren.

Echo-Netzwerk: Wie funktioniert das Echo und seine Verschlüsselung?

Zwei Spot-On-Klienten können sich direkt verbinden. Oft ist aber eine NAT-Umgebung oder eine Router-Einrichtung ohne Port-Forwarding gegeben, in der es für eine Verbindung einfacher ist, wenn ein Echo-Server als Dritter installiert ist. Dieses ist wie genannt in der Software über einen Listener möglich.

Der Server macht wie das Echo im Walde mit den Datenpaketen nur Ping-Rein und Ping-wieder-raus. Und zwar an alle verbundenen Knotenpunkte bzw. Klienten. Wenn wir in den Wald rufen, und das Echo wieder herausschallt, dann können es ja dort auch alle hören, die vor dem Wald stehen.

Die Datenpakete im Echo sind alle (multi-)verschlüsselt. Um ein Paket zu entschlüsseln, versucht die Software mit allen vorhandenen Schlüsseln aller Freunde, es zu öffnen. Wenn der Cipher-Text in lesbaren Klar-Text umgewandelt wurde, dann war der Entschlüsselungs-Versuch erfolgreich und die Nachricht bzw. Datei zeigt das Programm an oder stellt es zur Verfügung.

Ob der Klartext nach einem Entschlüsselungsversuch auch dem Originaltext des Absenders entspricht, wird über einen Hash der Originalnachricht, der dem verschlüsselten Datenpaket beigelegt ist, verifiziert.

Da eine kryptographische Hash-Funktion nicht umkehrbar ist, ist das kryptographisch sicher und der Hash kann dem Datenpacket beigelegt werden.

Verschlüsselung und Entschlüsselung

Ein Datenpaket wird also mit dem Key von allen z.B. zehn Freunden entschlüsselt und der jeweils erhaltene Klar-Text aus dem Cipher-Text wird gehasht und mit dem beigelegten Hash der Originalnachricht verglichen. Matchen beide Hashes, dann war es der richtige Key des bekannten Freundes. (Jetzt weiß man ggf. auch, warum der Entwickler sich im Alias Textbrowser nennt. Jedes Datenpaket wird im Echo „ge-browsed“, mit allen vorhanden Crypto-Keys versucht, etwas Lesbares daraus zu machen. Aber ggf. hieß er schon vor der Erfindung des Echos so. Eine RFC-Beschreibung gibt es zu diesem Echo-Protokoll noch nicht. Vielleicht definiert da ja mal zukünftig jemand und hat auch nichts mit RFC-862-Echo zu tun.

Die Pakete haben keinerlei Routinginformation: Das ist Komplexitäts- und Chaos-Forschung zum Thema „Beyond Cryptographic Routing“. Weil: auch die IP-Adresse wird nicht durch einen kryptographischen String ersetzt – auch, wenn es TCP oder UDP als Netzwerk benötigt, das Echo kann dieses letztlich als neue Layover-Schicht ergänzen. Wie nachzulesen ist, sei dem Entwickler diese Innovation „mittags in einer Kantine in Boston“ eingefallen. Es ist „Beyond“ eines Routings, das auf kryptographische Werte setzte, die noch Crypto-String-Adressen kannten. Und es ist ein interessantes Gebiet für die, die bislang nur an IP-Routing (oder auch Onion-Routing) gedacht haben.

Was bedeutet das?

Dadurch, dass jede Nachricht an jeden verbundenen Klienten gesendet wird, wird nicht deutlich, wer mit welchem Schlüssel welches Paket erfolgreich entziffern kann. Das Mesh-Netz wird quasi mit jedem Daten-Paket umfassend bestückt. Es wird damit zum Flooding-Mesh-Netz, denn jede Nachricht kommt an jedem Knotenpunkt vorbei. D.h. es gibt sehr wenig Metadaten, womit das Echo auch eine Vorratsdatenspeicherung aushebeln kann.

Zwar haben alle Instanzen dann ggf. alle Pakete, aber diese sind ja gut verschlüsselt, aufgrund der Multi-Verschlüsselung der Echo-Kapsel. Mit einem weiteren Hash werden schon einmal vorbeigekommene Pakete bzw. Doubletten herausgefiltert, das ist das übliche „Congestion-Control“ und balanciert das Netz. Weitere Entschlüsselungsversuche erfolgen für diese Doubletten nicht.

Das Lesen einer Nachricht ist und bleibt im Echo also privat, weil erfolgreiche Entschlüsselungen nur lokal stattfinden. Durch die Verbindung von Spot-On-Instanzen, die auf „nicht-am-Internet-befindlichen“ Betriebssystemen laufen oder auch auf „nicht-nach-Hause-telefonierenden“ Linux-Maschinen laufen, ist es möglich, diese „Trusted Execution Environments“ (TEE`s) auch per Bluetooth und damit mit einem Protokollwechsel an weitere Spot-On-Instanzen anzuschließen, die eine Internet-Insertion der (inzwischen ja verschlüsselten) Datenpakete übernehmen.

Geringe Chancen für Schadsoftware

So ein Protokoll-Wechsel soll die unbemerkte Installation von Trojanern erschweren. Denn Chat-Kontrollen durch Trojaner auf den TEE`s ohne Internet, wo die Konversion von Klar-Text zu Cipher-Text stattfinden, sind eher unwahrscheinlich. Mal vom Trojaner StuxNet abgesehen, der aber auch über einen USB-Stick in die Anlagen eingebracht werden musste.

Und an der Zweit-Maschine für die Internet-Insertion – da sind die Pakete ja dann schon verschlüsselt.

Das Echo ist also seit mehr als 10 Jahren eine interessante Architektur gepaart mit moderner Verschlüsselung.

Sobald ein Knotenpunk ein Datenpaket weitergeleitet hat, ist zudem nicht mehr erkennbar, von welchem vorherigen Knotenpunkt dieses Paket kam. Jegliches an einem Knotenpunkt weitergeleitete Echo hat quasi eine Proxyfunktion. Wenn Nachbarn zu Nachbarn Gerüchte erzählen und weiterleiten, diese aber verschlüsselt sind, weiß man nicht, von welchem Nachbarn sie kommen.

Einrichtung eines Echo-Servers

Die Einrichtung eines Echo-Servers ist durch die Erstellung eines Listeners im Listener-Tab der Software mit wenigen Klicks schnell erfolgt. Der Port, meist 4710, aber frei wählbar (also auch 80 oder 443 mit HTTPS gehen durch die Firewall), ist zuhause dann im Router meist weiterzuleiten. Das war es schon. Bei einer Webserver-VPS-Maschine fällt oft auch dieser Schritt weg.

Der Echo-Server speichert keine Daten und sendet nur wie ein Echo oder ein Spiegel alle eingehenden Pakete wieder an alle verbundenen Klienten heraus. So simple. Und mehr gibt es eigentlich nicht zum Echo-Server zu sagen. Außer, dass es auch einen Server-Spot-On-Light ohne UX für Linux gibt und einen für Android. Zudem: Es ist auch ein sehr einfach einzurichtender Chat-Server.

Die letzte Windows-32 Version ist aus dem Vorjahr, die aktuellen Releases sind derzeit Source-Only-Releases und werden regelmäßig, inzwischen in größeren Zeit-Abständen als Binary-Release angeboten. Dank der Qt-Programmierungsumgebung liegen für sehr viele Betriebssystem entsprechende Installationspaket bereit. Ein kleiner Raspberry-Pi-Computer reicht also aus, um einen Echo-Server als Chat-Server in seiner Community zu nutzen. Damit kann man auch einen Magnet-Tracker oder Uploader sicher proxifizieren.

Ausblick: „Inner Evelopes“ – Humane Proxies im Chat

Der Chat hat noch eine weitere Funktion. Man kann definieren, eine Chat-Nachricht nicht über seine eigene Instanz zu versenden, sondern über einen Freund. Wenn A die Nachricht an C über B sendet (ohne, dass B die Nachricht entziffern kann oder weiß, dass die Nachricht von A ist oder an C soll), dann ist das ein großes Forschungsthema nicht nur in der Informationstechnologie, ob die Originalnachricht von A oder B kam.

Dazu wird in die verschlüsselte Echo-Kapsel ein innerer Umschlag beigelegt. Der ist wiederum verschlüsselt und mit einem Flag gekennzeichnet, dass nun B diese Kopie versenden soll (ohne zu wissen an wen, denn C hat den Schlüssel von A und wird es lesen können). Und die Kopie ist identisch mit dem Original. Und B weiß auch nicht, ob die Nachricht von A ist oder von einem Freund von A.

Das ist weder ein „Inner-Envelope Problem“ noch ein „Inner-Envelope Phänomen“ von Human Proxies, es ist ein transdisziplinärer Forschungsgegenstand!

Denn o.g. Beispiel ist noch zu einfach gedacht, weil das Echo die Instanz ja nicht mit der IP-Adresse im Routing verbindet. Somit ein Daten-Paket IP-los ist. Hinzu kommt nun noch, dass nicht nur durch die kryptographischen Eigenschaften des Echos niemand, sondern auch durch den Proxy-Effekt des Floodings über die Knotenpunkte hinweg sowieso kaum jemand wissen kann, von wem eine Nachricht kommt, von welcher IP-Adresse sie ins Netzwerk insertiert wurde oder gar: wohin und an wen sie adressiert ist.

Diese Funktion der Humanen Proxies hat man vor kurzen implementiert, wie man es den Release-Notes entnehmen und sie so beschreiben kann.

Fazit: Umfassende kryptographische Funktionen in der Verschlüsselungssuite Spot-On

Die Verschlüsselungs-Suite Spot-On ist nicht nur kryptographisch interessant. Sie ist auch in der Definition einer neuen kulturellen Bewertung und Gestaltung unserer sozialen Kultur. Die Humane-Proxies-Gestaltung ist ethisch, juristisch und sozial in ihren Perspektiven und Bewertungen ungelöst. Das Echo ist ein Natur-Mechanismus, den wir vor einem Wald kennen und den z.B. Delphine zur Orientierung nutzen, und zugleich ist das Echo in einer Umgebung wie auch im IT-Netzwerk orientierungslos.

Mit der Komplexität, den kryptographischen Funktionen und dem entsprechendem Chaos beim Weiterleiten ist ein Zustand von „Beyond Cryptographic Routing“ eingetreten.

Zu den jeweiligen Anwendungen der Applikation Spot-On – wie hier an den drei wesentlichen Funktionen des Internets erläutert: Kommunikation, Suche und Transfer – wird es dazu auch ganz praktische, neue Anwendungsfälle geben, die diese Sicherheit in einer Verschlüsselungs-Suite erfordern.

Da geht es nicht nur konkret um Datei-Transfer bzw. File-Sharing oder geheimen Chat oder einer Suche nach bzw. dem Teilen von den neuesten Informationen. Es ist ein neues Zeitalter für Verschlüsselung in der Praxis mit der umfassenden Applikations-Suite Spot-On entstanden, das die Kryptographie und ihre Anwender noch lange beschäftigen wird.

Anmerkungen

Vielen Dank an Scott für seine Kurzfassung zu der Verschlüsselungsapplikation Spot-On. Und auch an Claudia, die den Beitrag für uns ins Deutsche übersetzt hat. Die ausführliche englischsprachige Dokumentation von Spot-On findet sich elektronisch beim Github-Projekt bzw. ergänzend gedruckt unter der ISBN 978-3749435067.