Durch einen über die WerFault.exe verbreiteten Trojaner verschaffen sich Angreifer Vollzugriff auf zahlreiche Windows-Systeme.

Im Rahmen einer neuen Malware-Kampagne nutzen Hacker das Windows-Fehlermeldungstool „WerFault.exe„, um einen Trojaner auf die Systeme ihrer Opfer zu laden. Damit verschaffen sie sich Vollzugriff auf die per DLL-Sideloading infizierten Geräte. Und alles beginnt – wie so oft – mit einer E-Mail.

Malware verbreitet sich erneut via WerFault.exe

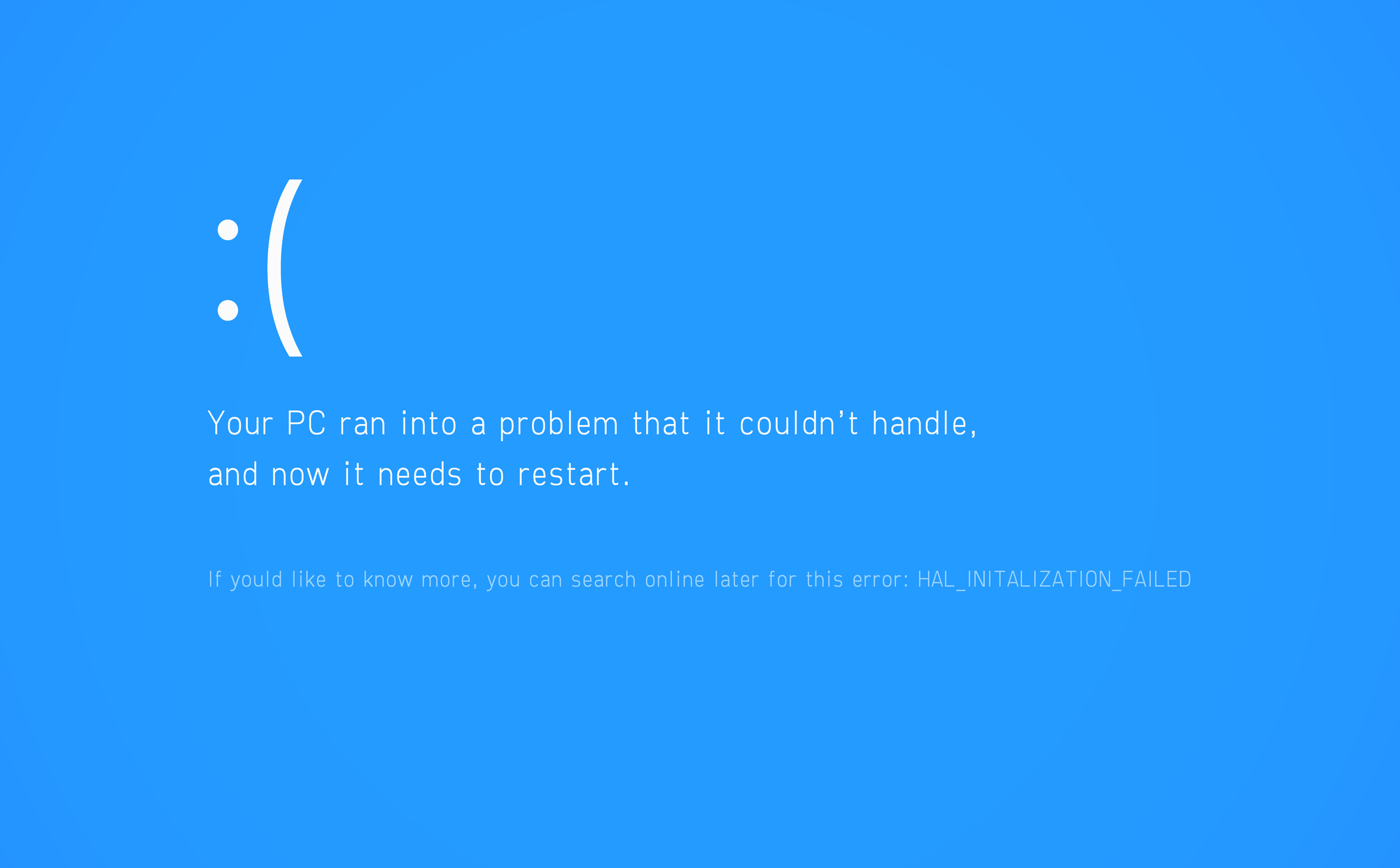

Wer kennt es nicht: Wenn unter Windows ein Fehler auftritt, begrüßt manchmal ein kleines Tool den verärgerten Anwender. Dieses bittet um Erlaubnis, einen Fehlerbericht an Microsoft zu übermitteln und mögliche Lösungsvorschläge zu unterbreiten. Hinter dieser Funktionalität des Betriebssystems verbirgt sich die ausführbare WerFault-Datei.

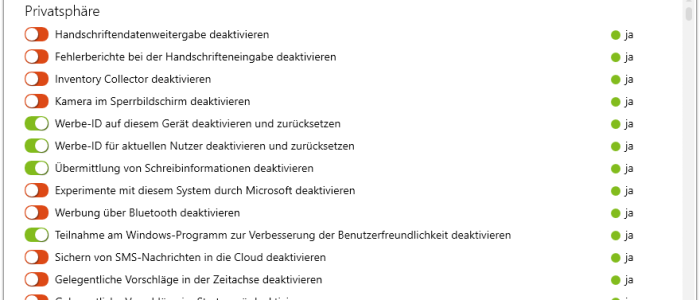

Hacker missbrauchen dieses Programm laut BleepingComputer derzeit, um per DLL-Sideloading eine Malware in den Speicher angegriffener Systeme zu laden. Da es sich bei der WerFault.exe um eine Systemdatei handelt, gelingt es den Angreifern völlig unentdeckt zu bleiben. Virenscanner stufen diese schließlich als vertrauenswürdig ein.

Und das ist nicht das erste Mal, dass sich Cyberkriminelle dieses Microsoft-Tools ermächtigen. Ferner dienten auch andere Systemprogramme von Windows 10 und Windows 11 Hackern in der Vergangenheit bereits als Angriffswerkzeuge.

Kampagne infiziert Windows-Systeme per DLL-Sideloading mit Pupy-RAT

Die von Sicherheitsforschern der K7 Security Labs entdeckte Malware-Kampagne startet zunächst mit einer E-Mail. In deren Anhang befindet sich eine ISO-Datei. Diese enthält wiederum eine Kopie der „WerFault.exe„, eine „faultrep.dll„, eine „File.xls“ sowie eine Verknüpfung mit der Bezeichnung „inventory & our specialties.lnk„.

Durch einen Klick auf die Verknüpfungsdatei kommt es zur Ausführung der WerFault.exe. Diese lädt anschließend per DLL-Sideloading die bösartige faultrep.dll, die sich von der regulären Version dieser Datei aus dem Verzeichnis „C:\Windows\System“ dadurch unterscheidet, dass sie zusätzlichen Code enthält, um eine Malware nachzuladen.

Daraufhin landet die DLL des Pupy-Remote-Access-Trojaners („dll_pupyx64.dll„), einer öffentlich zugänglichen Open-Source-Malware, in dem Speicher des angegriffenen Systems. Zusätzlich wird als Ablenkung die Office-Datei File.xls geöffnet, um den Benutzer abzulenken.

Pupy-RAT gewährt den Angreifern schließlich einen Vollzugriff auf das infizierte Gerät. Somit können die Hacker beliebige Befehle ausführen, Daten abgreifen, weitere Schadsoftware installieren sowie andere in Reichweite befindliche Systeme infiltrieren.

Wer sich vor dieser Art von Angriffen schützen möchte, sollte beim Öffnen von E-Mail-Anhängen achtsam sein. Eine unerwartete Mail mit einer ISO-Datei im Anhang gehört grundsätzlich in den Papierkorb. Wenn diese auch noch eine ausführbare Datei wie die WerFault.exe enthält, sollten alle Alarmglocken ertönen.