öhmmm…ja…

Es kommt eine EMail mit einem CD Image, welches ich Mounte um dann eine mir Unbekannte EXE Datei aus einer Fremden Quelle zu Starten !

Ganz ganz große Sicherheitslücke…die vor dem PC Sitzt !

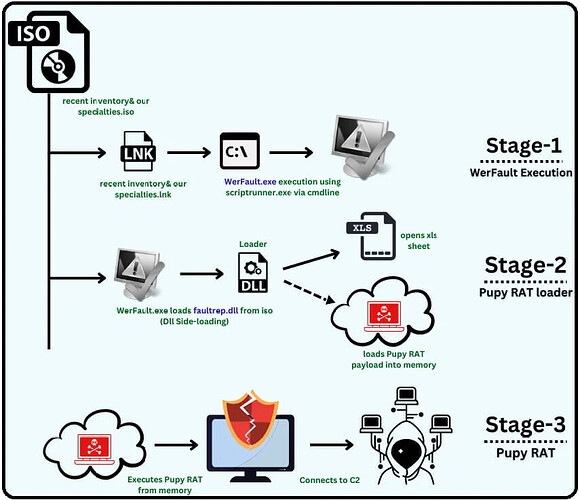

Wenn die Sicherheitslücke schon so groß ist, warum den Umweg über die „WerFault.EXE“

Weshalb nicht gleich eine Readme.exe, die ein Trojaner enthält.

Wenn der Anwender sowieso schon irgend ein Programm startet, klickt er Natürlich auch Warnungen weg, da er sehen möchte, was die EXE so macht.

Ganz Großes Kino

Aber das ist doch immer so, dass die größte Gefahr mit zwei Beinen und Armen VOR dem Computer sitzt.

Ich denke der entscheidende Punkt ist hier, dass die WerFault.exe unter dem Radar bleibt und diverse Sicherheitslösungen aushebelt, da es sich normalerweise um eine vertrauenswürdige Systemdatei handelt. Eine Readme.exe wird wahrscheinlich eher erkannt.

Dass der Anwender für den Prozess technisch total unbeholfen sein muss, ist offensichtlich. Nur leider ist die Zielgruppe damit ziemlich groß, was zu entsprechendem Erfolg der Angreifer führt.

Könnte man so sehen, aber spielt eigentlich keine Rolle.

Wenn der Benutzer schon so Doof ist, ein Unbekanntes CD Images Mountet, um dann eine Exe daraus Starten,

ist der Benutzer auch in der Lage eine Readme.exe oder „Best Porn.exe“ zu Starten um Sicherheitshinweise oder Virenwarnungen Wegzudrücken.

Wenn deine Haustür Offen steht, spielt es keine Rolle ob der Einbrecher als DHL,UPS oder Klemptner verkleidet ist.

Er geht einfach rein und treibt dort Unfug.

@DBProgger Sich darüber lustig zu machen, weil andere Menschen schlichtweg weniger wissen oder weniger intelligent sind, bringt denen aber auch nichts.

Das bringt nur Dir etwas, weil Du Dich dann besser fühlen kannst. Du hast ja inhaltlich durchaus recht. Aber die Dummheit bzw. Unwissenheit mancher Menschen wird niemand effektiv bekämpfen können.

Niemand macht sich darüber Lustig.

Es geht eigentlich nur darum, das wiedermal eine Mega Sicherheitslücke gefunden wurde, welche Hoch Gefährlich ist, die aber eigentlich keine ist.

Wenn man das so sieht, dann ist der Ein & Aus Schalter am Computer die Größte Sicherheitslücke überhaupt,

denn wenn man diesen Betätigt, kann man am Computer alles machen.

Abwarten, bis Experten eine Untersuchung anstellen, das über 50% der Mitarbeiter in Firmen, welche den Ein Schalter betätigen irgendwelchen Blödsinn machen.

Ganz zu schweigen von der vielen Arbeitszeit, die verloren geht wenn Mitarbeiter Private dinge machen.

Also sollte man den Ein Schalter Blockieren, und ein Einschalten verhindern. ![]()

Oder eben das Beispiel mit der Haustür.

Es geht ja hier nicht um eine bahnbrechende Sicherheitslücke, sondern um eine Vorgehensweise von Hackern. Und wenn Menschen, die sich nicht mit der Materie auskennen, hier davon lesen, erkennen sie in Zukunft vielleicht Muster und können sich vor Angriffen dieser Art besser schützen.

Ist das nun nützlich oder nicht?

Gegen Dummheit hilft nur Aufklärung. Was nicht hilft, ist dummen Menschen vorzuwerfen, dass sie dumm sind und ihnen deshalb sowieso nicht mehr zu helfen ist. ![]() Hab jedenfalls noch nie erlebt, dass dadurch jemand zur Erleuchtung kam.

Hab jedenfalls noch nie erlebt, dass dadurch jemand zur Erleuchtung kam.

Richtig, dann wollen wir mal Hoffen, das die leute die sich nicht damit auskennen auch einen IT Blog lesen.

Wahrscheinlich nicht regelmäßig. Aber wenn sie eine fragwürdige Mail erhalten, googeln sie womöglich danach. Und dann werden sie wohl kaum auf einem Hundeblog fündig. ![]()

Ich halte diese ganze Kampagne eher für einen Test von spez. Gruppierungen. Die Tatsache, dass hier eine ISO verwendet wird, ist wohl erstmal dieser Tatsache geschuldet:

DLL-Sideloading erfordert, dass sich eine bösartige Version einer DLL im selben Verzeichnis befindet wie die ausführbare Datei, die sie aufruft. Wenn die ausführbare Datei gestartet wird, priorisiert Windows sie gegenüber ihrer nativen DLL, solange sie denselben Namen hat.

Wenn die DLL bei diesem Angriff geladen wird, erstellt sie zwei Threads, einen, der die DLL des Pupy Remote Access-Trojaners (‚dll_pupyx64.dll‘) in den Speicher lädt, und einen, der die enthaltene XLS-Tabelle öffnet, um als Köder zu dienen.

Der PupyRAT wurde in der Vergangenheit von den iranischen „Regierungs-Hacker“ APT33 & APT35 genutzt. Bei der aktuellen Welle schließt man auf einen chinesischen Akteur.

Der PupyRAT ist mittlerweile Open Source…siehe:

Die Funktion der ISO wird „Vermutlich“ auch den Hintergrund haben, das die Dateien nicht die „Aus dem Internet“ Kennung bekommen,

und der Benutzer entsprechend keinen Sicherheitshinweis bekommt.

Wieso sollte da ein Hinweis ausbleiben? Die ISO muss schließlich gemounted werden. Nach dem „mount-Befehl“ liegen die enthaltenen Dateien so vor, als wären sie auf der HDD direkt vorhanden. Eine ISO-Datei ist doch von der eigentlichen Funktion her, auch nichts anderes als eine Archiv-Datei, wie z.B. auch eine zip-Datei.

Das bedeutet aber auch, dass nach dem „mounting“ jeder Scanner anschlagen würde, wenn der Inhalt entsprechend gestaltet ist!

Ich denke, er bezieht sich darauf: https://tarnkappe.info/artikel/malware/windows-zero-day-luecke-laesst-qbot-dein-system-infiltrieren-259367.html

Dort heißt es:

Einen Teil des Problems hat Microsoft bereits am vergangenen Patchday gelöst. Denn zuvor hat Windows das MoTW-Attribut nicht korrekt auf in ISO-Images enthaltene Dateien übertragen.

Bei Opfern mit ungepatchten Systemen wird das also nach wie vor funktionieren.

Genau! ![]()

Hätte ich aber jetzt auch so gesagt! ![]()

![]()

![]()