Forscher haben entdeckt, dass sich Amazons Echo Geräte auch über Ausgaben auf dem Gerät selbst steuern lassen. Damit hackt Alexa quasi Alexa.

Die Forscher Sergio Esposito (Royal Holloway Universität, UK), Daniele Sgandurra (Royal Holloway Universität, UK) und Giampaolo Bella (Universität von Catania, Italien) haben entdeckt, dass sich Amazons Echo Geräte auch über Ausgaben auf dem Gerät selbst steuern lassen. Damit hackt Alexa quasi Alexa.

Alexa versus Alexa kurz AvA

Die drei Forscher haben untersucht, wie sich intelligenten Lautsprechern durch selbst erteilte Sprachbefehle fernsteuern lassen. Dabei stellten sie fest, dass beispielsweise der Amazon Echo Dot der 3. und 4. Generation auf die eigene Ausgabe reagiert. Daher werden die Ausgaben desselben nicht sauber ausgefiltert. Die Lücke ist unter CVE-2022-25809 registriert.

Mehrere Angriffsvektoren bei Alexa Lücke

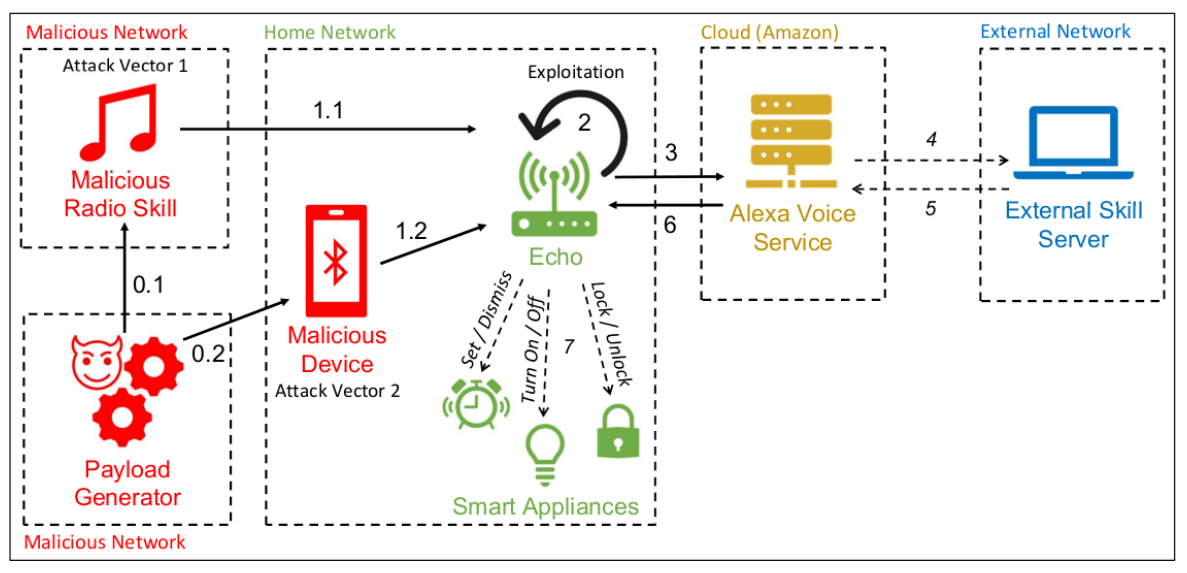

Für die Attacke existieren zwei beziehungsweise drei unterschiedliche Angriffsvektoren. Um die Lücke auszunutzen, kann ein Angreifer den Echo Dot per Bluetooth mit einem seiner Geräte verbinden und so beliebige Audioausgaben auf dem Smart Speaker ausgeben. Alternativ kann auch ein Radio oder ein Skill auf dem Alexa Lautsprecher dafür missbraucht werden.

Kurzzeitiger physischer Zugang nicht unbedingt notwendig

Dazu ist für den Angreifer in der Regel ein kurzzeitiger Zugriff auf den Echo Dot notwendig. Alternativ muss man sein Opfer dazu bringen, einen „infizierten“ Skill oder Radiosender zu starten, der Alexa-Kommandos ausruft.

Weitere Lücken vereinfachen Missbrauch von Alexa

Normalerweise regelt der Echo Dot nach dem Erkennen des Schlüsselwortes „Alexa“ oder „Echo“ die Lautstärke der aktuellen Ausgabe herunter. Dies betrifft beispielsweise gerade über den smarten Lautsprecher abgespielte Musik oder auch bösartige Kommandos.

Über die von den Forschern entdeckte Full Volume Vulnerability (FVV) kann man dieses Verhalten umgehen. Dazu musste man vor einem eigentlichen Kommando lediglich „Echo, schalte dich ab.“ ausgegeben. Damit stieg die Erfolgsrate enorm.

Weiterhin konnten die Forscher einen stummen Skill erstellen, der vorgibt, dass er Alexa sei und so alle Kommandos mitschneiden und zu manipulieren. Der Angreifer kann so auch die Antworten beliebig manipulieren.

Was kann ein Angreifer damit anfangen?

Ein Dritter kann über die Attacke den Echo Dot beliebig fernsteuern. Beispielsweise kann er das komplette Smart Home des Opfers steuern, wenn es in Alexa eingebunden ist. Damit ließen sich dann vielleicht die Rollos hochfahren, die Überwachungskamera abschalten oder die Tür aufschließen, je nachdem, was dort alles integriert ist.

Die Alexa vs. Alexa Lücke in Aktion

Fazit

Sicher nur wenige Leser der Tarnkappe werden einen smarten Lautsprecher im Einsatz haben. Dazu sind in der Regel die Datenschutzbedenken bei einem dauerhaft an Strom und Internet angeschlossenem Mikrofon zu groß.

Für mich zeigt die Arbeit der Forscher einmal mehr, wie leicht diese Geräte auch von Dritten als Wanze missbraucht werden können.

Tarnkappe.info