Du hast kürzlich das 3D-Grafikprogramm Blender gegoogelt? Womöglich hast Du Dir dabei eine hinterlistige virtualisierte Malware eingefangen.

Angreifer verbreiten derzeit durch per Google-Werbekampagne eine virtualisierte Malware – getarnt als 3D-Grafiksoftware Blender. Durch verschiedene Verschleierungstechniken gelingt es dieser Schadsoftware, gängige Antivirenprogramme zu hintergehen. Doch der als Nutzlast nachgeladene Infostealer geht mindestens genau so geschickt vor.

Durch KoiVM verschleiert die virtualisierte Malware ihren Code

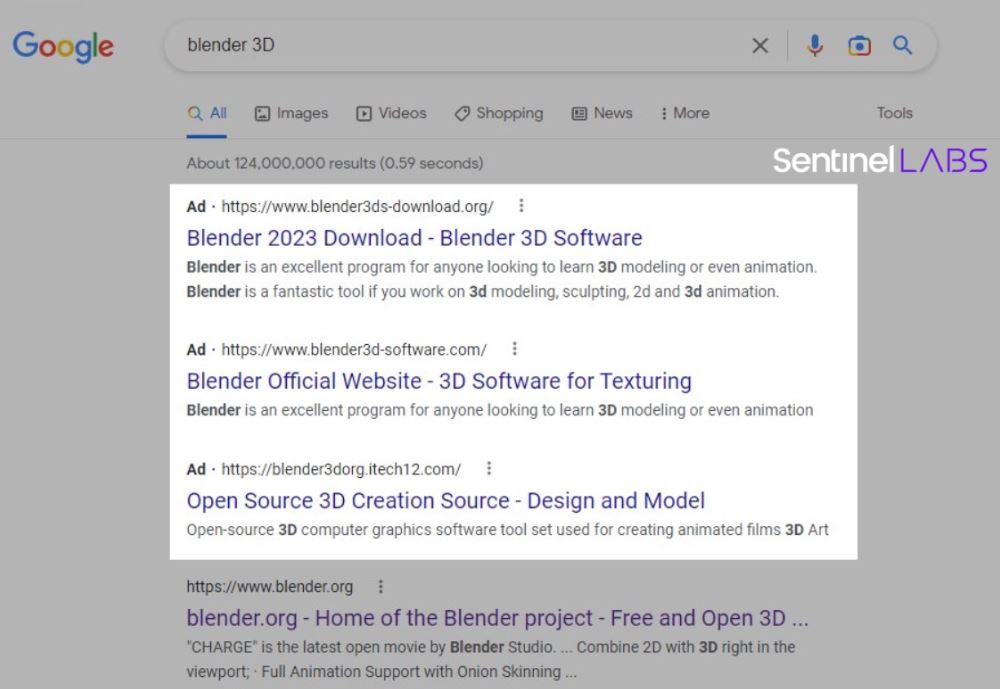

Sicherheitsforscher von SentinelLabs haben einige Google-Anzeigen entdeckt, über die Cyberkriminelle derzeit eine virtualisierte Malware verbreiten. Die Schadsoftware macht sich dabei die KoiVM-Virtualisierungstechnologie zunutze, um die Erkennung gängiger Antivirenprogramme zu umgehen.

Durch den Einsatz von KoiVM lässt sich der Programmcode derart verschleiern, dass nur die virtuelle Maschine ihn verarbeiten kann. Diese übersetzt den Code zur Laufzeit wieder in seine ursprüngliche Form, sodass er sich anschließend auf dem Zielsystem ausführen lässt.

Den Forschern zufolge “erschwert die Virtualisierung die Malware-Analyse und stellt zudem einen Versuch dar, statische Analysemechanismen zu umgehen.“ Das erlaubt es den Angreifern, den Malware-Loader MalVirt über eine Google-Werbekampagne zu verbreiten, ohne Warnungen von Antivirenprogrammen auszulösen.

Virtualisierte Malware tarnt sich als Grafiksoftware “Blender”

Wie BleepingComputer berichtet, gaukeln die Werbeanzeigen dem Benutzer vor, ihn auf die offizielle Webseite der 3D-Grafiksoftware Blender umzuleiten. Doch tatsächlich landen sie auf einer gefälschten Seite, die ihren Besuchern die virtualisierte Malware unterjubelt.

Jedoch deaktiviert sich der MalVirt-Loader, wenn er sich in einer virtualisierten Umgebung befindet. Dies erkennt er automatisch, indem er bestimmte Registrierungsschlüssel auf dem infiltrierten Windows-System überprüft.

Durch den Einsatz einer modifizierten Variante von KoiVM mit zusätzlichen Verschleierungsschichten schützt der Schädling seinen Code weiterhin vor einer möglichen Dekompilierung und Analyse.

Als Nutzlast folgt ein Infostealer, der sich ebenfalls zu schützen weiß

Ist der virtualisierte Malware-Loader geladen, so ruft dieser den Formbook-Infostealer als zusätzliche Nutzlast ab, der anschließend Daten seines Opfers abgreift. Dieser setzt ebenfalls auf Verschleierungstechniken, um beispielsweise seinen Datenverkehr mit dem Command-and-Control-Server (C2) des Angreifers zu verstecken.

Dafür mischt Formbook seine Datenpakete mit anderen verschlüsselten HTTP-Anfragen, die er per Zufall an verschiedene IP-Adressen verschickt. Die Forscher von SentinelLabs entdeckten insgesamt 17 Domains, mit denen die Schadsoftware kommunizierte. 16 davon dienten lediglich als Köder, um potenzielle Überwachungstools zu verwirren.

Damit die virtualisierte Malware und ihre Nachzügler keine Chance haben, sollten Anwender beim Klick auf Google-Werbeanzeigen stets wachsam sein. Das ist schließlich nicht das erste Mal, dass Angreifer Google-Ads für bösartige Zwecke missbrauchen. Selbst das FBI sprach sich erst kürzlich für den Einsatz von Werbeblockern aus, um sich vor derartigen Angriffen zu schützen.