Eine Gruppe von Hackern setzt eine manipulierte Version des SSH-Tools PuTTY ein, um eine Malware auf den Geräten ihrer Opfer einzuschleusen.

Hacker mit Verbindungen nach Nordkorea setzen eine manipulierte Version des SSH-Dienstprogramms PuTTY ein, um eine Backdoor mit der Bezeichnung „AIRDRY.V2“ auf den Geräten ihrer Zielpersonen zu installieren. Diese erlaubt es den Angreifern schließlich beliebige Plugins nachzuladen und auszuführen.

UNC4034 setzt auf neuartige Spear-Phish-Methode

Sicherheitsexperten von Mandiant identifizierten laut einem Blogbeitrag ein hinter den Angriffen auf ein Unternehmen der Medienbranche stehendes Bedrohungscluster mit dem Namen „UNC4034„. Die Hacker, denen Mandiant nordkoreanische Verbindungen zuschreibt, setzten dabei auf eine neuartige Spear-Phish-Methode unter Verwendung einer manipulierten Version des beliebten SSH-Tools PuTTY.

Die Forscher vermuten, dass es sich bei der erkannten Aktivität um eine Erweiterung der „Operation Dream Job„-Kampagne handelt, über die Clearsky Cyber Security bereits vor über zwei Jahren warnte.

Manipulierte PuTTY-Version lädt bei Auführung eine bösartige DLL nach

Die Hacker leiten den Angriff ein, indem sie der Zielperson per E-Mail ein vermeintlich lukratives Angebot für einen Job bei Amazon zukommen lassen. Nach einer Verlagerung der eingeleiteten Kommunikation auf den Messenger WhatsApp teilt der Angreifer dort eine ISO-Datei mit dem Namen „amazon_assessment.iso“ mit seinem Opfer.

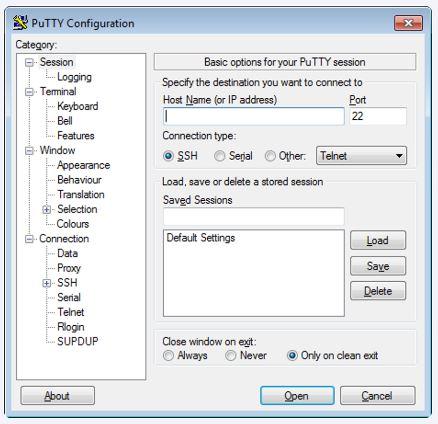

Neben einer Readme.txt mit Anmeldedaten sowie einer IP-Adresse enthält die Datei eine trojanisierte Version des beliebten SSH-Dienstprogramms PuTTY. Dabei liefert die Anwendung eine schadhafte Nutzlast mit, die die ausführbare PuTTY.exe wesentlich größer macht als das Original. Doch wer das Programm startet, wird zunächst keine Überraschung feststellen. PuTTY ist weiterhin voll funktionsfähig und sieht genauso aus wie die legitime Version.

Quelle: Mandiant

Dennoch hat sich unter der Haube einiges getan. Denn die Funktion „connect_to_host()“ von PuTTY führt bei erfolgreicher SSH-Verbindung mit den Anmeldedaten aus der Readme.txt eine bösartige DAVESHELL-Shellcode-Nutzlast in Form einer „colorui.dll“ aus. Damit dies unbemerkt passiert, nutzt das Programm eine Schwachstelle in dem Windows-Farbmanagement-Tool „colorcpl.exe„.

Malware AIRDRY erlaubt Hackern die Ausführung beliebiger Plugins

Die durch PuTTY ausgeführte DAVESHELL fungiert jedoch lediglich als Dropper. Die endgültige Nutzlast ist die Backdoor-Malware AIRDRY.V2, die mitunter über HTTP oder SMB über eine Named Pipe kommuniziert. Sie versucht sich fünfmal zu einer der drei fest codierten Command-and-Control-Server-Adressen (C2) zu verbinden, bevor sie eine 60-sekündige Pause einlegt. Technisch ist die Backdoor sogar in der Lage, auf einen Proxy-Server zurückzugreifen und aktive RDP-Sitzungen zu überwachen. Doch diese Funktionen sind in der von Mandiant untersuchten Version deaktiviert.

Im Vergleich zu einer früheren Version von AIRDRY hat die Anzahl der unterstützten Befehle deutlich nachgelassen. Statt dreißig kann AIRDRY.V2 nur noch neun Befehle ausführen. Dennoch bleibt die Vielseitigkeit der Malware dadurch erhalten, dass sie bei Bedarf jederzeit Plugins vom C2 abrufen und ausführen kann.