PennyWise ist darauf ausgelegt, Daten aus 30 Krypto-Wallets und Krypto-Browser-Erweiterungen sowie noch weitere Informationen zu stehlen.

Die Sicherheitsforscher von Cyble Research Labs, einem Cyber-Intelligence- und Sicherheitsunternehmen, weisen auf einen neuen Stamm von Krypto-Malware, namens PennyWise, hin. Demgemäß wurde die PennyWise-Malware erst kürzlich entwickelt und stellt sich schon als eine „aufkommende Bedrohung“ heraus. In einem Blogpost warnt Cyble, dass Betrüger PennyWise als kostenlose Bitcoin-Mining-Software weltweit verbreiten würden. Laut Cyble hatte der Angreifer bis zum 30. Juni bis zu 80 Videos auf seinem YouTube-Kanal, die den Link zum Herunterladen der Malware enthielten. Der identifizierte Kanal wurde jedoch inzwischen entfernt.

Cyble Research Labs warnt vor PennyWise

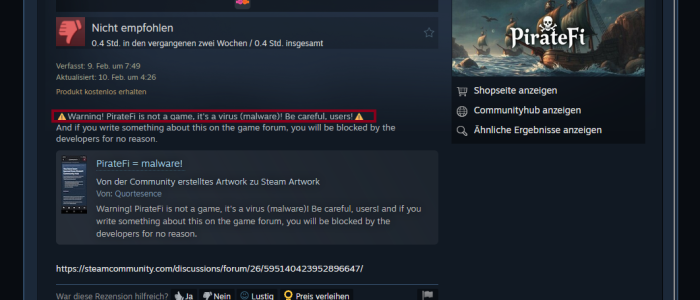

Wer auf YouTube nach Bitcoin-Mining-Software sucht, sollte besonders vorsichtig sein, um nicht der Malware PennyWise zum Opfer zu fallen. Forscher von Cyble Research Labs sind kürzlich auf mehr als 80 Videos gestoßen, die auf denselben User zurückzuführen sind. Die Videos scheinen zu demonstrieren, wie eine Bitcoin-Mining-Software funktioniert, um die Zuschauer davon zu überzeugen, diese herunterzuladen.

Der gepostete Download-Link führt infolge zu einem passwortgeschützten, gezippten Archiv. Um legitim zu erscheinen, enthält das heruntergeladene Archiv dabei einen Link zu VirusTotal, der die Datei als „sauber“ anzeigt. Cyble Research Labs versichert hierbei, dass die als sauber eingestufte Datei nichts mit der zum Download verfügbaren Datei zu tun hat. Die Betrüger wollen lediglich die Benutzer dazu bringen, ihr Antivirenprogramm für eine erfolgreiche Malware-Ausführung zu deaktivieren.

Die Sicherheitsforscher von Cyble Research Labs stellten fest:

„PennyWise ist ein aufstrebender Stealer, der sich bereits einen Namen gemacht hat. Wir haben bereits mehrere Proben von Pennywise gesehen, was darauf hindeutet, dass Threat Actors es möglicherweise bereits einsetzen. In seiner aktuellen Iteration kann dieser Stealer auf über 30 Browser und Kryptowährungsanwendungen wie Cold Crypto Wallets, Krypto-Browser-Erweiterungen usw. abzielen.“

Der Stealer zielt auf die folgenden Browser ab

- Über 30 Chrome-basierte Browser

- 5+ Mozilla-basierte Browser

- Opera

- Microsoft Edge

Sobald der Browserpfad abgerufen wurde, ruft die Malware Benutzername, Computername, Systemsprache und Zeitzonendetails vom System des Opfers ab. In diesem Fall konvertiert die Malware die Zeitzone in die russische Standardzeit (RST), führt Cyble Research Labs aus.

PennyWise kann außerdem Screenshots machen und Sitzungen von Chat-Plattformen, wie Telegram und Discord, stehlen. Darüber hinaus scannt die Malware das Gerät nach potenziellen Kryptowährungs-Wallets, Cold-Storage-Wallet-Daten und kryptobezogenen Browser-Add-Ons. Die Schadsoftware ist darauf ausgelegt, Daten aus 30 Krypto-Wallets und ferner aus Krypto-Browser-Erweiterungen zu stehlen. Wie die Sicherheitsforscher mitteilten, stiehlt die Malware „nur Dateien, die kleiner als 20 KB sind und RTF-, Doc-, Docx-, txt- und JSON-Erweiterungen haben, die dann in einem Ordner namens „grabber“ gespeichert werden“. Sobald PennyWise alle Informationen gesammelt hat, komprimiert die Malware diese in eine einzige Datei, die sie an einen Server unter der Kontrolle der Angreifer sendet.

PennyWise ist auch in der Lage, die Umgebung zu analysieren. Falls die Malware feststellt, dass sie sich in einer Sandbox befindet oder dass ein Analysetool auf dem Gerät ausgeführt wird, stoppt sie sofort alle Aktionen. Die Forscher entdeckten, dass die Malware alle Operationen gleichfalls vollständig stoppt, wenn sie feststellt, dass sich der Endpunkt des Opfers entweder in Russland, der Ukraine, Weißrussland oder Kasachstan befindet. Cyble Research Labs interpretierte die Tatsache wie folgt:

„Dies könnte darauf hindeuten, dass die Täter dadurch versuchen, eine Überprüfung durch die Strafverfolgungsbehörden in diesen bestimmten Ländern zu vermeiden.“

Cyble Research Labs Sicherheits-Empfehlungen

- Vermeiden Sie es, raubkopierte Software von nicht verifizierten Seiten herunterzuladen.

- Verwenden Sie starke Passwörter und erzwingen Sie wo immer möglich eine mehrstufige Authentifizierung.

- Aktualisieren Sie Ihre Passwörter in bestimmten Abständen.

- Verwenden Sie ein renommiertes Antiviren- und Internetsicherheitssoftwarepaket auf Ihren verbundenen Geräten, einschließlich PC, Laptop und Mobiltelefon.

- Unterlassen Sie es, nicht vertrauenswürdige Links und E-Mail-Anhänge zu öffnen, ohne vorher ihre Authentizität zu überprüfen.

- Blockieren Sie URLs, die zur Verbreitung der Malware dienen könnten, z. B. Torrent/Warez.

- Überwachen Sie das Beacon auf Netzwerkebene, um die Datenexfiltration durch Malware oder TAs zu blockieren.

- Aktivieren Sie Data Loss Prevention (DLP)-Lösungen auf den Systemen der Mitarbeiter.