Der Google Play Store hat ca. 100.000 Downloads einer bösartigen Android-App verzeichnet. Der hier integrierte Facestealer stiehlt Passwörter

Eine bösartige Android-App, die mittels der integrierten Malware Facestealer Facebook-Zugangsdaten stiehlt, haben ca. 100.000 User über den Google Play Store installiert. War die App „Craftsart Cartoon Photo Tools“ gestern dort noch verfügbar, wie Bleeping Computer berichtete, ist sie inzwischen jedoch entfernt, nachdem Sicherheitsforscher davor gewarnt hatten.

Google arbeitet zwar ständig daran, zu gewährleisten, dass bösartige Apps nicht in den Google Play Store gelangen. Allerdings passieren einige davon dennoch diese Hürde und schlüpfen unter dem Radar der Sicherheitsvorkehrungen hindurch. Besagte Apps sehen oft seriös aus und eine solche hat es in den letzten Wochen geschafft, Tausende von Android-Nutzern zu täuschen.

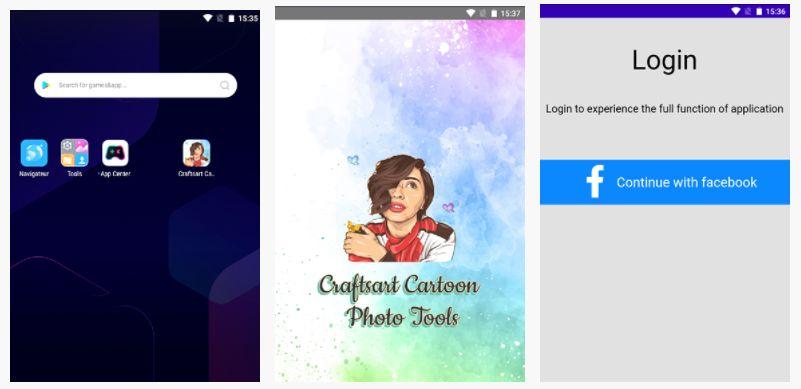

Die App bietet an, dass sie Fotos mittels verschiedener Filter in Gemälde und Cartoons verwandeln kann. Stattdessen verwendet die infizierte App Social-Engineering, um Facebook-Anmeldedaten zu stehlen. Sobald ein Benutzer die App startet, öffnet sich eine Facebook-Anmeldeseite und verhindert, dass der Benutzer die App verwendet, bis er seinen Benutzernamen und sein Passwort eingegeben hat.

Facestealer-Trojaner infiziert über 100.000 Android-Geräte

Forscher des französischen Unternehmens für mobile Sicherheit Pradeo gaben am Montag bekannt, dass die App einen Android-Trojaner mit dem Namen „Facestealer“ enthält. Die Malware verleitet die Opfer mittels Social Engineering dazu, ihre Facebook-Anmeldedaten auf einer Website einzugeben. Dies wäre nötig, um den vollen Funktionsumfang der App nutzen zu können. Die Daten wurden anschließend an einen russischen Server des Angreifers übertragen.

Wenn ein Nutzer schließlich seine Anmeldedaten eingibt, haben die Entwickler der Android-App laut Pradeo vollen Zugriff auf die Facebook-Konten der Opfer, einschließlich aller damit verbundenen Zahlungsinformationen, wie z. B. Kreditkartendaten, sowie auf die Unterhaltungen und Suchanfragen der Nutzer. Ein Klick auf diese Seite offenbart, auf wie viele Daten die Kriminellen möglicherweise infolge Zugriff haben.

Zudem erhalten Bedrohungsakteure mit dem Datenerhalt eine Basis, um weitere Informationen zu sammeln. Pradeo erklärt, dass Cyberkriminelle gestohlene Facebook-Konten weiterhin dazu verwenden, um Finanzbetrug zu begehen, Phishing-Links zu versenden und gefälschte Nachrichten zu verbreiten.

Wie Pradeo feststellt, war die App bei Google Play und in App-Stores von Drittanbietern verfügbar. Sie tarnt sich als ein legitimes Fotobearbeitungstool. Die Entwickler haben allerdings hier einen Schadcode eingefügt, der in der Lage war, alle Sicherheitsvorkehrungen von Google zum Schutz von Android-Nutzern zu umgehen.

Pradeo rät dazu, wachsam zu bleiben

Pradeo-Sicherheitsforscherin Roxane Suau erklärt:

„Die Anwendung Craftsart Cartoon Photo Tools stellt Verbindungen zu einer in Russland registrierten Domain her. Unsere Nachforschungen haben ergeben, dass diese Domain seit 7 Jahren immer wieder verwendet wird und mit mehreren bösartigen mobilen Anwendungen verbunden ist, die zu einem bestimmten Zeitpunkt bei Google Play verfügbar waren und später gelöscht wurden. Um bei Google Play präsent zu bleiben, ist das Neupacken von mobilen Anwendungen eine gängige Praxis für Cyberkriminelle. Manchmal haben wir sogar Fälle beobachtet, in denen das Repackaging vollständig automatisiert war.“

Die App war sehr schlecht bewertet. Die Benutzer stellten fest, dass sie nicht das bot, was sie erwartet haben, wahrscheinlich weil sie hauptsächlich auf Datenklau per Facestealer ausgelegt war und der Rest nur zur Tarnung diente. Pradeos Empfehlung wäre, im Falle einer Installation, die App zu löschen und die Facebook-Passwörter umgehend zu ändern.

Facestealer ist bereits eine bekannte Android-Bedrohung, die in der Vergangenheit über trojanisierte Apps ihren Weg in Google Play gefunden hat. Laut früheren Malwarebytes-Analysen leitet die Anwendung den Benutzer beim ersten Start zur legitimen Hauptseite von Facebook. Es folgt eine Aufforderung, sich anzumelden, bevor man die App verwenden kann. Dann „stiehlt ein injiziertes bösartiges JavaScript die Anmeldeinformationen und sendet sie an einen Command-and-Control-Server. Der C2-Server verwendet Anmeldeinformationen, um den Zugriff auf das [Konto] zu autorisieren.“

Tarnkappe.info