Bitdefender hat eine neue Malwarefamilie entdeckt. Wegen ihres zerstückelten Aufbaus hat sie den Namen MosaicLoader erhalten.

Bitdefender hat eine neue Malwarefamilie entdeckt, die Nutzer über vermeintlich gecrackte Software in die Falle lockt. Wegen ihres zerstückelten Aufbaus hat sie den Namen MosaicLoader erhalten.

Verbreitung über vermeintlich gecrackte Softwareangebote

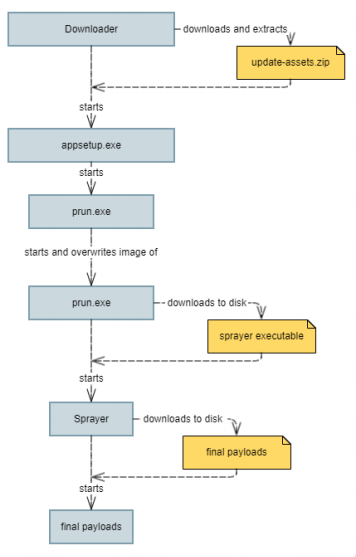

Zur Verbreitung buchen die Macher der Malware unter anderem Werbung auf Suchmaschinen. Die gebuchten Suchbegriffe beziehen sich auf gecrackte Software. Doch hinter den Angeboten versteckt sich ausschließlich das Downloadmodul vom MosaicLoader. Dieses lädt wiederum ein weiteres Softwaremodul nach, welches dann ein sogenanntes Spraymodul herunterlädt. Dieses Sprayermodul lädt dann weitere Payloads mit dem eigentlichen Schadcode.

Bildquelle: bitdefender

Bildquelle: bitdefenderMögliche nachgeladene Payloads von MosaicLoader

Der MosaicLoader lädt je nach Konfiguration verschiedenste Schadmodule auf das System des Opfers herunter. Darunter befinden sich unter anderem Backdoors, Mining Software, Adware und Cookie-Stealer.

| Dateiname | Funktion |

| app.exe | Glupteba, ein äußerst raffinierter Backdoor |

| askinstall39.exe | Facebook-Cookie-Stealer, stiehlt Login-Cookies von Browsern |

| cpu-only,exe | XMRig, Miner für Kryptowährungen |

| customer2.exe | Facebook-Cookie-Stealer |

| ebook.exe | Icecream EBook Reader Software, gebündelt mit anderen potenziell unerwünschten Anwendungen |

| file3.exe | Glupteba |

| file4.exe | Powershell Dropper |

| jooyu.exe | CookieStealer, sucht in den Browserdaten nach beliebigen Login-bezogenen Cookies |

| KiffApp2.exe | Presenoker Adware |

| liguifang.exe | AsyncRAT, kommuniziert mit gamegame[.]info, hat Keylogging-Funktionen |

| setup.exe | Facebook-Cookie-Stealer |

| Setup2.exe | ein Installationsprogramm, das mehrere Payloads aus dieser Tabelle bündelt (liguifang, file4, kunde2) |

| SX.x.exe | Glupteba |

| v2.exe | XMRig, Miner für Kryptowährungen |

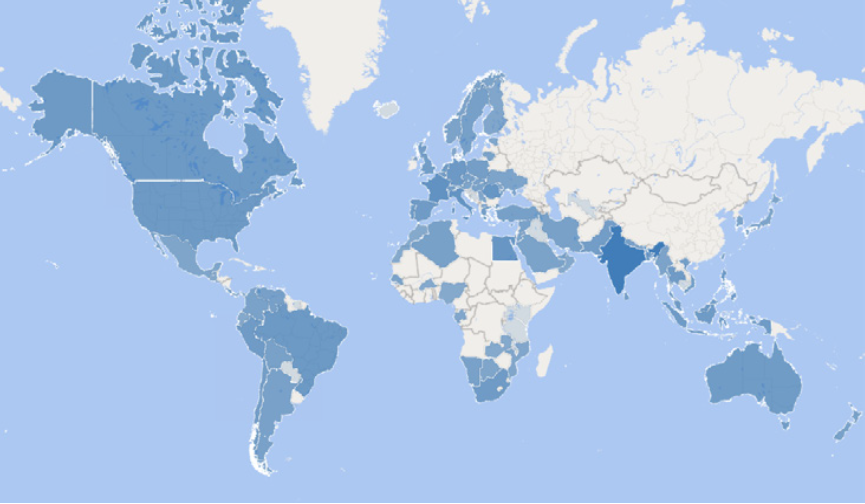

Malware weltweit entdeckt

Aktivitäten der MosaicLoader sind weltweit zu finden. Einzig und allein sind Russland und China scheinbar kein Ziel der Schadsoftware.

MosaicLoader setzt Anti-Analyse-Techniken zur Verschleierung ein.

Bitdefender hat dieser Malware den Namen MosaicLoader gegeben, weil diese eine komplexe interne Struktur aufweist. Das soll Malwareanalysten verwirren und Reverse Engineering erschweren. Dazu werden verschiedenste Anti-Analyse-Techniken, wie zum Beispiel Obfuscation, eingesetzt. Der Code wird unter anderem in viele kleine Abschnitte unterteilt, zwischen denen quer durch das Programm hin und her gesprungen wird. Auch werden nicht verwendete Abschnitte in das Programm eingefügt, die aber überhaupt nicht zum Einsatz kommen. Daneben gibt es auch Code, der den Prozessor beschäftigt, aber nichts Sinnvolles erledigt. Um Malwareanalysten den Spaß bei der Arbeit zu vermiesen, erzeugt das Schadprogramm softwaretechnische Fehlermeldungen, zumal diese die Analyse extrem langwierig und anstrengend machen können.

Bitdefender stellt MosaicLoader Whitepaper bereit

Unter dem Titel „Debugging MosaicLoader, One Step at a Time“ stellt Bitdefender ein Whitepaper mit weiteren Details bereit. Auf 15 Seiten (mit vielen Bildern) wird die Funktionsweise der Malware MosaicLoader erläutert.

Im Paper wird empfohlen, illegale Softwareangebote zu vermeiden (übersetzt aus dem Englischen):

Die beste Möglichkeit, sich gegen MosaicLoader zu schützen, ist, das Herunterladen von gecrackter Software aus jeglicher Quelle zu vermeiden. Abgesehen davon, dass das gegen das Gesetz verstößt, haben es Cyberkriminelle auf Benutzer abgesehen, die nach illegaler Software suchen.

Wir empfehlen, immer die Quelldomäne eines jeden Downloads zu überprüfen, um sicherzustellen, dass die Dateien seriös sind und um sicherzustellen, dass Ihre Antimalware- und andere Sicherheitslösungen auf dem neuesten Stand sind.

Schlussendlich können Tools wie Virustotal und der gesunde Menschenverstand häufig dazu beitragen, Infektionen mit Schadsoftware zu vermeiden. Zumindest, wenn die Gier den Verstand noch nicht ganz ausgeschaltet hat. Daher Augen auf bei der Softwarebeschaffung!

Tarnkappe.info