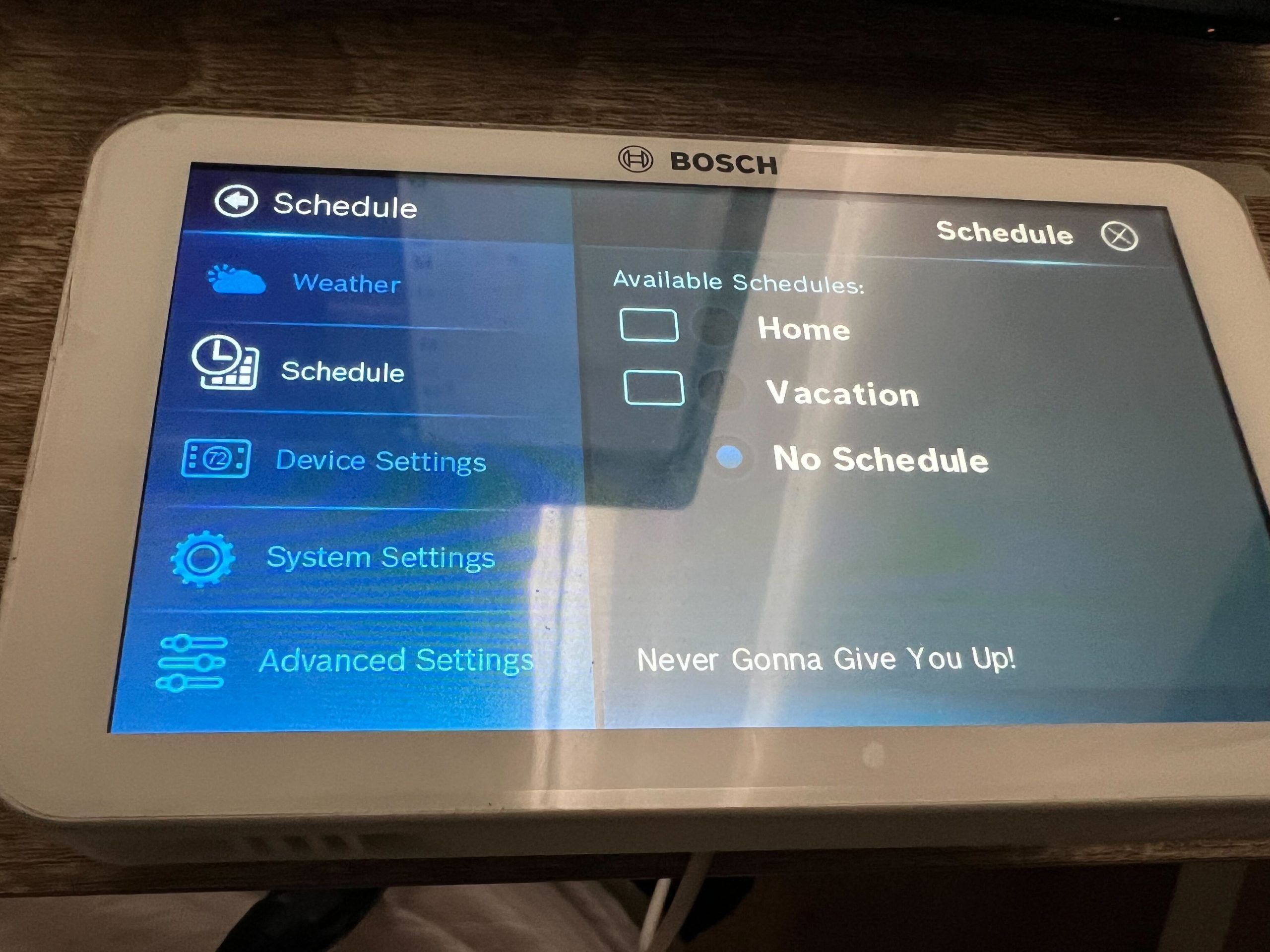

Einladung an Hacker gefällig? Bitdefender Labs hat Schwachstellen in der Firmware des weit verbreiteten Bosch BCC100-Thermostats entdeckt.

Hacker können über den Wi-Fi-Microcontroller, der als Netzwerk für den logischen Mikcrocontroller agiert, Befehle an das BCC100-Thermostat schicken und auch bösartige Firmware-Updates installieren. Zudem sind Cyberkriminelle so dazu in der Lage, den Datenverkehr abzufangen, auf andere Geräte überzuspringen oder andere Aktionen durchzuführen.

BCC100-Thermostat: Bosch schloss Lücke in der Firmware

Die Analyse der Sicherheitslücke CVE-2023-49722 fand im Rahmen eines neuen kontinuierlichen Programms von Bitdefender zur Schwachstellenanalyse bei IoT-Hardware statt. Bitdefender hat den Hersteller am 29. August 2023 über den Sachverhalt informiert. Bosch hat im November 2023 mit der neuen Firmware die Lücke geschlossen. Alle Nutzer sollten dringend überprüfen, ob auf ihren Thermostaten die aktualisierte Firmware installiert ist. Wenn nicht, sind sie von dieser Gefahrenlage weiterhin betroffen. Die festgestellten Angriffsmöglichkeiten betreffen übrigens die SW Version 1.7.0 – HD Version 4.13.22.

Auch smarte Geräte benötigen die Aufmerksamkeit der Nutzer

Smarte Thermostate spielen zwar eine wachsende Rolle, um Energieeffizienz und Nachhaltigkeit in privaten Haushalten zu verwirklichen. Sie sollen Stromkosten sparen und den Wohnkomfort im Smart Home erhöhen. Die Nachfrage nach Internet-of-Things-Lösungen (IoT) hat deshalb einen breiten Markt mit verschiedenen Herstellern und ein großes Ökosystem an Hardware und Technologien entstehen lassen. Aus diesem neuen Markt ergeben sich leider auch neue Sicherheitslücken und somit neue Chancen für Hacker.

Schwachstellen im Thermostat-Netzwerk

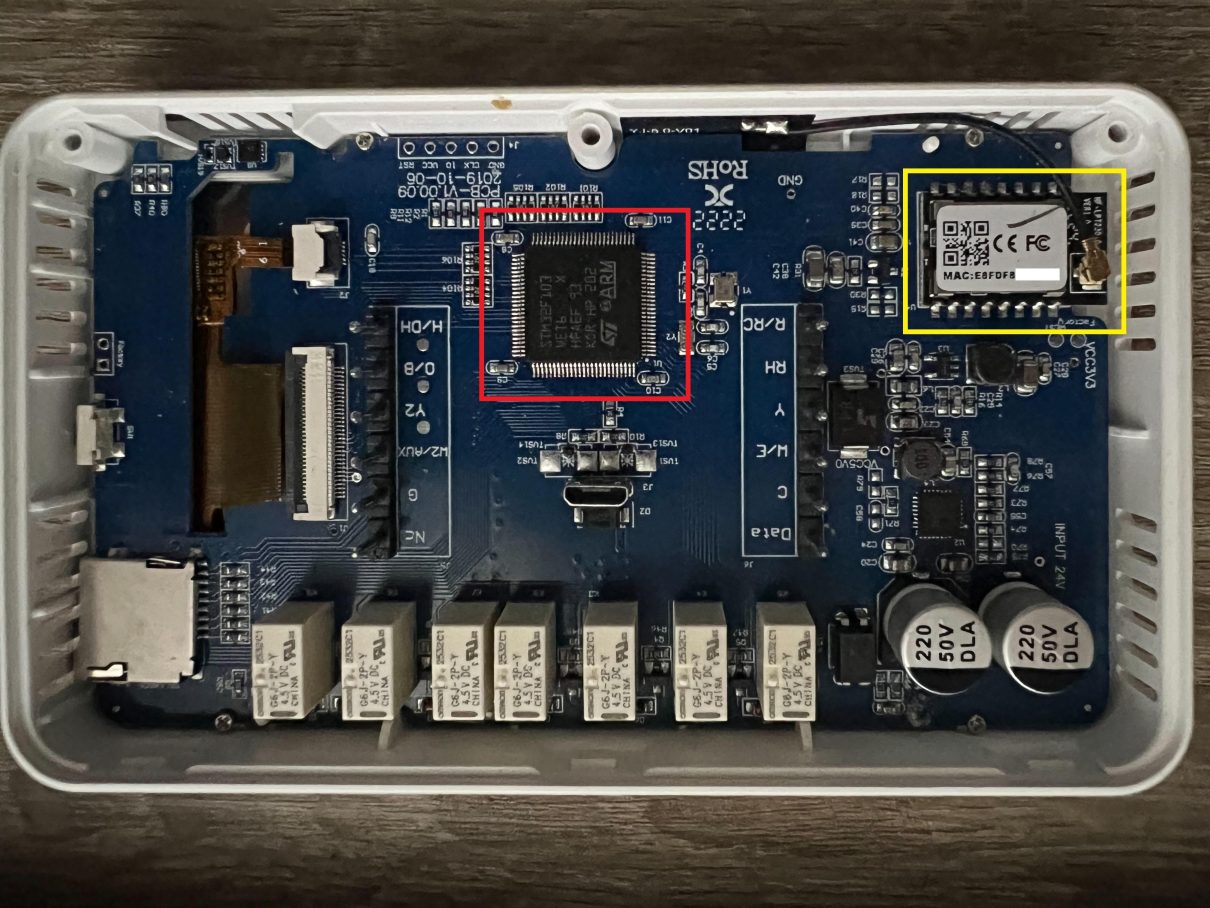

Das BCC100-Thermostat verfügt über zwei Microcontroller, die zusammenarbeiten. Beim gelb umrandeten Controller handelt es sich um einen Hi-Flying Chip HF-LPT230 Microcontroller mit implementierter Wi-Fi-Funktionalität (siehe Bild unten). Dieser Chip agiert als Network Gateway und Proxy für den logischen Microcontroller, den in der Abbildung rot markierten STMicroelectronics Chip STM32F103.

Mit dem UART-Protocol überträgt der STM-Chip Daten an den Wi-Fi-Chip, der die tatsächliche Verbindung zu den Servern aufbaut. Der STM-Chip selbst kann nicht mit dem Netzwerk kommunizieren und überlässt die Kommunikation mit dem Internet dem Hi-Flying Wi-Fi-Chip.

Der Wi-Fi-Chip kommuniziert auch über dem TCP-Port 8899 im Local Area Network (LAN) und spiegelt jede Nachricht über diesen Port direkt an den logischen STM-Microcontroller via UART Data Bus. Bei korrektem Format der Nachrichten kann der WiFi-Microcontroller bösartige Nachrichten nicht von den legitimen Datenpaketen des Cloud-Servers unterscheiden. Dadurch können auch Angreifer Befehle an das Thermostat senden. Das reicht bis zu einem Update der Firmware, die der Cyberkriminelle zuvor mit einer Schadsoftware versehen hat.

BCC100-Thermostat akzeptiert auch fremder Firmware-Versionen

Das Thermostat kommuniziert mit dem connect.boschconnectedcontrol.com-Server mit JSON-encodierten Payloads über ein Websocket. Der Server versendet die Pakete unmaskiert, so dass Hacker sie leicht nachahmen können. Über den Befehl „device/update“ an den Port 8999 erfährt das Gerät über ein neues Update und initiiert die vermeintlich legitime Firmwareaktualisierung. Das Thermostat fragt den Cloud-Server nach dem Update. Trotz einer Error-Code-Antwort des Servers, wenn kein legitimes Update vorliegt, akzeptieren Geräte mit nicht geschlossener Sicherheitslücke eine gefälschte Antwort mit den Details zur bösartigen neuen Firmware.

Das übertragene Packet liefert die Quelle für den Download der Firmware, dessen Größe und eine MD5-Checksumme der Firmware-Datei sowie die neue Version. Die Authentizität eines Firmware Updates überprüft das BCC100-Thermostat nicht. Sind alle Bedingungen erfüllt, fordert das Thermostat den Cloud-Server auf, die Firmware herunterzuladen und über ein Websocket zu versenden.

Die URL muss über das Internet erreichbar sein, denn der Cloud-Sever führt den Download durch. Nach Empfang der Datei durch die Hardware aktualisiert sich das Thermostat. Bei einem bösartigen Angriff wäre das Gerät nun vollständig kompromittiert.

Schutz von IoT-Hardware

IoT im Smart-Home-Netz vergrößert die Angriffsfläche für Hacker und stellt daher genauso ein IT-Sicherheitsrisiko dar, wie PCs, Smartphones, Router oder Smart-TVs. Anwender sollten daher ihre IoT-Hardware gewissenhaft überwachen und sie so umfassend wie möglich vom lokalen Netzwerk isolieren. Dies ermöglicht ein dezidiertes Netzwerk allein für IoT-Geräte.

Smart Home Scanner können Hardware mit Konnektivität scannen, identifizieren und Geräte mit Schwachstellen melden. Nutzer von IoT-Hardware sollten immer nach der aktuellen Firmware suchen und vom Hersteller gelieferte Upgrade-Versionen gleich nach Veröffentlichung des Herstellers auf ihrem BCC100-Thermostat oder einem anderen Gerät einspielen.

Eine gute Option zur Verbesserung der Smart-Home-Sicherheit ist auch eine Netzwerk-Lösung, die im Router integriert ist.