Die Sicherheitslücke in der Python-Bibliothek aiohttp wird derzeit aktiv ausgenutzt. Auch Deutschland befindet sich im Fokus der Angreifer.

Kaum ist eine Sicherheitslücke geschlossen, suchen Hacker bereits nach der nächsten Möglichkeit, in verwundbare Systeme einzudringen. Diesmal haben sie es auf eine Schwachstelle in der Python-Bibliothek aiohttp abgesehen: CVE-2024-23334, auch bekannt als Directory Traversal.

Aiohttp im Visier von Hackern: Die Schwachstelle CVE-2024-23334

Aiohttp ist ein unverzichtbares Werkzeug für Technologieunternehmen, Webentwickler und Datenwissenschaftler, die leistungsfähige Webanwendungen entwickeln möchten. Es ermöglicht die Verarbeitung großer Mengen gleichzeitiger HTTP-Anfragen, ohne auf herkömmliche Thread-basierte Netzwerke zurückgreifen zu müssen.

Am 28. Januar 2024 hatte man die Version 3.9.2 von aiohttp veröffentlicht. Damit sollte CVE-2024-23334 behoben werden. Diese Schwachstelle ermöglicht unautorisierten Zugriff auf Dateien außerhalb des statischen Wurzelverzeichnisses des Servers. Ein Fehler, der durch unzureichende Validierung auftritt, wenn ‚follow_symlinks‘ für statische Routen auf ‚True‘ gesetzt ist.

Die Taktik der Angreifer

Bereits am 27. Februar 2024 veröffentlichte ein Forscher einen Proof of Concept (PoC) für diese Schwachstelle auf GitHub. Anfang März folgte ein detailliertes Video auf YouTube mit einer Schritt-für-Schritt-Anleitung zur Ausnutzung der aiohttp-Sicherheitslücke. Seitdem haben Bedrohungsanalysten vermehrt Angriffsversuche auf CVE-2024-23334 registriert.

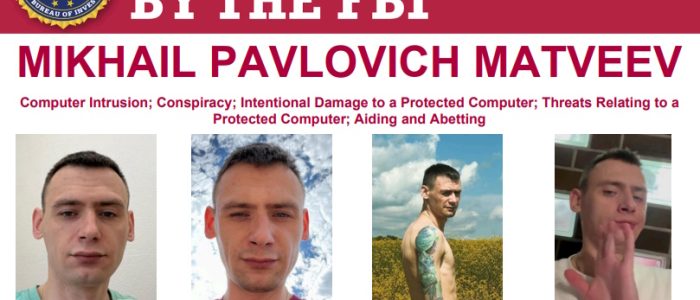

Die Angriffe wurden unter anderem von IP-Adressen registriert, die mit dem Ransomware-Akteur „ShadowSyndicate“ in Verbindung stehen. Dieser Akteur ist seit Juli 2022 aktiv. Er wird von Group-IB als finanziell motiviert und opportunistisch beschrieben. Auch bringt man ShadowSyndicate mit verschiedenen Ransomware-Stämmen in Verbindung. Dies berichtet Bleeping Computer in einem aktuellen Artikel.

Die Verbreitung der Bedrohung

Cyble hat weltweit etwa 44.170 öffentlich zugängliche aiohttp-Instanzen identifiziert. Die meisten davon befinden sich in den USA, gefolgt von Deutschland und anderen Ländern. Leider ist es schwierig festzustellen, wie viele dieser Instanzen verwundbar sind, da keine Versionsinformationen verfügbar sind.

Ein besorgniserregender Aspekt ist die Tatsache, dass viele Server veraltete Versionen von aiohttp verwenden. Dies liegt oft daran, dass das Patchen von Open-Source-Bibliotheken aus praktischen Gründen vernachlässigt wird. Selbst Jahre nach der Veröffentlichung von Sicherheitsupdates sind die Systeme anfällig für Angriffe. Somit könnte aiohttp noch lange im Visier von Hackern bleiben.