Microsoft hat kürzlich einen vermutlich jahrzehntealten Bug in Outlook mit einer Schwere von 9,8/10 behoben.

Microsoft hat kürzlich eine schwere Sicherheitslücke in Outlook gepatcht, die seit mindestens 2016 – vermutlich aber noch länger – in Outlook geschlummert hat.

MonikerLink-Bug gefährdet Millionen von Installationen

Sicherheitsforscher haben in der zweiten Hälfte 2023 einen umfangreichen Bug in Outlook gefunden, der schwerwiegende Konsequenzen haben kann. Mit einem Score von 9,8 für eine Netzwerk-basierte Remote-Code-Execution Attacke, hat Microsoft dem kürzlich gepatchten Bug, der für CVE-2024-21413 verantwortlich ist, eine kritische Schwere eingeräumt. Das ist nur 0,2 Punkte vom Maximum von 10 Punkten entfernt.

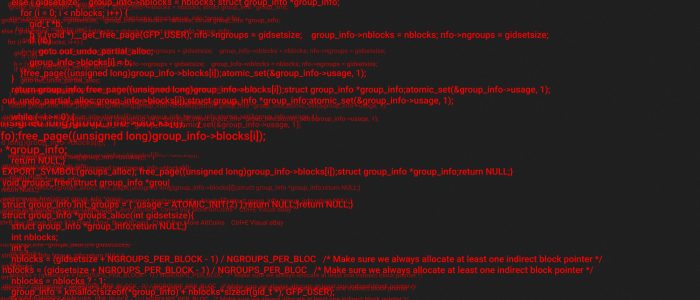

Der Exploit funktioniert, indem ein Opfer einen file://-Link per Mail zugeschickt bekommt und auf diesen klickt. Dabei spielen hier mehrere Faktoren eine Rolle: Zum einen ist die Definition einer URL wenig spezifischer als ‚hat einen Doppelpunkt und keine Leerzeichen‘. Diese Einfachheit ist, was URLs so flexibel macht. Leider sorgt das auch für grausige Ergebnisse, wie das von den Forschern erstellte file:///\\10.10.111.111\test\test.rtf!something.

Das Ausrufezeichen sorgt hierbei dafür, dass Outlook die gängige Sicherheitsabfrage nicht ausführt und so dafür, dass ein Aufruf an den entfernten Server stattfindet. Dabei werden natürlich die NTLM Credentials mitgeschickt, die vom Angreifer hier ebenfalls abgegriffen werden können.

Man hätte es nicht ahnen können

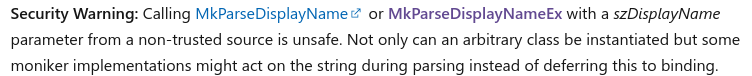

Ein Bug dieser Schwere kann sicherlich keiner ahnen. Also, außer Microsoft. In der Dokumentation der API wird explizit auf die potenziell fatalen Folgen eines Aufrufs mit nicht vertrauenswürdigen Inputs gewarnt.

Dabei können beliebige Klassen und damit Code auf dem Rechner des Opfers ausgeführt werden. Die Forscher von Check Point haben zur Verhinderung einer Ausnutzung der Lücke eine IPS Regel erstellt, die Nutzer ihrer Services schon vor Veröffentlichung des Bugs geschützt hat.

Der offizielle Fix von Microsoft ist für Outlook-Versionen ab 2016 verfügbar. Microsoft gibt in seinen FAQ zur Lücke Instruktionen zur Aktualisierung.

Alle, die aus beliebigen Gründen keine Updates für Office bekommen, sollten dringend über eine Änderung des Mail-Clients nachdenken. Weitere Hinweise zur sicheren und verlässlichen Nutzung von E-Mails zeigen wir in unseren E-Mail-Tipps vom Profi.

Mehr Lücken können folgen

Dieser Fix ist leider lediglich für Outlook. Die problematische Funktion in der COM-Schnittstelle in Windows lässt sich nicht rückwärtskompatibel beheben und kann in anderen Programmen Verwendung finden; nicht nur von Microsoft. Weitere schwere Sicherheitslücken durch fehlerhafte Nutzung dieser Funktion sind also nicht ausgeschlossen.