Schwachstelle in Linux-Systemen entdeckt: Angreifer können ohne root-Rechte das 'noexec'-Flag umgehen und Schadcode ausführen.

Sicherheitsforscher haben eine Schwachstelle in Linux-Systemen entdeckt, die es Angreifern erlaubt, das sogenannte „noexec“-Flag zu umgehen. Dieses in vielen Linux-Umgebungen verwendete Sicherheitsfeature soll verhindern, dass ausführbare Dateien auf bestimmten Partitionen wie /tmp oder /dev/shm gestartet werden. Mit einer neuen Technik kann diese Schutzmaßnahme jedoch umgangen werden, sodass Angreifer Schadcode auf diesen Volumes ausführen können.

Was ist das noexec-Flag und warum ist es wichtig?

Man stelle sich vor, man hat in seinem Haus eine Alarmanlage installiert, nur um dann festzustellen, dass Einbrecher einen Weg gefunden haben, diese zu umgehen. Genau das ist jetzt im digitalen Raum passiert – und zwar mit einem der am weitesten verbreiteten Betriebssysteme der Welt: Linux.

Eine neue Angriffsmethode kann das sogenannte „noexec“-Flag in Linux-Systemen aushebeln. Dieses Flag dient eigentlich dazu, bestimmte Bereiche des Systems vor der Ausführung von Programmen bzw. Schadcode zu schützen – quasi wie ein Türsteher, der entscheidet, wer in den Club darf und wer nicht.

Besonders kritisch: Diese Schwachstelle betrifft Bereiche wie /tmp oder /dev/shm, die oft als Zwischenspeicher für Daten dienen. Bisher galten diese Orte als relativ sicher, da das Flag „noexec“ verhindert, dass Programme von dort aus gestartet werden können. Nun haben Sicherheitsforscher einen Weg gefunden, diesen Schutz zu umgehen.

Der noexec-Bypass: Wie funktioniert der Angriff?

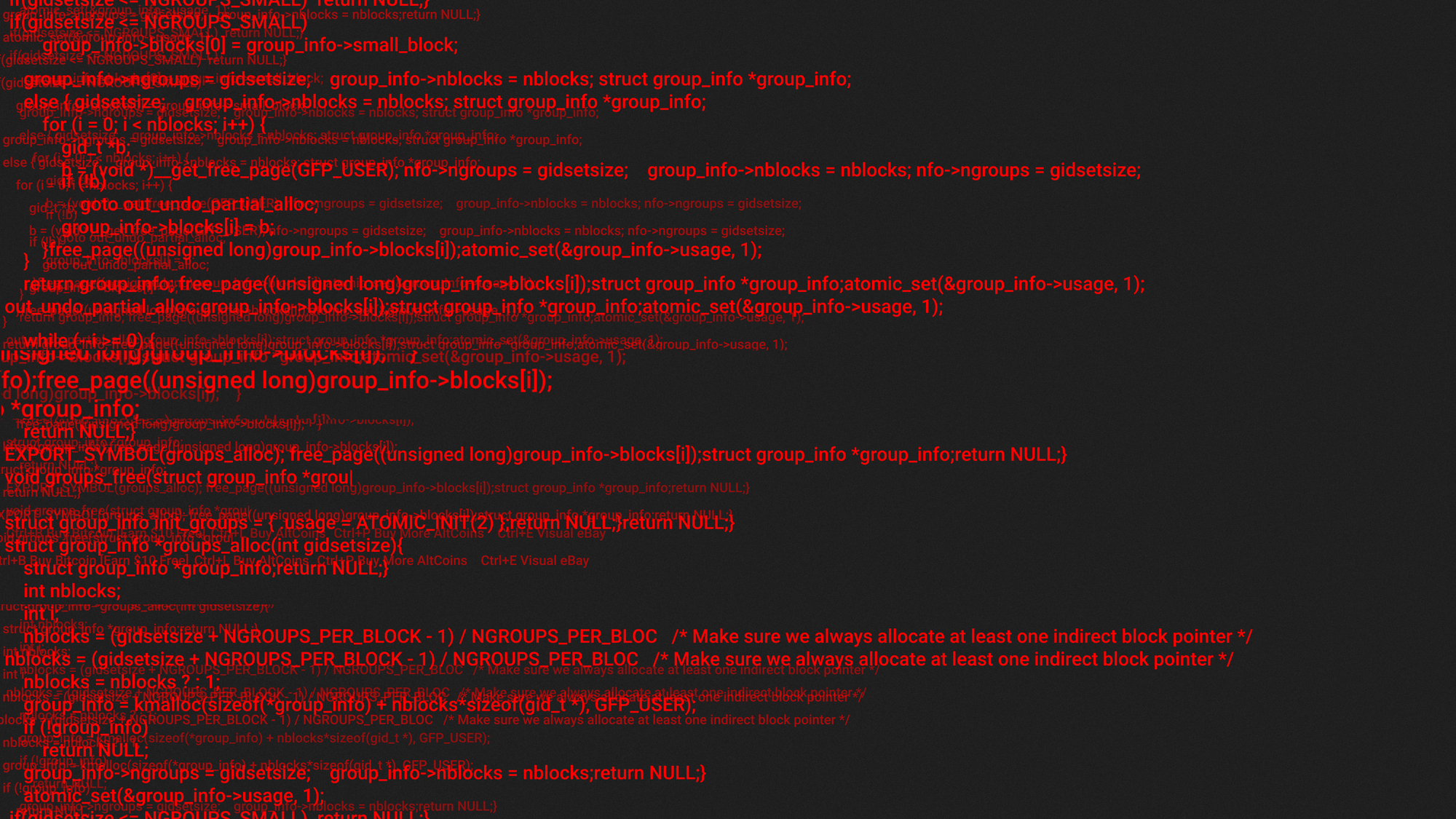

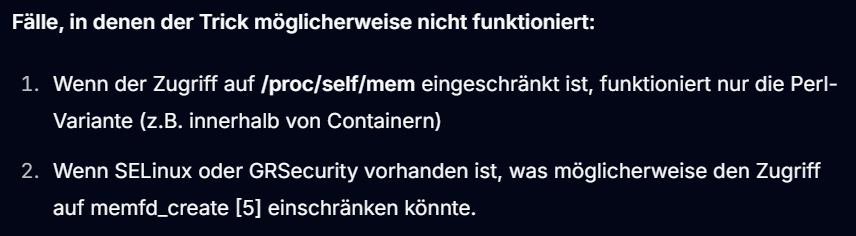

Angreifer verwenden eine Kombination aus Skriptsprachen wie Perl, Bash und PHP. Mit Hilfe dieser Skripte können sie Systemaufrufe wie memfd_create und execveat ausnutzen, um Schadcode direkt in laufende Prozesse einzuschleusen. Besonders kritisch ist, dass diese Methode keine Root-Rechte erfordert und somit einem größeren Kreis potenzieller Angreifer zugänglich ist.

Was die Umgehung des „noexec“-Flags so gefährlich macht, ist die Möglichkeit, bösartigen Code aus dem Internet herunterzuladen und auf eigentlich geschützten Partitionen auszuführen. Die Forschenden zeigten in ihren Untersuchungen, dass gängige Befehle wie id auf Partitionen mit aktivem „noexec“-Flag ohne Root-Zugriff ausgeführt werden können. Dies erhöht das Risiko von Angriffen auf Linux-Systeme erheblich, da Angreifer mit einfachen Befehlen Schadsoftware auf entfernte Server herunterladen und ausführen können. Dies berichtet Securityonline in einem aktuellen Artikel.

Was kann man dagegen tun?

Obwohl diese Schwachstelle eine ernsthafte Bedrohung darstellt, gibt es Möglichkeiten, das Risiko zu minimieren. Linux-Administratoren sollten ihre Systeme regelmäßig aktualisieren und auf dem neuesten Stand halten, um potenzielle Angriffe zu erschweren.

Darüber hinaus empfiehlt es sich, die Rechtevergabe im System genau zu überprüfen und unnötige Berechtigungen zu minimieren. Auch der Einsatz von zusätzlichen Sicherheitsmaßnahmen wie AppArmor oder SELinux kann helfen, die Angriffsmöglichkeiten weiter einzuschränken.