Standardeinstellungen im beliebten Microsoft DHCP-Server können ausgenutzt werden, um DNS-Spoofing zu bewerkstelligen.

Sicherheitsforscher von Akamai fanden Schwachstellen in Microsoft Active Directory im Zusammenhang mit Microsofts DHCP-Server. Die Lücken erlauben Angreifern, sensible DNS-Daten zu spoofen. Für den Angriff sind keine Zugangsdaten erforderlich und er funktioniert mit den Werkseinstellungen des Microsoft DHCP-Servers.

DNS-Spoofing bezeichnet hierbei, die in einem DNS-Eintrag für eine Domain hinterlegte IP-Adresse zu verändern, sodass meist nichtsahnende Nutzer auf von böswilligen Hackern kontrollierte Server umgeleitet werden.

DNS zu spoofen ist für Angreifer sehr verlockend, denn das kann wegbereitend für schwerwiegende Folgen wie Offenlegung sensibler Daten und Passwörter sowie Remote Code Execution sein. Das „Fälschen“ eines DNS-Eintrages lässt hier eine Man-in-the-middle-Attacke zu. Active Directory ist stark abhängig von DNS.

Der Microsoft DHCP-Server ist ein sehr beliebtes Programm, um DHCP-Requests in einem Netzwerk zu befriedigen. Laut Akamai wird in über 40 % der von ihnen überwachten Netzwerken Microsoft DCHP eingesetzt.

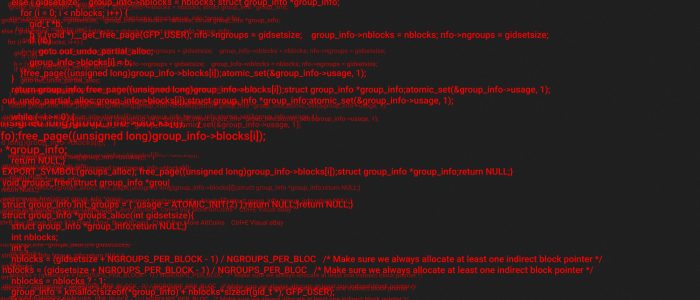

Bei dem ausgenutzten Feature im Microsoft DHCP-Server handelt es sich um DNS Dynamic Update. Wenn ein Client einem Netzwerk beitritt, kann er über einen DHCP Request eine IP-Adresse bekommen. Gleichzeitig kann er den DHCP-Server über seinen FQDN, also seinen Domainnamen, informieren. Der DNS-Server wiederum validiert diese Anfrage, erstellt einen DNS-Eintrag und informiert den DHCP-Server über das Resultat der Anfrage.

In unserem Fall muss der beigetretene Client, der „seinen“ Domainnamen eingetragen haben möchte, dies mit der Server Flag mitteilen. Diese ist Bestandteil der FQDN-Anfrage. Setzt man die Server Flag auf 1, weiß der DHCP-Server, dass er einen entsprechenden Eintrag anlegen soll. Danach schickt der Server ein DNS Dynamic Update und legt den Eintrag an.

Microsoft DHCP-Server hat DNS Dynamic Update standardmäßig aktiviert

Der Microsoft DHCP-Server hat dieses Feature standardmäßig aktiviert. Für die Ausnutzung dieser Schwachstelle wird keine Authentifizierung benötigt – heißt: Der DHCP-Server wird für jeden Client einen DNS-Eintrag anlegen, wenn er dies wünscht.

Akamai hat zur Überprüfung ein PowerShell-Script namens Invoke-DHCPCheckup veröffentlicht, das Administratoren und Forschern zur Seite stehen soll, um Risiken zu identifizieren. Das Script ist auf GitHub zu finden.

Laut Akamai wurde Microsoft über die Schwachstelle informiert – ein Patch sei bisher jedoch nicht geplant. Microsoft antwortete, die Probleme seien designbedingt oder schlicht nicht schwerwiegend genug. Jedoch erlaubt das Überschreiben von DNS-Einträgen ohne Authentifizierung schwerwiegende Mittelsmann-Angriffe.

Weiterführende Informationen finden sich auf Akamais Blogeintrag.