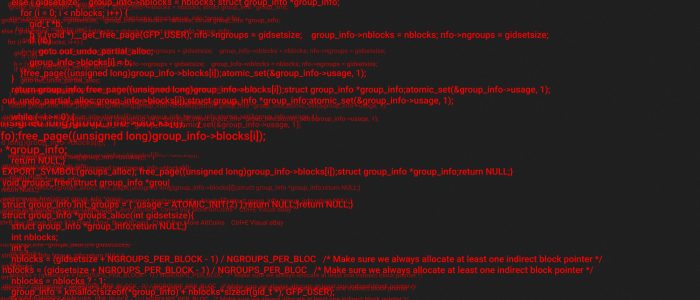

Die SSRF-Sicherheitslücke CVE-2024-38206 ermöglichte Copilot Studio den Zugriff auf interne Dienste in den Rechenzentren von Microsoft.

Sicherheitsforscher von Tenable haben eine schwerwiegende Schwachstelle in Microsofts Copilot Studio entdeckt, die die Offenlegung sensibler Informationen erlauben könnte. Die unter der Kennung CVE-2024-38206 registrierte Sicherheitslücke betrifft die sogenannte Server-Side Request Forgery (SSRF). Sie ermöglicht Angreifern durch gezielte Manipulation von HTTP-Anfragen den Zugriff auf interne Dienste in den Rechenzentren von Microsoft.

Wie man die Schwachstelle in Microsoft Copilot Studio ausnutzen konnte

Kern des Problems ist eine Schwachstelle namens Server-Side Request Forgery (SSRF). Die Sicherheitslücke mit der Kennung CVE-2024-38206 könnte Angreifern den Zugriff auf interne Dienste in den Rechenzentren von Microsoft ermöglichen.

Doch was genau ist eine SSRF-Schwachstelle? Im Wesentlichen geht es darum, dass eine Anwendung dazu gebracht wird, serverseitige HTTP-Anfragen an unerwartete oder sogar schädliche Ziele zu senden. In vielen modernen Programmen, insbesondere im Bereich der Datenanalyse und des maschinellen Lernens, sind solche Anfragen an sich nichts Ungewöhnliches. Problematisch wird es erst, wenn ein Angreifer die Kontrolle über das Ziel dieser Abfragen erlangt.

Bei Microsoft Copilot Studio war die Funktion für HTTP-Anfragen ursprünglich so ausgelegt, dass Anfragen an bestimmte interne Adressen wie „localhost“ oder „127.0.0.1“ blockiert wurden. Diese Schutzmaßnahme hat sich jedoch als unzureichend erwiesen.

Denn die Sicherheitsforscher von Tenable haben einen raffinierten Weg gefunden, diese Sperre zu umgehen. Sie leiteten die Anfragen zunächst an einen von ihnen kontrollierten Server um. Dieser Server fungierte dann als Vermittler und leitete die Anfrage an „localhost“ weiter. Durch diesen Trick konnten sie auf interne Netzwerkressourcen von Microsoft Copilot Studio zugreifen, die eigentlich geschützt sein sollten. Dies berichtet Security Week in einem aktuellen Artikel.

Brisante Entdeckung: Zugang zu sensiblen Metadaten

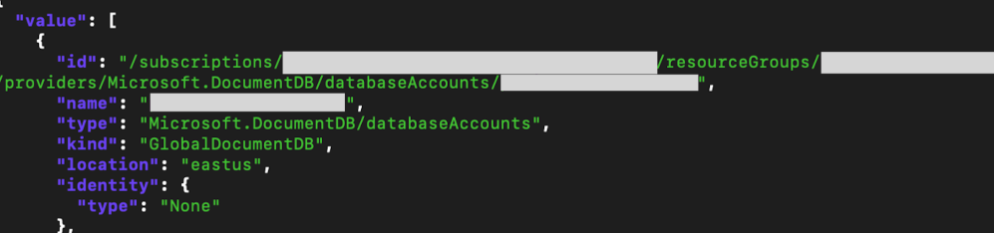

Besonders heikel war der Zugriff auf einen speziellen Linkerd-bezogenen Metrik-Endpunkt. Über die Adresse „127.0.0.1:4191“ konnten die Forscher sensible Informationen über andere Hosts und Endpunkte im Netzwerk abrufen. Diese Daten hätten in den falschen Händen erheblichen Schaden anrichten können.

Glücklicherweise reagierte Microsoft schnell auf die Meldung der Sicherheitsforscher. Das Unternehmen schloss die auf Copilot Studio bezogene Sicherheitslücke, bevor sie ausgenutzt werden konnte. Laut Microsoft bestand die Gefahr, dass ein authentifizierter Angreifer über die Schwachstelle Zugriff auf sensible Cloud-Informationen erhalten hätte.