Ein neues Phishing-Kit namens V3B zielt auf Kunden von 54 europäischen Banken, darunter auch in Deutschland, ab. Verkauft wird es auf Telegram

Eine neue Cybercrime-Group stellt gerade eine Phishing-as-a-Service (PhaaS)-Plattform bereit, die Betrüger mit dem hoch entwickelten V3B-Phishing-Kit ausstattet. Damit kann man EU-Bankkunden von 54 großen Finanzinstituten, darunter Irland, den Niederlanden, Finnland, Österreich, Deutschland, Frankreich, Belgien, Griechenland, Luxemburg und Italien, ins Visier nehmen. Sie promoten ihr Tool aktuell auf Telegram.

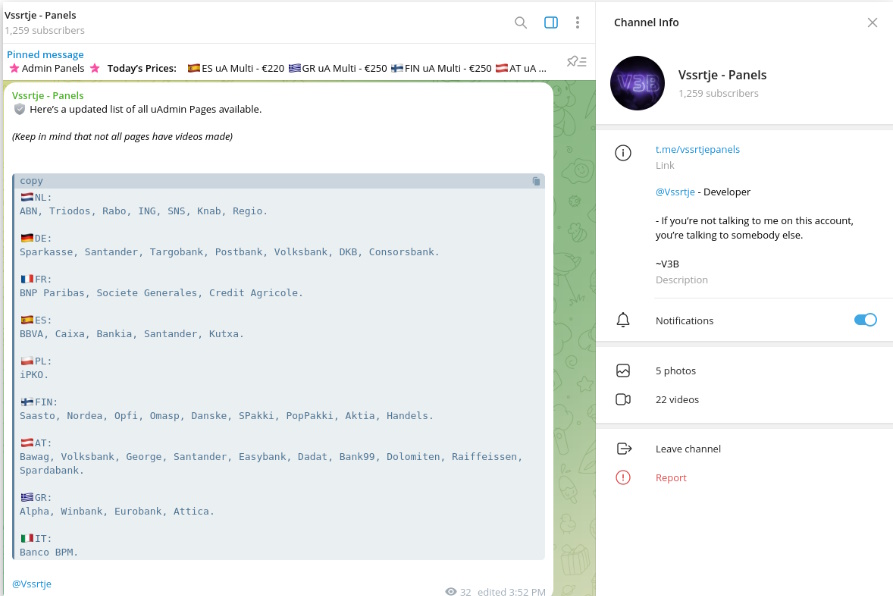

Laut Sicherheitsforschern von Resecurity, einem Unternehmen, das Cybersicherheitslösungen anbietet, verkauft eine Gruppe von Cyberkriminellen auf Telegram ein ausgeklügeltes Phishing-Kit namens V3B. Ein Gruppenmitglied startete im März 2023 unter dem Pseudonym „Vssrtje“ den Vertrieb. Der Preis des Tools variiert dabei zwischen 130 und 450 US-Dollar pro Monat und wird in Kryptowährung fällig.

Die dafür anfallenden Kosten richten sich nach den im Kit enthaltenen spezifischen Modulen und unterstützten Banken. Der Autor des Phishing-Kits veröffentlicht regelmäßig Updates. Mit neu hinzugefügten Funktionen versucht er, einer Erkennung zu entgehen, wie z. B. „verbesserte Algorithmen zum Diebstahl von Anmeldeinformationen und verbesserte Verschleierungstechniken“.

V3B-Phishing-Kit dient gezieltem Angriff von EU-Bankkunden

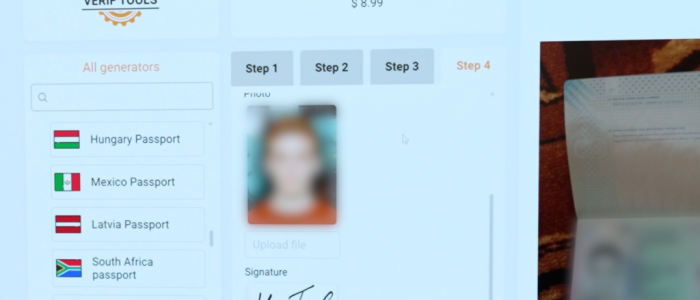

Gemäß Resecurity besteht das Phishing-Kit aus zwei Hauptkomponenten, einem Szenario-basierten Credential Interception System (V3B) und nachgeahmten Autorisierungsseiten für Online-Banking. Über das Verwaltungspanel (uPanel) können Betrüger mit Opfern in Kontakt treten und Einmal-Kennwortcodes (OTP) erhalten.

Durch Echtzeitinteraktion mit Opfern ermöglicht das Kit Betrügern, bestimmte Aktionen zu orchestrieren, unbefugten Zugriff zu erlangen oder betrügerische Transaktionen zu ermöglichen. Es löst eine QR-Code-Anforderung aus, als einer neuen Variante des QR-Code-Phishings. Dabei werden mittels einer Browsererweiterung Codes von der Website eines Dienstes abgerufen und an eine Phishing-Site weitergeleitet.

Tool bietet Integration von PhotoTAN und Smart ID Unterstützung

Das V3B-Phishing-Kit bietet zudem PhotoTAN und Smart ID-Unterstützung, eine beliebte Authentifizierungsmethode für mobiles Banking, um die Aktionen des Opfers zu manipulieren. Dazu kombinieren die Angreifer verschiedene Social-Engineering- und Spoofing-Taktiken, um die Opfer dazu zu verleiten, ihre vertraulichen Informationen preiszugeben. Dies ermöglicht ihnen eine Echtzeit-Interaktion, um MFA (Multi-Faktor-Authentifizierung) zu missbrauchen und zu umgehen.

Das Kit ist darauf ausgelegt, vertrauliche Informationen abzufangen, darunter Bankdaten, Kreditkarten- und persönliche Informationen sowie OTP/TAN-Codes. Neben herkömmlichen Token (wie SMS-Codes) unterstützt das V3B-Phishing-Kit QR-Codes und die PhotoTAN-Methode. Dies könnte laut Resecurity darauf hinweisen, dass „Betrüger die neuesten von Banken implementierten MFA/2FA-Technologien überwachen und versuchen, mögliche Bypass-Methoden auszunutzen, um ihre Kunden zu hintergehen“.

Laut den Sicherheitsforschern von Resecurity zählt der betreffende Telegramkanal bereits 1.250 Mitglieder. Resecurity weist darauf hin:

„Derzeit wird geschätzt, dass Hunderte von Cyberkriminellen dieses Kit verwenden, um Betrug zu begehen, und die Opfer mit leeren Bankkonten zurücklassen. Ihr Telegrammkanal hat über 1.255 Mitglieder, ein deutlicher Indikator für das Ausmaß und den Umfang der bösartigen Aktivitäten, die von der Gruppe gefördert werden. Die Mehrheit der Mitglieder dieses Telegramkanals sind erfahrene Cyberkriminelle, die auf verschiedene Formen des Betrugs spezialisiert sind.“

Phishing-Kits auch von unerfahrenen Cyberkriminellen nutzbar

Generell handelt es sich bei Phishing-Kits, wie auch bei dem auf Telegram gehandelten V3B-Phishing-Kit, um vorgefertigte Toolkits. Sie ermöglichen selbst unerfahrenen Cyberkriminellen das Starten komplexer Phishing-Angriffe durch die Bereitstellung von E-Mail-Vorlagen, gefälschter Anmeldeseiten und sogar Malware. Speziell sind durch das V3B-Phishing-Kit insbesondere in Deutschland Kunden der Sparkasse, DKB, Hypovereinsbank, Targo, Volksbank, Commerzbank, Deutsche Bank und O2 betroffen.