GhostEngine ist eine raffinierte Krypto-Mining-Kampagne, die auf Computernetzwerke abzielt und Sicherheitssoftware austricksen kann.

Kriminelle lassen sich immer wieder neue und ausgeklügelte Methoden einfallen, um an die Ressourcen eurer Computersysteme zu gelangen und diese für ihre Zwecke zu missbrauchen. Die vor kurzem entdeckte Krypto-Mining-Kampagne „GhostEngine“ ist ein gutes Beispiel dafür.

Herkunft und Ausmaß der Angriffe unbekannt

Forscher von Elastic Security Labs und Antiy haben GhostEngine in separaten Berichten untersucht. Sie haben Erkennungsregeln erstellt, die euch helfen können, solche Angriffe frühzeitig zu erkennen und zu stoppen.

Obwohl die genauen Ziele und Opfer der Kampagne noch nicht bekannt sind, ist die Raffinesse der Angriffe erstaunlich. Unklar ist momentan allerdings, wer hinter den Kampagnen steckt und welches Ausmaß sie haben. Denn beide Berichte ordnen die Aktivitäten keinen bekannten Bedrohungsakteuren zu und geben auch keine weiteren Details zu den Betroffenen.

Das steckt hinter dem GhostEngine-Angriff

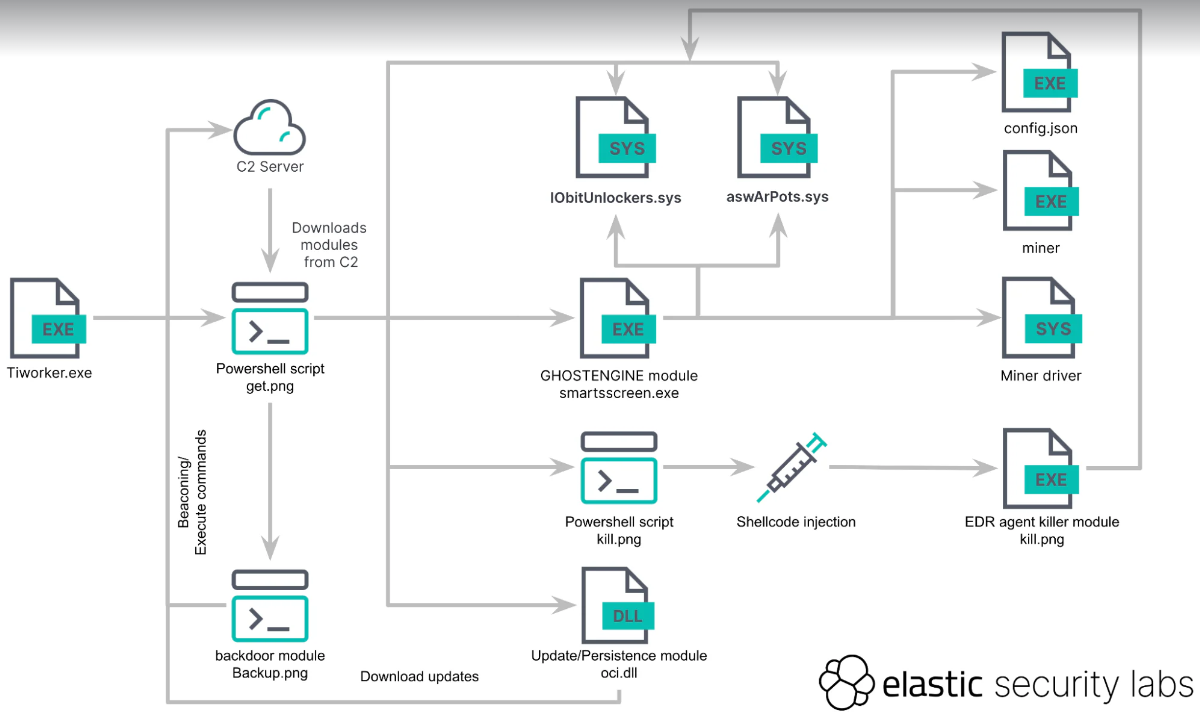

GhostEngine ist ein ziemlich ausgeklügelter Malware-Angriff, bei dem die Angreifer eine ganze Reihe von Mechanismen nutzen, um Sicherheitssoftware zu überlisten. Ziel der Hacker ist es, auf den infizierten Systemen unbemerkt Rechenleistung anzuzapfen und diese zum Schürfen von Kryptowährungen wie Monero zu missbrauchen. Der detaillierte Angriffsablauf lässt sich wie folgt zusammenfassen:

- Getarnte Startdatei: Die Malware tarnt sich zunächst als harmlose Windows-Datei mit dem Namen „Tiworker.exe“. Diese lädt beim Ausführen ein spezielles PowerShell-Skript von einer Angriffsinfrastruktur nach.

- Vielseitige PowerShell-Nutzlast: Das Skript deaktiviert Windows Defender, aktiviert Remote-Verbindungen zum System und löscht Protokolldateien, um Spuren zu verwischen. Außerdem werden zeitgesteuerte Tasks eingerichtet, damit GhostEngine dauerhaft auf dem Opfersystem aktiv bleibt.

- Deaktivierung von EDR: Im nächsten Schritt wird eine Hauptnutzlast namens „smartscreen.exe“ eingesetzt. Über zwei Sicherheitslücken in Treibern von Drittanbietern deaktiviert GhostEngine EDR-Lösungen (Endpoint Detection & Response) verschiedener Anbieter.

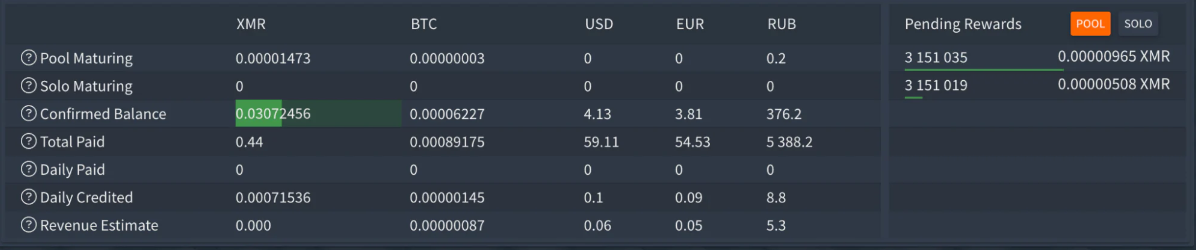

- Mining-Komponente: Sobald die Sicherheitstools ausgehebelt wurden, lädt GhostEngine den beliebten XMRig-Miner herunter und schürft im Hintergrund Kryptowährungen für die Angreifer.

Empfohlene Schutzmaßnahmen – diese Erkennungsregeln helfen

Die Forscher von Elastic empfehlen, auf verdächtige PowerShell-Ausführungen, ungewöhnliche Prozessaktivitäten und Netzwerkverkehr zu achten, die auf Krypto-Mining-Pools hindeuten. Außerdem sollten anfällige Treiber und die Erstellung von Kernel-Mode-Diensten genau überwacht werden. Eine wirksame Maßnahme ist das Blockieren der Dateierstellung durch angreifbare Treiber wie aswArPots.sys und IobitUnlockers.sys.

Elastic Security hat zusätzlich YARA-Regeln veröffentlicht, die bei der Erkennung von GhostEngine-Infektionen helfen. Diese Regeln sollen euch dabei helfen, potenzielle Bedrohungen frühzeitig zu erkennen und geeignete Gegenmaßnahmen zu ergreifen.

GhostEngine ist ein sehr gutes Beispiel für die Raffinesse moderner Cyber-Angriffe. Denn die Malware kombiniert geschickt mehrere Techniken, um Sicherheitslösungen zu umgehen und dann die Ressourcen der Opfersysteme für kriminelle Zwecke auszunutzen. Aber mit den Erkennungsregeln von Elastic und Antiy könnt ihr jetzt immerhin besser auf diese Bedrohung reagieren und eure Systeme schützen.