Ein Sicherheitsforscher fand in fast 20 Plugins im Chrome Webstore Schadcode und Google hilft bei der Verbreitung.

Chrome ohne Addons ist wie Wand ohne Tapete: Kann man schon machen, ist dann aber etwas öde. Ein Sicherheitsforscher entdeckte jetzt Verdächtiges in mehr als einem Dutzend Plugins mit Millionen von Usern.

18 infizierte Addons gefunden

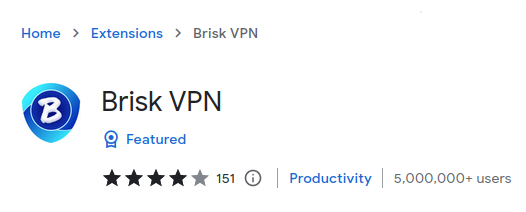

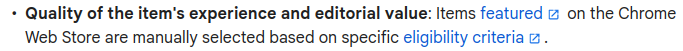

Gestern veröffentlichte Wladimir Palant eine Liste mit infizierten Plugins auf seinem Blog „Almost Secure“, in der er – nach einer ersten Entdeckung Mitte Mai – jetzt 17 weitere Plugins mit Schadware infizieren konnte. Die Nutzerzahl ist jenseits der 50 Millionen und Google sitzt auf den Händen. Schlimmer noch: Die Plugins werden sogar mit dem „Featured“ Tag hervorgehoben.

Das Plugin war also offenbar so gut, dass Google in einem manuellen Review die hohe Qualität festgestellt hat. Gute Arbeit damit.

E.T. telefoniert nach Hause

Die Aktivität der Plugins lässt sich nur unzuverlässig feststellen, da sie ihre Konfiguration von der Domain serasearchtop.com abrufen. Die Adresse wurde allerdings bewusst versteckt und ist für Laien nicht auffindbar:

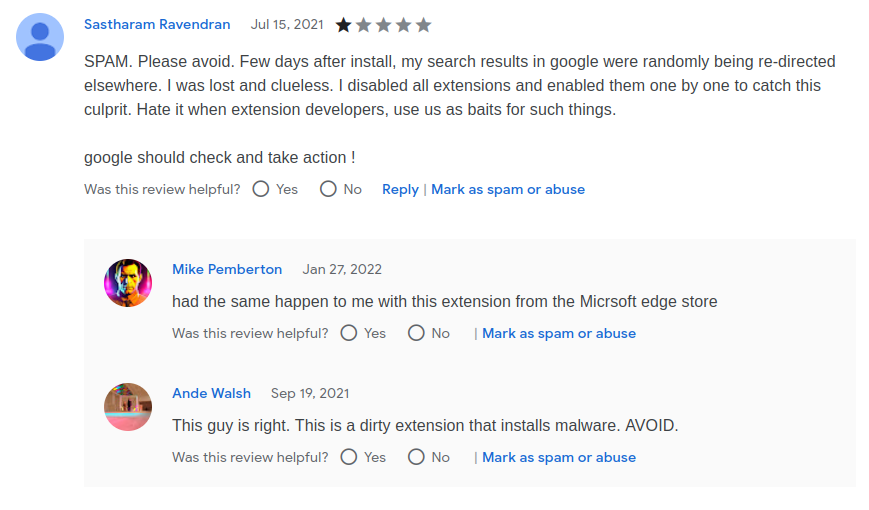

Besonders perfide: Die Seite liefert zumeist nur eine leere Konfiguration aus. Nutzer berichten aber unter anderem von verstellten Suchmaschinen und umgeleiteten Anfragen.

Was tun, wenn man eines der Plugins installiert hat?

Das mag überraschend sein, aber: deinstalliert das Teil. Theoretisch können diese Plugins eure Sessions hijacken und von eurem Gmail Account Spam versenden, Daten von eurem OneDrive klauen oder Inhalte von besuchten Webseiten abgreifen (hoffentlich ist euer Passwortmanager nicht Browser-basiert).

Dieser Trend zeigt auch erneut den Weg weg von lokal installierten Programmen zugunsten von Browser-basierten Programmen mit schlechten bis nicht-existenten Sicherheitsstandards.

Um der Installation solcher Plugins vorzubeugen, kann man zum Beispiel zu Firefox wechseln, welches strengere Reviews durchführt als Google’s Chrome-Webstore. Zusätzlich empfiehlt es sich, ausschließlich populäre Open Source Plugins zu nutzen oder diese vor der Nutzung zu reviewen. Diese Projekte schreiben meist einen Link zu ihrem Git-Repo in die Beschreibung. Von dort kommt man in der Regel über prominente Links wieder zur offiziellen Plugin-Seite. Diese drei Klicks sollte man schon in Kauf nehmen.