Durch insgesamt vier Mods, die Valve blind auf Steam entließ, hat ein Angreifer seit März 2022 Malware unter Dota 2-Spielern verteilt.

Bis Mitte Januar 2023 erlaubte eine kritische Sicherheitslücke in Dota 2 einem Angreifer, Malware an zahlreiche Gamer zu verteilen. Obwohl es längst eine Lösung dafür gab, ließ Valve die seit 2021 bekannte Schwachstelle monatelang ungepatcht. Dabei hätte schon bei der Ersten von vier dafür verwendeten Mods auffallen müssen, dass an deren Entwickler etwas gewaltig faul ist.

Valve ließ bekannte Schwachstelle monatelang ungepatcht

Forscher haben vier mit Malware verseuchte Mods entdeckt, durch die ein Angreifer eine kritische Sicherheitslücke in Dota 2 ausnutzen konnte. Die aus Googles quelloffener Javascript-Engine V8 stammende Schwachstelle war bereits rund 15 Monate bekannt. Schon seit Oktober 2021 gibt es einen Fix dafür. Die Abkürzung Mod steht hierbei für Modifikation. Gemeint sind Erweiterungen bzw. Veränderungen eines bereits veröffentlichten Computerspiels.

Valve hat diesen jedoch erst am 12. Januar 2023 übernommen, um die mit einem Schweregrad (CVSS) von 8,8 bewertete Lücke zu stopfen. Genauer gesagt mussten die Sicherheitsforscher von Avast den Spieleentwickler zunächst auf die durch CVE-2021-38003 bestehende Gefahr aufmerksam machen, bevor dieser sich um das Problem kümmerte.

Wie Ars Technica berichtet, nutzte ein Hacker die Lücke schon im März 2022 aus. Er veröffentlichte gleich vier Dota 2-Mods, um darüber die Systeme einiger Spieler mit einer Malware zu infizieren. Und Modding ist in diesem Titel alles andere als unbeliebt.

Die erste Dota 2-Mod war ein Test für die Verbreitung von Malware

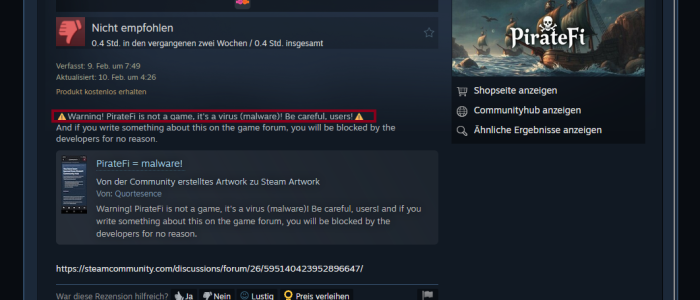

Obwohl Valve neue Mods üblicherweise einer Prüfung unterzieht, bevor das Unternehmen sie auf Steam zur Verfügung stellt, schienen es die bösartigen Modifikationen des Angreifers trotzdem auf die Plattform geschafft zu haben. Erst mit der Beseitigung der Sicherheitslücke im Januar ließ der Spielehersteller auch die Mods verschwinden.

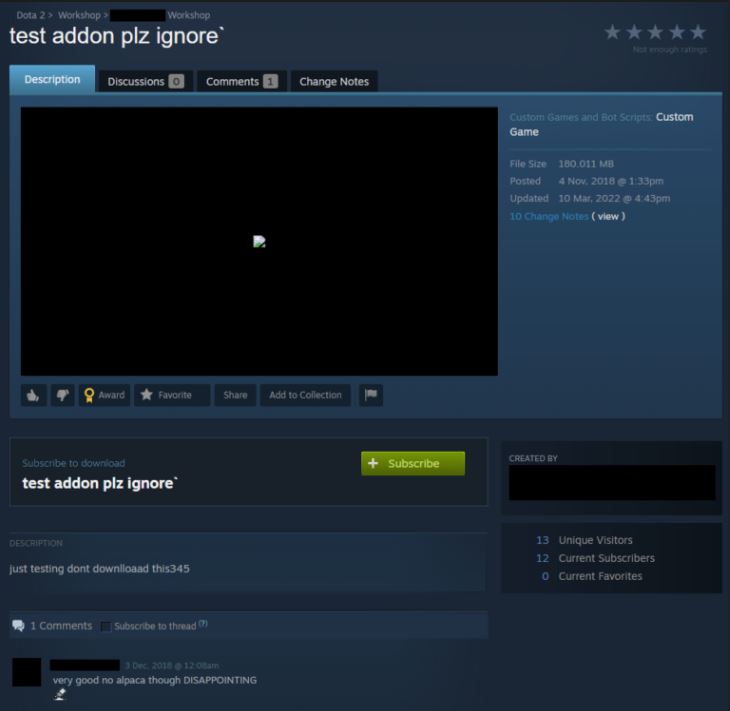

Bei der ersten veröffentlichten Mod mit der ID 1556548695 war offensichtlich, dass es sich vorerst um einen Test handelte. Neben dem Titel “test addon plz ignore” forderte auch die Beschreibung dazu auf, von einer Installation abzusehen.

Warum Valve so einen Unsinn überhaupt auf Steam entlässt, ist mehr als fraglich. Spieler sollten eigentlich davon ausgehen können, dass dort angebotene Software grundsätzlich geprüft und sicher ist.

Zumal eine Codeanalyse zu dem Ergebnis führte, dass die Modifikation einen Exploit für CVE-2021-38003 enthielt. Teile davon stammten sogar aus dem Proof-of-Concept-Code im Chromium Bug Tracker. Infolgedessen konnte der Angreifer beliebige Systembefehle ausführen und bei Bedarf weitere Malware auf den Rechnern der Dota 2-Spieler installieren.

“Diese Hintertür ermöglicht die Ausführung jedes über HTTP erhaltenen JavaScript und gibt dem Angreifer die Möglichkeit, den Exploit-Code nach eigenem Ermessen sowohl zu verbergen als auch zu ändern, ohne den Spielmodus-Verifizierungsprozess zu durchlaufen, was gefährlich sein kann, und den gesamten benutzerdefinierten Spielmodus zu aktualisieren.”

Jan Vojtěšek (Avast)

Drei weitere Mods nahmen Dota 2-Spieler ins Visier

Später reichte der gleiche Entwickler noch drei weitere Mods ein. Deren Titel zielten schon eher darauf ab, Spieler neugierig zu machen:

- „Overdog no annoying heroes“ (ID 2776998052)

- „Custom Hero Brawl“ (ID 2780728794)

- “Overthrow RTZ Edition X10 XP” (ID2780559339)

Als die Avast-Forscher die Spielmodifikationen entdeckten, war der Server, den diese zu kontaktieren versuchten, nicht mehr erreichbar. Da sie jedoch vom gleichen Entwickler stammten wie die 10 Tage zuvor veröffentlichte Test-Mod, gingen die Sicherheitsforscher davon aus, dass diese ebenfalls CVE-2021-38003 ausnutzten, um Dota 2-Spieler mit Malware zu infizieren.

Wie aus dem Bericht von Avast hervorgeht, erfolgte der Einsatz der Javascript-Engine V8 in dem beliebten MOBA-Titel nicht innerhalb einer Sandbox. Daher habe “der Exploit allein die Remotecodeausführung gegen andere Dota-Spieler” ermöglicht.