Und hatte er sich erstmal in Dein Google-Konto gehackt, so war es fast unmöglich, ihm den Zugang zu Deinen Nutzerdaten wieder zu entziehen.

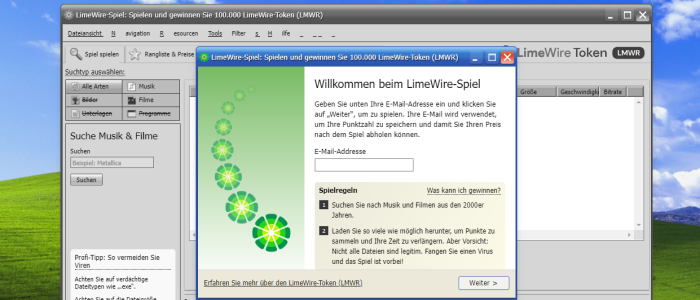

LimeWire startet aktuell ein nostalgisches Download-Spiel. Mit der Jagd nach virtueller Musik können Teilnehmer Krypto-Belohnungen erlangen.

Ein Hacker konnte durch einen Fehler in einem Smart Contract unzählige aBNBc erstellen. Droht Ankr und Hay jetzt die nächste Krypto-Pleite?

Auf zahlreichen ungesicherten AWS S3-Buckets liegen brisante Sicherheitsschlüssel und Zugriffstoken rum. Der S3crets Scanner findet sie.

Zahlreiche Apps enthalten laut Sicherheitsforschern von Symantec hart codierte AWS-Zugriffstoken - mit einem gewaltigen Schadenspotenzial.

Die Digitalwährung von The Pirate Bay startete diese Woche vor einem Jahr. Derzeit liegt der PirateToken bei gerade mal 1,26 USD pro Stück.

Bei einem Download des Firefox von Mozilla.org bindet man den dltoken ein. Dies ist eine eindeutige Kennung zur Überwachung der Nutzer.

The Pirate Bay hat eine eigene Kryptowährung veröffentlicht. Der PirateToken bringt es bereits auf eine stattliche Marktkapitalisierung,

Was ist der Unterschied zwischen Token, Digital-, Virtual- und Kryptowährungen? Diese Begriffe fallen ständig, werden aber selten erklärt.

Kim Dotcom plant, mit dem eigenen Token als Zahlungsmittel, die Multimediaplattform K.im für Content-Ersteller und -Konsumenten aufzubauen.

Sci-Hub goes Crypto: Mit dem SCI-Token startet ein gewagtes Krypto-Experiment für offene Wissenschaft – zwischen Piraterie und Ideologie.

Socket-Sicherheitsforscher verweisen auf das bösartige PyPi-Paket automslc. Es ermöglicht illegal Musikpiraterie von der Plattform Deezer.

Nur die Teilnehmer des Beta-Programms können beim Berliner E-Mail-Anbieter mailbox.org die einfache 2FA-Nutzung in Anspruch nehmen. Warum?

Am Freitag wurde die Kryptowährungsbörse Bybit Ziel eines Hacker-Angriffs. Lazarus-Group stahl Kryptowährung im Wert von ca. 1,5 Mrd. USD.

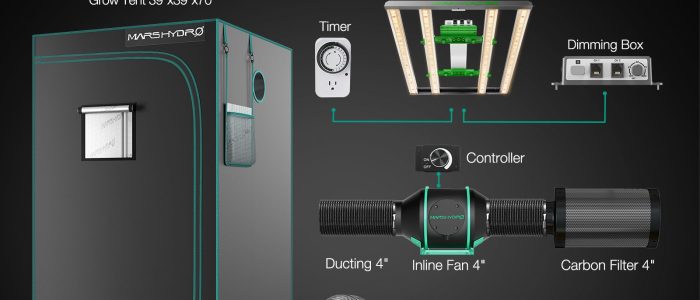

Massives Leak bei Mars Hydro: Fast 3 Milliarden Datensätze standen ungeschützt im Netz. Außerdem: Leak-News zu Storenvy, Zacks und Doxbin.

Onlinekredite sind bequem – aber auch riskant! Erfahre, wie IT-Sicherheit sensible Daten schützt und Betrug bei der Kreditvergabe verhindert.

DeepSeek vs. ChatGPT: Vergleich von Chinas Open-Source-KI und GPT-4. Grundlegende Informationen zu Leistung, Kosten und Datenschutz.

Der Tornado-Cash-Entwickler Alexey Pertsev bereitet jetzt unter Auflagen in den Niederlanden seine Berufung vor.

Erstmalig seit 2021 wird das Ethereum-Gas-Limit erhöht. Das verspricht schnellere Transaktionen und geringere Gebühren. Alle Details hier.

Beim Browser-Syncjacking-Angriff verwenden Hacker bösartige Erweiterungen, um Geräte zu übernehmen und Daten zu stehlen.

Dashcams dienen während der Fahrt zum Festhalten des Verkehrsgeschehens. Was gilt es aber für den Dashcam-Einsatz in Deutschland zu beachten?