Beim Browser-Syncjacking-Angriff verwenden Hacker bösartige Erweiterungen, um Geräte zu übernehmen und Daten zu stehlen.

Google Chrome ist als beliebter Browser zugleich auch ein attraktives Ziel für Hacker. Gemäß den Sicherheitsforschern der Cybersicherheitsfirma SquareX galt es bisher noch als unmöglich, über eine Browsererweiterung die vollständige Kontrolle über den Browser oder den Comuter zu erlangen. Diese Behauptung widerlegten sie mit dem Aufdecken einer Sicherheitslücke. Browser Syncjacking ist ein Exploit, der die Google-Sync-Funktion des Chrome-Webbrowsers ausnutzt.

Das Sicherheitsforscher-Team des Sicherheitsanbieters SquareX hat eine Hacking-Technik entdeckt, mit der Angreifer den Browser eines Benutzers und letztlich das gesamte Gerät vollständig übernehmen können. Seine Gefährlichkeit gründet sich darin, dass er verdeckt erfolgt, nur minimale Berechtigungen erfordert und fast keine Interaktion des Opfers verlangt. Ein Chrome-User muss lediglich eine scheinbar legitime Chrome-Erweiterung installieren, um sich dem Angriff auszusetzen. Der Browser-Syncjacking-Angriff erfolgt dabei in drei Phasen: Profil-, Browser- und Geräte-Hijacking.

Die Browser-Syncjacking-Angriffsmethoden: Phasen und Ablauf

Arbeitsschritt 1 – Browser-Syncjacking: Vorbereitung des Angreifers

Der Angriff startet mit der Vorbereitung des Hackers. Zunächst registriert ein Bedrohungsakteur ein Google Workspace-Konto mit mehreren Benutzerprofilen für eine Domäne. Für diese Profile deaktiviert er Sicherheitsfunktionen wie die Multi-Faktor-Authentifizierung. Die Domäne wird verwendet, um ein verwaltetes Profil auf dem Gerät des Opfers zu erzeugen.

Im nächsten Schritt entwickelt der Angreifer eine bösartige Chrome-Erweiterung, die als nützliches Tool erscheint. Diese veröffentlicht er im Chrome Web Store. Die Erweiterung hat legitime Funktionen, um Vertrauen zu erwecken. Zudem sieht sie harmlos aus, da sie nur grundlegende Lese- und Schreibrechte erfordert.

Arbeitsschritt 2 – Browser-Syncjacking: Installation der Erweiterung

Der Angreifer muss nun die Benutzer dazu bringen, die vorher erstellte Chrome-Erweiterung zu installieren. Dies kann auf vielfältige Arten erfolgen, von Social Engineering über E-Mails bis hin zu einer legitimen Werbekampagne auf YouTube oder anderen Social-Media-Plattformen.

Arbeitsschritt 3: Profil-Hijacking – Einleitung von Phase 1

Nach der Installation öffnet die Erweiterung ein unsichtbares Fenster. Sie stellt eine Verbindung zur Domäne des Angreifers her und meldet das Opfer bei einem der vorher vom Angreifer erstellten Benutzerkonten an. Anschließend wechselt die Erweiterung zu diesem Profil. Wie SquareX mitteilt, ist der „Benutzer nun bei einem verwalteten Profil angemeldet, das vollständig vom Angreifer kontrolliert wird. In diesem Stadium kann der Angreifer bereits Richtlinien anwenden, die Sicherheitsmaßnahmen deaktivieren und den Browser dadurch anfälliger für Angriffe machen.“

Arbeitsschritt 4 – Browser-Syncjacking: Rechteausweitung

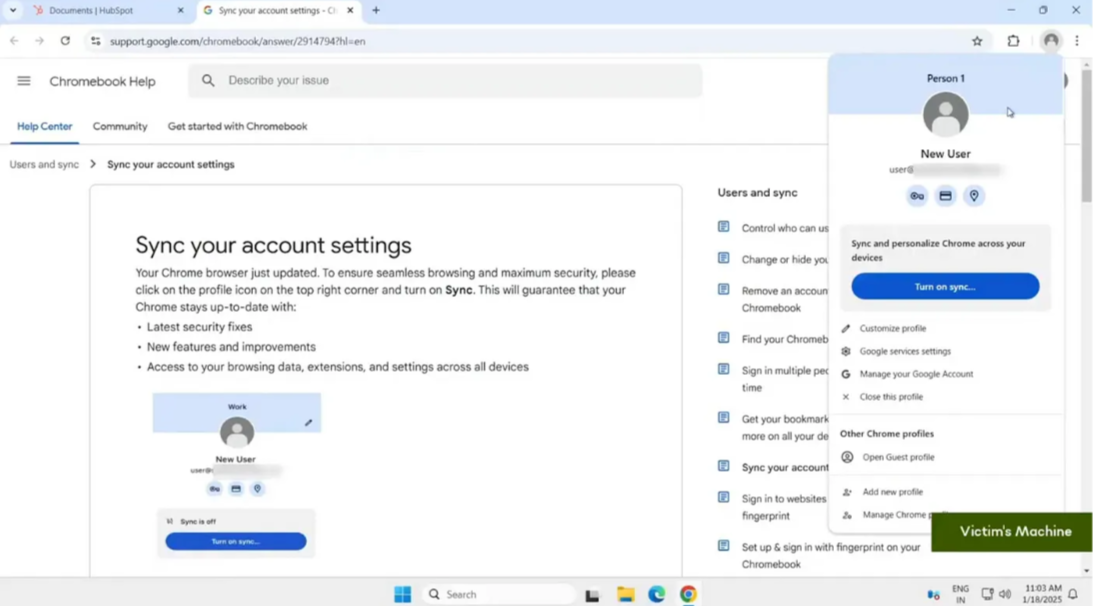

Die Erweiterung öffnet dann eine legitime Google-Supportseite, support.google.com. Google fordert infolge den Benutzer auf, Chrome Sync zu aktivieren. Der Angreifer nutzt die bösartige Erweiterung, um den Inhalt der Seite zu ändern und das Opfer dazu zu bringen, die Synchronisierung abzuschließen. Wenn der Nutzer zustimmt, werden seine lokalen Daten wie Browserverlauf, Passwörter und Erweiterungen mit dem Profil verknüpft, das im Google Workspace des Angreifers angemeldet ist. Der Angreifer muss sich lediglich im selben Profil anmelden, um Zugriff auf die Daten zu erhalten.

Quelle: SquareX

Browser-Syncjacking – Phase 2: Browser-Hijacking

Nachdem der Angreifer das Profil des Opfers unter seiner Kontrolle hat, versucht er im nächsten Schritt, den Browser zu übernehmen. Gemäß SquareX geschieht dies im Beispiel über ein gefälschtes Zoom-Update. Der Angreifer erstellt dafür eine ausführbare Datei, die sich als Zoom-Installationsprogramm ausgibt. Diese enthält einen Registrierungstoken und einen Registrierungseintrag, um den Chrome-Browser des Opfers in einen vom Hacker verwalteten Browser umzuwandeln.

Im Glauben, ein Zoom-Update heruntergeladen zu haben, führt das Opfer die Datei aus, wodurch ein Registrierungseintrag installiert wird, der den Browser anweist, vom Google Workspace des Angreifers verwaltet zu werden. Dadurch kann der Angreifer die vollständige Kontrolle über den Browser des Opfers erlangen, um Sicherheitsfunktionen zu deaktivieren, zusätzliche bösartige Erweiterungen zu installieren, Daten zu exfiltrieren und User sogar unbemerkt auf Phishing-Sites umzuleiten.

Browser-Syncjacking – Phase 3: Geräte-Hijacking

Gemäß SquareX kann der Angreifer schließlich „die Kontrolle über das gesamte Gerät übernehmen. Dazu ist ein Registrierungseintrag erforderlich, um native Apps über die Erweiterung des Angreifers zu benachrichtigen. Dieser kann zusammen mit dem Browser-Hijacking-Paket „Zoom“ heruntergeladen werden oder Teil eines nachfolgenden Downloads sein, den der Angreifer initiiert, sobald er den Browser gekapert hat.“

Dadurch kann die Erweiterung ohne weitere Authentifizierung direkt mit lokalen Apps interagieren. Sobald die Verbindung hergestellt ist, können Angreifer die Erweiterung in Verbindung mit der lokalen Shell und anderen verfügbaren nativen Anwendungen verwenden, um heimlich die Gerätekamera einzuschalten, Audio aufzunehmen, Bildschirme aufzuzeichnen und bösartige Software zu installieren. Dies ermöglicht im Wesentlichen den vollständigen Zugriff auf alle Anwendungen und vertraulichen Daten auf dem Gerät.