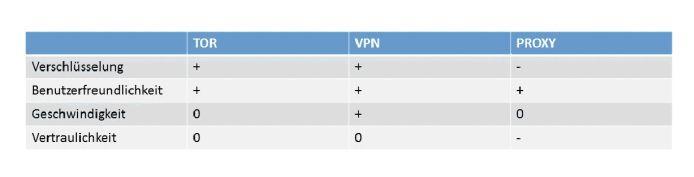

Anonym im Netz unterwegs. Die 3 gängigsten Methoden zur Verschleierung seiner Identität im Internet: Webproxyserver, TOR und VPN.

Anonym im Netz unterwegs. Nach der gestrigen Einführung in Teil 1 heute nun die drei gängigsten Methoden um die eigene Identität im Internet mit wenig Aufwand zu verschleiern: Webproxyserver, TOR und VPN. Die folgende Beschreibung ist keine Anleitung und keine Anstiftung für illegalen Taten im Internet – von denen wir uns natürlich ausdrücklich distanzieren- sondern ein „Was ist technisch möglich“.

(Dies ist ein Gastartikel von Hextor, thx!)

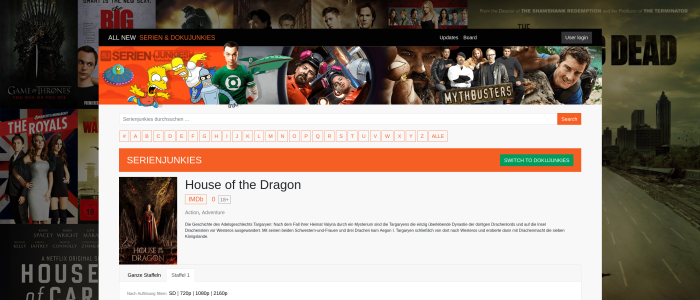

Anonym im Web: Webproxyserver z.B. für YouTubeVideos

Als erstes kommt es darauf an, warum ich die Identität verschleiern möchte. Um ein Video bei YouTube anzuschauen, welches im eigenen Land nicht verfügbar ist, reicht ein einfacher Web-Proxy-Server-Dienst vollkommen aus. Man bedenke aber, dass solche Proxys nur eine fremde IP vortäuschen, weil man sich über sie verbindet. Das ist zwar einfach. Es hat aber nichts mit Verschlüsselung oder wirklich sicheren Verbindungen zu tun. Proxys sind meist kostenlos im Internet zu finden (googeln). Persönliche Daten würde ich nicht über den Proxy abwickeln, da fast alle unverschlüsselt ihre Daten transportieren und die Tätigkeiten der Benutzer mitschneiden (loggen). Es gibt auch Programme oder Erweiterungen für Browser, die eine Proxykette bilden. Das ist dann zwar sicherer was die Ursprungs-Identität angeht, aber ziemlich langsam und nicht immer zu 100 % verfügbar.

TOR-Netzwerk

Es heißt, TOR sei so verschachtelt um zu erreichen, dass die Nutzer niemals identifiziert werden können. TOR besteht im Prinzip auch aus ganz vielen Proxy-Servern, die aneinander gereiht sind. Man wählt sich in das TOR-Netzwerk mit speziellen Clients ein (z.B. einer modifizierten Mozilla Firefox Version.) In diesem Browser kann man auch allerlei Feinheiten einstellen. Von Flash über Noscript Java etc. Dies erhöht die Sicherheit, dass niemand einen identifizieren kann. Komplett anonym wird man aber wohl nie sein.

Der komplette Datenstrom wird zwar im TOR-Netzwerk verschlüsselt – dies allerdings nur bis zum Ausgangsknoten, der sogenannten „EXIT-Node“. Wer TOR benutzt muss sich darüber im Klaren sein, dass diverse militärische Geheimdienste als auch Ermittlungsbehörden aus eigenem Antrieb eigene Server betreiben, die entweder am Anfang oder am Ende der Verschlüsselungskette stehen. Damit können sie die tatsächliche IP-Adresse der Benutzer ausfindig machen. NSA & Co. sind kein Aufwand zu hoch, um die Hoheit über das TOR-Netzwerk zu erhalten. Einige Exit-Nodes sind Infofilter bzw. werden de facto von den „Kollegen von James Bond“ betrieben, andere sind mit entsprechender Software nur „infiziert“.

Grobe Schätzungen gehen davon aus, dass etwa etwa von drei Einwahl-Server beziehungsweise Exit-Nodes von Geheimdiensten betrieben werden oder sie diese mit technischen Mitteln kompromittiert haben. Allgemeine Auffassung: es ist schwer aber nicht unmöglich, Nutzer von TOR zu identifizieren. Um Netzblockaden zu umgehen oder eventuell Filesharing im kleineren Rahmen zu betreiben (wegen der geringen Übertragungsgeschwindigkeit), kann es sinnvoll sein TOR einzusetzen. Software für TOR gibt es für Linux-Distributionen, Mac OS, Windows als auch für tragbare Android und iOS-Geräte (googeln). Sehr vertrauliche Daten solle man lieber nicht via TOR verschicken.

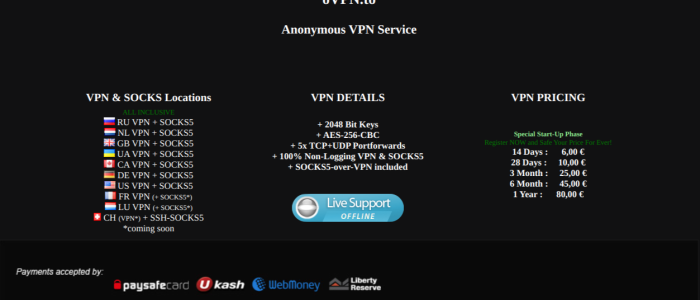

Virtuell Privat Network (VPN)

Wie der Name schon sagt, simuliert das VPN ein Netzwerk von einem Client zu einem anderen Client. Oder ein Netzwerk von einem Client zu einem Server. Dies passiert komplett verschlüsselt, die IP wird auch verschleiert. Diese Technik erlaubt es, einen „Tunnel“ im öffentlichen Internet zu bilden, um streng vertrauliche Daten auszutauschen oder sicher zu kommunizieren. VPN-Anbieter gibt es viele (googeln und vergleichen – Tarnkappe macht z.B. Werbung für Perfect Privacy siehe Beschreibung im Sponsored Post als Advertorial). Einige VPNs loggen und machen keine Werbung, andere machen Werbung und loggen dafür nicht (wird behauptet). Anonyme Bezahlung wie Bitcoins oder Paysafecard sind bei vielen Standard (Aber auch diese beiden Zahlungsmittel sind nicht unter allen Umständen anonym.

Wer z.B. seine Paysafecard an der Tankstelle nebenan kauft und diese auch noch mit der EC-Karte bezahlt, dem ist nicht zu helfen). Die Geschwindigkeit von VPN-Anbietern ist mittlerweile sehr hoch und die Auswahl an Servern in anderen Ländern auch. Es kann also ohne Probleme eine 50 MBIT-Leitung voll ausgenutzt werden. Techniker warnen dennoch davor, sich zu sehr auf diese Technologie zu verlassen.

Der beste VPN-Server ist der bei mir im heimischen Serverschrank (wenn ich das nicht machen kann, dann ist natürlich ein VPN über einen VPN-Anbieter besser als gar nichts). Nur wenn der VPN-Server bei mir zuhause steht kann ich kontrollieren, was mit den protokollierten Nutzerdaten geschieht. Natürlich versprechen alle Anbieter, sie würden die Aktivitäten ihrer Nutzer nicht mitschneiden. Aber müssen sie das nicht schon zu Abrechnungszwecken? Außerdem lässt sich die Protokollierung an irgendeiner Stelle technisch gesehen nicht komplett verhindern. Der Tarnkapppen-Autor Mysterion hat sich dazu schon einmal ausführlich ausgelassen. Es gibt Einzelfälle, wo angeblich VPN-Betreiber ihre Kunden mit geloggten Daten erpresst haben sollen. Die Erpressten müssen aber dann auch sehr dicke kriminelle Fische gewesen sein… Otto Normalverbraucher ist da viel zu uninteressant…

Ihre Werbung auf Tarnkappe – Infos »

VPN: Daten sicher übertragen ohne Abfang-Gefahr

Dafür ist VPN genau das richtige. Was natürlich ein VPN-Anbieter genau abspeichert und was nicht, kann einem niemand versichern. Es gibt aber Länder und Anbieter, die als ziemlich sicher gelten und die bisher nicht in die Schlagzeilen geraten sind, was die Weitergabe der Logfiles angeht. Bis dato gibt es keine Meldungen, das Nutzer die VPNs z.B. für Filesharing benutzt haben, zur Rechenschaft gezogen wurden. Die Server stehen zumeist im Ausland, die Gesetzeslage stellt sich dort anders dar. Außerdem ist der Traffic komplett verschlüsselt. Die anderen Filesharing-Teilnehmer sehen lediglich die IP-Adresse des VPN-Anbieters und nicht die des Nutzers.

Nicht selten nutzen mehrere Kunden eine vom VPN-Anbieter zugewiesene IP-Adresse. Bei ganz schwereren Straftaten kann man sich hingegen nicht sicher sein, dass die Identität der Benutzer nicht preisgegeben wird. Drum merke: Egal was man der zahlenden Kundschaft verspricht: einen VPN ohne Logs wird es wohl eher schlichtweg nicht geben. Aber auch hier gilt: sich dessen bewusst sein – besser ein loggender VPN als gar keiner.

Morgen in Teil 3:

Mixen der verschieden Anonymisierungs-Dienste.

Wie erreiche ich die perfekte Identitätsverschleierung? Eine 100% Versicherung für komplette Anonymität gibt es nicht. Das sollte jedem klar sein. Es ist aber möglich, die Tätigkeit der Ermittler stark zu erschweren. Eine raffinierte Idee ist es beispielsweise einen VPN-Tunnel vor TOR zu schalten…

Anmerkung: Leser-Hinweise, Informanten-Tipps & Gastartikel sind bei uns willkommen – einfach unter Kontakt melden.

Tarnkappe.info