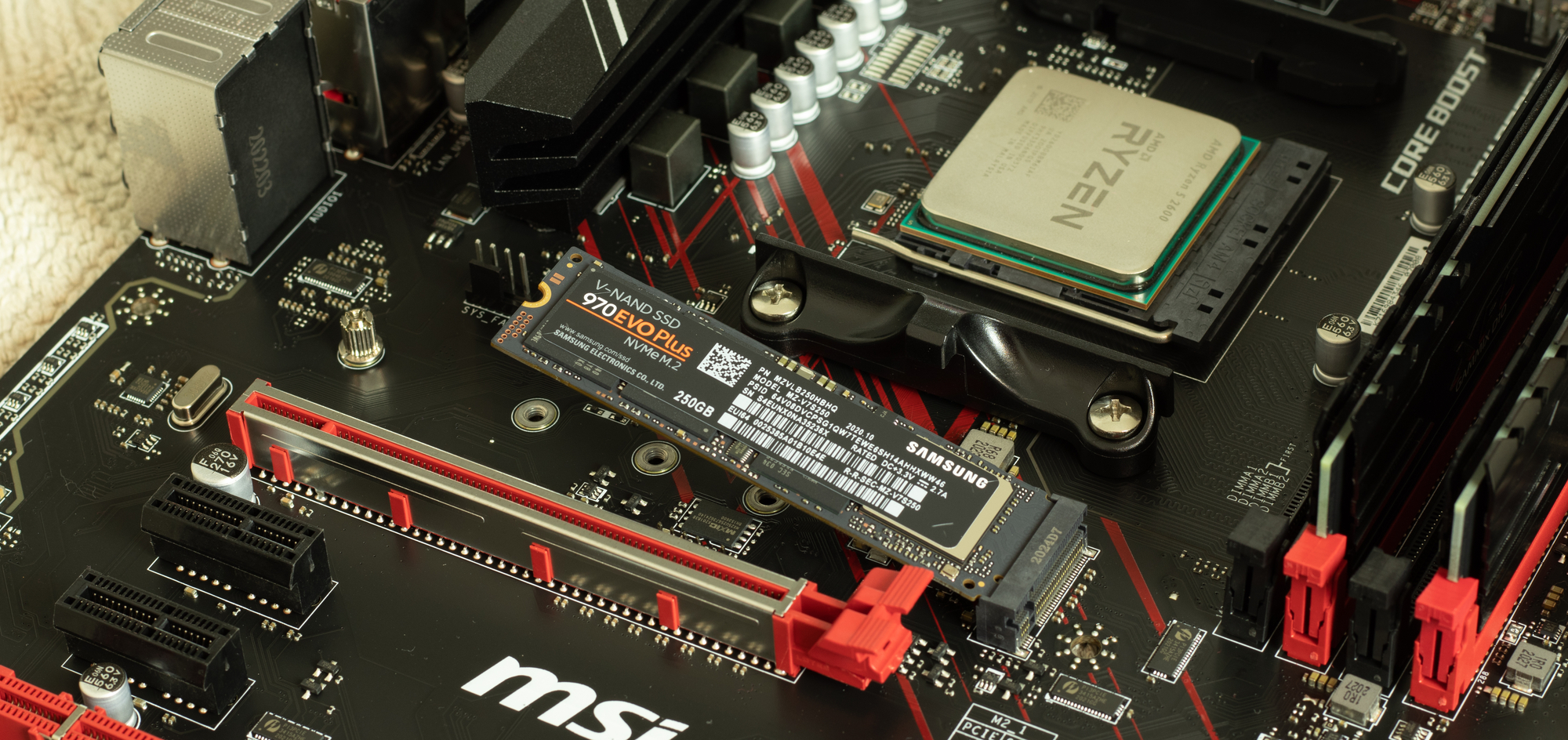

Wer ein MSI-Mainboard besitzt, sollte besser seine UEFI Secure Boot-Einstellungen prüfen. Denn die Standard-Settings sind unsicher.

Dem polnischen Sicherheitsforscher Dawid Potocki zufolge sind zahlreiche MSI-Mainboards mit unsicheren Standardeinstellungen für UEFI Secure Boot ausgestattet. Mehr als 290 Hauptplatinen auf Intel- und AMD-Basis mit neueren Firmware-Versionen lassen sich demnach mit manipulierter Bootsoftware starten. Darunter auch einige brandneue Modelle.

Sicherheitsfeature UEFI Secure Boot schützt das Betriebssystem beim Start

Eigentlich stellt Secure Boot sicher, dass damit ausgestattete Motherboards beim Bootvorgang nur vertrauenswürdige Software ausführen. Dies gewährleistet die Firmware über eine Signaturprüfung des ausgeführten Codes. „Wenn die Signaturen gültig sind, bootet der PC, und die Firmware übergibt die Kontrolle an das Betriebssystem„, erklärt Microsoft dazu.

Durch Modifikation der Software ändert sich jedoch auch deren Signatur. Erkennt die UEFI-Firmware eine solche Manipulation, so stoppt sie den Startvorgang, um die auf der Festplatte gespeicherten Daten zu schützen.

MSI hebelt Sicherheitsfeature durch falsche Standardeinstellung aus

Mit der am 18. Januar 2022 verteilten Firmware-Version 7C02v3C hat der Hersteller MSI jedoch laut Potocki die Standardeinstellung für UEFI Secure Boot auf seinen Mainboards geändert. Infolgedessen booten die betroffenen Systeme auch dann, wenn sie eine Manipulation der Startsoftware feststellen.

Demnach habe der Mainboard-Hersteller offenbar die Einstellung „Image Execution Policy“ standardmäßig auf den Wert „Always Execute“ gesetzt. Damit darf der PC ausnahmslos immer booten, egal ob Secure Boot Sicherheitsverstöße erkennt oder nicht – was die eigentliche Funktion dieses Features ad absurdum führt.

Anwender sollten ihre UEFI Secure Boot-Einstellungen prüfen

Besitzern eines MSI-Mainboards empfiehlt Potocki, die jeweilige Einstellung für Wechseldatenträger und feste Datenträger im BIOS auf „Deny Execute“ zu ändern. Damit lässt sich das System nur noch durch signierte Software starten. Zu finden ist die UEFI-Einstellung unter „Security > Secure Boot > Image Execution Policy„.

MSI äußerte sich Potocki gegenüber zu dem Problem bisher nicht. Und das, obwohl er versuchte, das Unternehmen diesbezüglich zu kontaktieren. Eine Liste der von der unsicheren Einstellung potenziell betroffenen Motherboards hat der Sicherheitsforscher auf GitHub veröffentlicht.