Justus Wingert und Sven Krohlas (Greyhat Security Consulting) untersuchten, wie es zu den Pornostream-Abmahnungen gekommen sein kann.

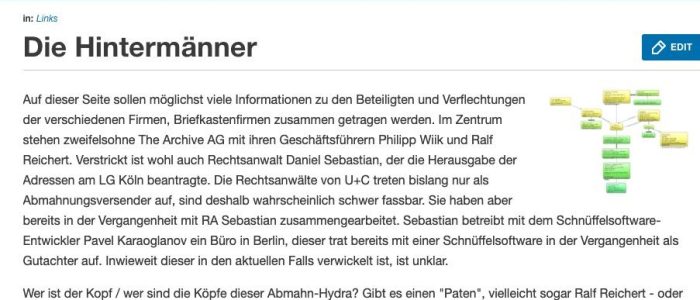

In den Medien wird derzeit heiß diskutiert wie die Kanzlei U+C an Daten für die Pornostream-Abmahnungen von angeblichen Nutzern des Streamingdienstes Redtube (und angeblich auch weiterer Anbieter) gelangt sein könnte. Hierbei sind nicht unerhebliche Hürden zu überwinden, wird doch kaum ein Nutzer von sich aus herumposaunen, welche Filmchen er oder sie sich für wenige Minuten angesehen hat. Von der rechtlichen Seite, die wir weiter unten beleuchten, abgesehen stellt sich zunächst die Frage, wie die Kanzlei an die IP-Adressen der Nutzer sowie Informationen zu deren Aufrufverhalten gelangen konnte.

Wie konnten die Pornostream-Abmahnungen gelingen?

Autoren: Justus Wingert und Sven Krohlas, Greyhat Security Consulting

Thema Pornostream-Abmahnungen. Der kritischste Punkt an diesen Abmahnungen ist also die technische Zuverlässigkeit der erhobenen Daten. Wir haben uns verschiedene Szenarien überlegt, um die Methode zu finden, mit deren Hilfe die Daten ermittelt wurden. Unser Ergebnis war eindeutig: Entweder die Rechteinhaber hinter der Kanzlei U+C haben die Daten, die sie zu haben behaupten, gar nicht, oder sie haben gegen deutsches Recht verstoßen, um an diese Daten zu gelangen. Wir haben vier verschiedene Szenarien erarbeitet, die alle möglichen Angriffsvektoren abdecken, über die eine Zuordnung einer IP-Adresse zur Benutzung eines Streamingangebots möglich ist.

Szenario 1: Über den Dienstanbieter

Wer einen Streamingdienst nutzt, schickt HTTP-Anfragen an einen Dienstanbieter. Im Fall von Redtube hat ein Nutzer hierbei keine Wahl. Die Seite leitet verschlüsselte HTTPS-Anfragen direkt auf die unverschlüsselte Seite weiter. So oder so gilt jedoch: Wenn dieser Dienstanbieter nicht nur Daten ausliefert, sondern auch die Auslieferung dokumentiert, dann verfügt er über ein vollständiges Protokoll des Vorgangs und kann mit einiger Sicherheit sagen, dass, wann und welche Daten an einen bestimmten Anschluss gesendet wurden. Wer ein Angebot online nutzt, sollte sich also sicher sein, dass dieses Angebot legal ist oder der Anbieter nicht mit den Daten, die er sammeln kann, Geld verdienen möchte. Doch es muss noch nicht einmal der Dienstanbieter selbst sein, der die Daten verkauft: In Zeiten von Steuer-CDs und auch Edward Snowdens Veröffentlichungen sollte jedem Unternehmen klar sein, dass Mitarbeiter oftmals die Möglichkeit haben, sensible Daten aus dem Unternehmen heraus an Interessenten zu verkaufen. Redtube bestreitet, dies getan zu haben. Das bedeutet aber nicht, dass nicht doch ein Insider ohne Erlaubnis der Firma die Informationen an Rechteinhaber oder ihre Vertreter verkauft hat, oder dass ein Hacker sich illegal Zugriff zu diesen Daten verschafft hat.

Wer einen Streamingdienst nutzt, schickt HTTP-Anfragen an einen Dienstanbieter. Im Fall von Redtube hat ein Nutzer hierbei keine Wahl. Die Seite leitet verschlüsselte HTTPS-Anfragen direkt auf die unverschlüsselte Seite weiter. So oder so gilt jedoch: Wenn dieser Dienstanbieter nicht nur Daten ausliefert, sondern auch die Auslieferung dokumentiert, dann verfügt er über ein vollständiges Protokoll des Vorgangs und kann mit einiger Sicherheit sagen, dass, wann und welche Daten an einen bestimmten Anschluss gesendet wurden. Wer ein Angebot online nutzt, sollte sich also sicher sein, dass dieses Angebot legal ist oder der Anbieter nicht mit den Daten, die er sammeln kann, Geld verdienen möchte. Doch es muss noch nicht einmal der Dienstanbieter selbst sein, der die Daten verkauft: In Zeiten von Steuer-CDs und auch Edward Snowdens Veröffentlichungen sollte jedem Unternehmen klar sein, dass Mitarbeiter oftmals die Möglichkeit haben, sensible Daten aus dem Unternehmen heraus an Interessenten zu verkaufen. Redtube bestreitet, dies getan zu haben. Das bedeutet aber nicht, dass nicht doch ein Insider ohne Erlaubnis der Firma die Informationen an Rechteinhaber oder ihre Vertreter verkauft hat, oder dass ein Hacker sich illegal Zugriff zu diesen Daten verschafft hat.

Szenario 2: Über den Infrastrukturanbieter

Ein Streamingdienst benutzt Server, die in einem Rechenzentrum stehen. Dadurch entstehen einige Angriffsmöglichkeiten, die teilweise überraschend effektiv sein können. Besitzt ein Angreifer beispielsweise einen Server im selben Netzsegment wie Redtube, dann kann er den nächsthöheren Switch oder Hub angreifen. Hierbei hat er mehrere Möglichkeiten. Um einen Switch dazu zu bringen, Daten an den falschen Adressaten zu schicken gibt es zwei Varianten sogenannter Man-in-the-Middle-Angriffe (MITM). Zum einen kann der Angreifer den ARP-Cache des Switchs »vergiften«. Beim so genannten ARP-Spoofing schickt der Angreifer falsche Nachrichten an den Switch und überzeugt diesen, dass er der korrekte Adressat für die Netzwerkpakete ist, die über diesen Switch laufen. Eine Variante des Spoofing ist das MAC-Flooding, bei dem der Angreifer so viele Pakete an den Switch sendet, dass der Cache überläuft. Der Switch muss auf seine Notfall-Mechanismen zurückgreifen und verhält sich wie ein einfacher Hub. Im Falle eines Hubs erfahren alle daran angeschlossenen Parteien alles, was über diese Verbindung läuft. Doch dieses Szenario ist nicht nur auf das Rechenzentrum begrenzt.

Ein Streamingdienst benutzt Server, die in einem Rechenzentrum stehen. Dadurch entstehen einige Angriffsmöglichkeiten, die teilweise überraschend effektiv sein können. Besitzt ein Angreifer beispielsweise einen Server im selben Netzsegment wie Redtube, dann kann er den nächsthöheren Switch oder Hub angreifen. Hierbei hat er mehrere Möglichkeiten. Um einen Switch dazu zu bringen, Daten an den falschen Adressaten zu schicken gibt es zwei Varianten sogenannter Man-in-the-Middle-Angriffe (MITM). Zum einen kann der Angreifer den ARP-Cache des Switchs »vergiften«. Beim so genannten ARP-Spoofing schickt der Angreifer falsche Nachrichten an den Switch und überzeugt diesen, dass er der korrekte Adressat für die Netzwerkpakete ist, die über diesen Switch laufen. Eine Variante des Spoofing ist das MAC-Flooding, bei dem der Angreifer so viele Pakete an den Switch sendet, dass der Cache überläuft. Der Switch muss auf seine Notfall-Mechanismen zurückgreifen und verhält sich wie ein einfacher Hub. Im Falle eines Hubs erfahren alle daran angeschlossenen Parteien alles, was über diese Verbindung läuft. Doch dieses Szenario ist nicht nur auf das Rechenzentrum begrenzt.

Rechenzentren sind über so genannte Backbones an »das Internet« angeschlossen. Die Anbieter dieser Backbones haben logischerweise physischen Zugriff auf diese Daten. Wenn ein Dienstanbieter seine Verbindung zum Benutzer also nicht verschlüsselt, kann ein solcher Backbone-Anbieter die Daten folglich lesen und auswerten. Gleiches gilt für den Telekomunikationsdienstanbieter des Benutzers. Wenn beispielsweise die Telekom mittels Deep-Packet-Inspection (DPI) das Verhalten ihrer Nutzer überwacht, kann sie selbstverständlich auch das Streamen von Pornos oder beliebigen anderen unverschlüsselten Inhalten feststellen und dokumentieren.

Szenario 3: Über Schadsoftware auf dem Rechner des Benutzers

Dieses Szenario ist wohl das Weitläufigste. Ist ein Rechner mit Viren oder Trojanern infiziert, dann kann über diese Software das vollständige Verhalten des Benutzers aufgezeichnet werden. Dies betrifft dann nicht nur das Betrachten von Pornos, sondern alle Vorgänge – vom Versand von E-Mails bis hin zum Online-Banking. Besonders beachten sollte man hier so genannte Botnetze. Diese bestehen aus vielen tausend, meist über dieselbe Methode infizierten Rechnern, die von Hackern täglich für DDoS-Angriffe und Spamversand genutzt werden. Bei entsprechendem Interesse kann man ein solches Botnetz mieten und dann das Verhalten der Benutzer aufzeichnen. Besonders gewiefte Botnetzbetreiber könnten auch gleich auf die Idee kommen, neben der normalen Nutzung ihres Netzes für Spam und DDoS einfach mal schnell ein paar Pornoseiten anzusurfen, den Aufruf zu dokumentieren und diese Dokumentation dann an die meistbietende Kanzlei zu verkaufen.

Szenario 4: Über Cross Site Scripting oder Code Injection

Webseiten stammen heutzutage nur noch in den seltensten Fällen von einem einzigen Dienstanbieter. Von den allgegenwärtigen Social-Media-Buttons über Google- und sonstige Tracking-Anbieter bis hin zur allgegenwärtigen Werbung findet sich auf fast jeder Webseite Code aus verschiedensten Quellen. Jedes externe Script und selbst vermeintlich harmlose Grafiken stellen dabei ein Einfallstor auf die Webseite und die Daten dar, die sich darauf befinden. Manche Tracking- und Werbeanbieter bieten gar die Möglichkeit, Werbung gezielt auf Seiten oder sogar Unterseiten eines einzelnen Dienstes anzuzeigen. So genanntes »Tailored Advertising« erlaubt Werbekunden, ihre Angebote auf die Interessen ihrer Kunden zuzuschneiden. Wenn ein Kunde also einen Porno mit dem Titel »Blond wife deep ass fucking« und den Tags »Couple, Vaginal Sex, Masturbation, Oral Sex, Anal Sex, Blonde, Caucasian, Vaginal Masturbation, Blowjob, Licking Vagina, Position 69, Stockings, Cum Shot, MILF« betrachtet, wird er außerdem eine auf dieses Thema zugeschnittene Werbung zu sehen bekommen. Wer sich den Porno »Miriam’s Adventure« oder »Amanda’s Secret« auf Redtube anschaute, bekam möglicherweise die Werbung eines Angreifers, der Rechteinhaber oder ihrer Vertreter zu sehen. Mit dieser Werbeeinblendung kann ein Angreifer wichtige Informationen wie zum Beispiel die IP-Adresse des Benutzers und die URL der aufgerufenen Seite erhalten.

Was ein Angreifer so aber nicht erfährt, ist, ob der Stream auch tatsächlich angesehen wurde. Dieser Punkt ist jedoch für die rechtliche Bewertung der Benutzerhandlung von großem Interesse. Wenn ein Benutzer die Seite lediglich aufruft und dann den Stream nicht startet, erfährt der Betreiber der Werbeanzeige zunächst nicht ohne weiteres, dass der Stream eben gerade nicht läuft. Um zu dokumentieren, dass ein Stream tatsächlich vollständig abgespielt wurde, gibt es verschiedene Möglichkeiten, die davon abhängen, was für eine Art von Streamsoftware auf der Webseite eingesetzt wird. Mit einem HTML5-Player ist verhältnismäßig einfach herauszufinden, ob der Stream läuft und wie viel davon bereits in den Zwischenspeicher geladen wurde. Auch bei einem Flash-Player ist diese Möglichkeit grundsätzlich gegeben. Sie erfordert allerdings etwas mehr Einsatz beim Debugging der vorhandenen Software und muss auf jede Pornoseite angepasst werden. Hier gilt jedoch das Gleiche wie bei den Botnetzen: Der Angreifer könnte einen entsprechenden Stream auch selbsttätig starten. Denn um die Informationen über die Streambenutzung überhaupt zu erhalten, muss nach vollendetem Seitenaufruf die Dokumentation zurück an den Angreifer gesandt werden. Dies erfordert aufgrund der Sicherheitsmaßnahmen, die jeder Browser gegen derartige Angriffe besitzt, eine Manipulation am Code der Seite.

An diesem Szenario sieht man, dass der Einsatz von Werbeblockern im Browser eine durchaus wichtige Sicherheitsmaßnahme darstellt. Je weniger Daten ein Webbrowser aus dem Internet laden muss, desto besser ist dies für den Nutzer. Denn jedes Byte stammt aus nicht vertrauenswürdigen Quellen oder könnte unterwegs manipuliert worden sein.

Legal, illegal, scheißegal!?

Die Liste ist nicht abschließend, es gibt mit Sicherheit noch mehr Szenarien, die über Nutzung anderer Angriffsvektoren ans Ziel gelangen. Aber praktisch alle diese Szenarien haben eines gemeinsam. Sie sind in Verbindung mit einer Abmahnung in höchstem Maße illegal oder rechtlich zumindest äußerst zweifelhaft. Selbst wenn der Dienstanbieter die Daten sammelt und weitergibt, wäre zu prüfen, ob es überhaupt legal ist, einen »Honeypot« aufzustellen. Oder bedeutet die bloße Existenz dieses Honeypots bereits, dass das Angebot legal ist, da der Urheber ja tatsächlich der Verwendung seines Werkes in diesem Kontext zugestimmt hat? Es kann schwerlich legal sein, ein Auto mit Lautsprechern zu beladen, ein Lied auf voller Lautstärke abzuspielen und dann alle, die es gehört haben, abzumahnen, weil sie das Lied gehört haben. Der Hack-Angriff aus Szenario 1 sowie die Szenarios 2 und 3 verstoßen gegen das Strafgesetz und können für den Täter mit zwei bis drei Jahren Gefängnis oder einer Geldstrafe enden. Auch der Verkauf von Daten durch einen Insider verstößt gegen das Strafgesetz. Nicht zuletzt sollen auch noch mehrere Streamanbieter betroffen sein. Es ist daher unwahrscheinlich, dass sich die gegenwärtigen Abmahnungen hauptsächlich aus diesen Szenarien ergeben haben.

Die Liste ist nicht abschließend, es gibt mit Sicherheit noch mehr Szenarien, die über Nutzung anderer Angriffsvektoren ans Ziel gelangen. Aber praktisch alle diese Szenarien haben eines gemeinsam. Sie sind in Verbindung mit einer Abmahnung in höchstem Maße illegal oder rechtlich zumindest äußerst zweifelhaft. Selbst wenn der Dienstanbieter die Daten sammelt und weitergibt, wäre zu prüfen, ob es überhaupt legal ist, einen »Honeypot« aufzustellen. Oder bedeutet die bloße Existenz dieses Honeypots bereits, dass das Angebot legal ist, da der Urheber ja tatsächlich der Verwendung seines Werkes in diesem Kontext zugestimmt hat? Es kann schwerlich legal sein, ein Auto mit Lautsprechern zu beladen, ein Lied auf voller Lautstärke abzuspielen und dann alle, die es gehört haben, abzumahnen, weil sie das Lied gehört haben. Der Hack-Angriff aus Szenario 1 sowie die Szenarios 2 und 3 verstoßen gegen das Strafgesetz und können für den Täter mit zwei bis drei Jahren Gefängnis oder einer Geldstrafe enden. Auch der Verkauf von Daten durch einen Insider verstößt gegen das Strafgesetz. Nicht zuletzt sollen auch noch mehrere Streamanbieter betroffen sein. Es ist daher unwahrscheinlich, dass sich die gegenwärtigen Abmahnungen hauptsächlich aus diesen Szenarien ergeben haben.

Allerdings wurden mir bisher unbestätigte Informationen zugetragen, nach denen viele Betroffene beweisen können, zu den Zeitpunkten, zu denen sie das angeblich illegale Angebot nutzten, gar nicht daheim gewesen zu sein. Es besteht natürlich immer die Möglichkeit, dass Dritte hier Zugang zum Netzwerk der Betroffenen hatten, beispielsweise über unzureichend geschützte WLAN-Netze. Was aber auch sein könnte, ist, dass die Möglichkeit der Nutzung von Botnetzen hier nicht so einfach von der Hand gewiesen werden kann, wie wir ursprünglich angenommen haben. Dies deckt sich auch mit Berichten, dass Betroffene häufig gleichzeitig Opfer von Virenangriffen und auch der gefälschten E-Mail-Abmahnung mit Schadsoftware waren. Die Grenze zum Zufall ist hier allerdings nur schwer zu bestimmen. Privatcomputer sind praktisch ständig mit irgendwelchen Viren infiziert, und es könnte sich einfach um Trittbrettfahrer handeln, die versuchen, durch Betrug herauszuschlagen, was möglich ist.

Szenario 4 zeigt einige sehr unangenehme Probleme. Unterscheiden wir zunächst zwischen Fällen, in denen die Benutzung des Streams dokumentiert wurde, und solchen, in denen dies nicht geschah. In letzterem Fall hat der Angreifer keinen Beweis, dass der Stream tatsächlich in den Zwischenspeicher geladen geschweige denn betrachtet wurde. Eine bestimmte Adresse öffnet sich bereits in meinem Browser, wenn irgendeine Webseite diese über ein IFRAME einbindet. Eine Abmahnung wegen des bloßen Öffnens eines Streams durch den Nutzer erscheint offensichtlich unbegründet. Warum? Weil der Aufruf durch technische Maßnahmen Dritter initiiert werden kann. Denn ebenso gut könnte der Benutzer von einem Dritten auf diese Seite gelockt worden sein oder sie aus anderen Gründen sofort wieder geschlossen haben. Der Angreifer erfährt in diesem Fall davon nichts. Aber selbst wenn der Streamingvorgang dokumentiert und an den Angreifer zurückgesandt wurde, ist die Behauptung, dass der Benutzer hier etwas selbst getan hat, bestenfalls gewagt. Wenn ich eine Webseite so manipulieren kann, dass ich Informationen zurückerhalte, dann kann ich auf dieser Webseite alles tun, was der eigentliche Besitzer der Seite tun kann, und damit selbstverständlich auch einen Stream starten und beliebige Daten in den Zwischenspeicher des Browsers laden. Es ergibt sich also das gleiche Problem wie beim Bundestrojaner: Wenn ich Informationen auf einem fremden Rechner sehen kann, dann kann ich sie auch verändern.

Was bei einer staatlichen Institution wie dem BKA ein Problem der Beweissicherung ist, kann bei einem privaten Unternehmen wohl kaum unproblematisch sein. Der Beweiswert der auf diesem Wege erhobenen Daten ist also sogar noch geringer als die Versicherung eines Unternehmens, dass von einer bestimmten IP-Adresse eine bestimmte urheberrechtlich geschützte Datei angeboten wurde, da bereits die bloße Existenz der Daten belegt, dass eine Manipulation stattgefunden hat. Zudem ist die Fehlerquote von Adressauskünften bei Providern mit bis zu 90 Prozent sehr hoch.

Aus technischer Sicht ist der Beweiswert von Daten, die mittels der oben erläuterten Szenarien erhoben wurden, nicht existent. Wir empfehlen allen Kanzleien, die Kunden in derartigen Fällen vertreten, die Begründung dieser Pornostream-Abmahnungen sehr kritisch zu prüfen. Gerne stehen wir dabei beratend oder auch direkt als Sachverständige zur Verfügung.

Autoren: Justus Wingert und Sven Krohlas, Greyhat Security Consulting

Tarnkappe.info