Der nächste DDoS-Angriff dieses Mirai-Botnetzes könnte auch von Deinem Router, Deiner IP-Kamera oder anderen Smart-Devices ausgehen.

Angreifer infizieren zahlreiche Linux-Geräte wie Router und Smart Devices, um diese für ihren nächsten DDoS-Angriff zu missbrauchen. Durch Ausnutzung von insgesamt 13 Schwachstellen sowie Brute-Force-Attacken übernehmen sie mitunter Deine Fritzbox, Deine IP-Kamera und viele andere IoT-Geräte.

Neue Mirai-Malware startet Angriff auf Router und IoT-Geräte

Cyberkriminelle nutzen eine neue Malware-Variante mit der Bezeichnung “V3G4” für Angriffe auf Linux-basierte Geräte wie Router und Smart Devices. Nach deren Übernahme dienen die infiltrierten Netzwerkteilnehmer der Ausführung von DDoS-Attacken (Distributed Denial of Service) auf verschiedene Ziele.

Wie BleepingComputer berichtet, nutzt die Schadsoftware insgesamt 13 verschiedene Schwachstellen aus, um aus der Ferne bösartigen Code auf den Linux-Geräten auszuführen.

Unit 42

- CVE-2012-4869: FreePBX Elastix Remote Command Execution Vulnerability

- Gitorious Remote Command Execution Vulnerability

- CVE-2014-9727: FRITZ!Box Webcam Remote Command Execution Vulnerability

- Mitel AWC Remote Command Execution Vulnerability

- CVE-2017-5173: Geutebruck IP Cameras Remote Command Execution Vulnerability

- CVE-2019-15107: Webmin Command Injection Vulnerability

- Spree Commerce Arbitrary Command Execution Vulnerability

- FLIR Thermal Camera Remote Command Execution Vulnerability

- CVE-2020-8515: DrayTek Vigor Remote Command Execution Vulnerability

- CVE-2020-15415: DrayTek Vigor Remote Command Injection Vulnerability

- CVE-2022-36267: Airspan AirSpot Remote Command Execution Vulnerability

- CVE-2022-26134: Atlassian Confluence Remote Code Execution Vulnerability

- CVE-2022-4257: C-Data Web Management System Command Injection Vulnerability

Einen ersten Zugang verschafft sich die Malware, indem sie per Brute-Force-Angriff unsichere Anmeldeinformationen für Telnet oder SSH ermittelt. Auch Standard-Passwörter sind für V3G4 ein gefundenes Fressen.

Drei Angriffs-Kampagnen mit zahlreichen Gemeinsamkeiten

Entdecker dieser bösartigen Software, die durch gezielten Angriff mitunter Router wie die Fritzbox in ein Botnetz aufnimmt, waren Sicherheitsforscher der Unit 42 von Palo Alto Networks. Zwischen Juli und Dezember 2022 identifizierten sie insgesamt drei Kampagnen, durch die die Angreifer beständig ihre Mirai-Malware verbreiteten.

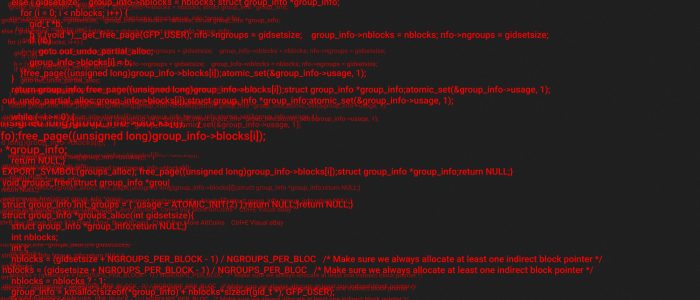

Die Forscher entdeckten einige Gemeinsamkeiten in den im Quellcode von V3G4 hinterlegten C2-Domänen (Command-and-Control-Server), den XOR-Entschlüsselungsschlüsseln, den Shell-Skript-Downloadern und der Funktionsweise der Botnetz-Clients. Folglich nahmen sie an, dass alle drei Kampagnen vom gleichen Angreifer stammen mussten.

Malware schaltet Konkurrenz aus und schützt sich selbst

War der Angriff der Malware auf einem Router oder einem anderen Linux-Gerät erfolgreich, so beendet die Software zunächst einige Prozesse aus einer fest codierten Liste, die ebenfalls in allen drei Kampagnen identisch war. Damit deaktiviert sie mitunter die Client-Software konkurrierender Botnetze.

Anschließend erteilt der verbundene C2-Server Befehle für DDoS-Angriffe an die infizierten IoT-Geräte. Darunter gängige TCP-, UDP-, SYN- und HTTP-Flooding-Methoden.

Seinen eigenen Code schützt V3G4 durch den Einsatz von vier verschiedenen XOR-Schlüsseln. Dadurch erschwert die Schadsoftware das Reverse Engineering ihres Quellcodes im Vergleich zu anderen Mirai-Varianten deutlich.

Ferner ist davon auszugehen, dass die Drahtzieher hinter V3G4 ihre DDoS-Dienste womöglich an Kunden verkaufen. Eine Verbindung zu einem bekannten Angebot lässt sich jedoch bisher nicht herstellen.

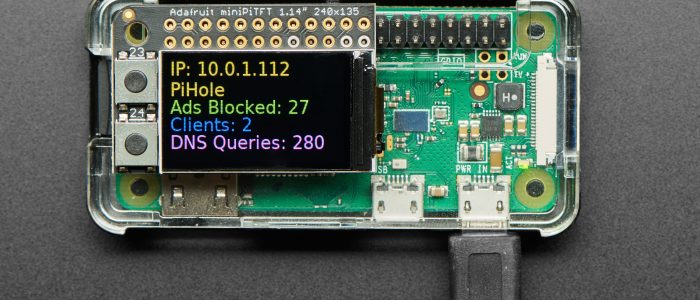

Wer seinen Router, seine IP-Kamera oder andere Smart Devices vor einem derartigen Angriff schützen will, sollte Standardpasswörter grundsätzlich ändern und seine Geräte stets mit den neusten Sicherheitsupdates versorgen.