Eine neuartige Malware mit dem Namen "Chaos" verbreitet sich rasant auf Geräten verschiedenster Hardware-Architekturen und Betriebssysteme.

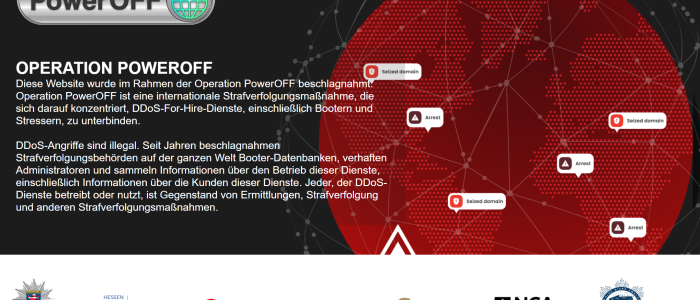

Eine neuartige Malware chinesischer Herkunft verbreitet sich rasant auf Geräten verschiedenster Hardware-Architekturen und Betriebssysteme. Das „Chaos“ genannte Botnetz dient den Angreifern, um in großem Stil Kryptowährungen zu minen und DDoS-Angriffe auszuführen. Ungepatchte Sicherheitslücken und Standard-Passwörter spielen bei der Verbreitung eine wichtige Rolle.

Chaos bedient viele Architekturen und Betriebssysteme

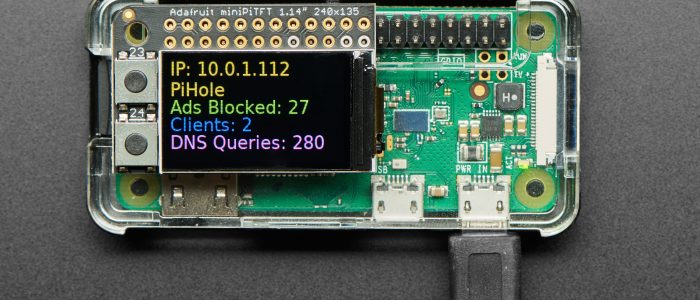

Eine Go-basierte Malware namens Chaos breitet sich auf Windows- und Linux-Geräten aus und hat es dabei auf eine Vielzahl verschiedener Architekturen abgesehen. Durch Unterstützung von x86, x86-64, AMD64, ARMv5-ARMv8, AArch64 MIPS, MIPS64 sowie PowerPC kann die Schadsoftware zahlreiche Geräte infizieren, egal ob Router, Server, IoT-Geräte oder einfache Notebooks. Ist ein System einmal infiziert, so wird es Teil eines Botnetzes, das Hacker im Anschluss für Kryptomining und DDoS-Angriffe einsetzen.

In erster Linie verbreitet sich Chaos seit seiner Entdeckung im April mit exponentiellem Wachstum durch ungepatchte Sicherheitslücken und SSH-Brute-Forcing. Mit einer Reverse-Shell bauen die Angreifer eine Backdoor ein, um später bei Bedarf jederzeit auf das infizierte Gerät zugreifen zu können.

Chinesische Malware mit vielfältigen Zielen basiert auf Kaiji

Laut Forschern von Lumen’s Black Lotus Labs ist die Malware nicht nur in chinesischer Sprache geschrieben, sondern nutzt auch eine in China angesiedelte Command-and-Control-Infrastruktur (C2). Angriffsziele des Botnetzes seien demnach Gaming-, Finanzdienstleistungs- und Technologiebranche sowie die Medien- und Unterhaltungsindustrie. Aber auch ein DDoS-as-a-Service-Anbieter, ein GitLab-Server und eine Kryptowährungsbörse standen bereits im Fadenkreuz der Angreifer.

Zwar liege der Fokus des Botnetzes auf Zielen in Europa, doch gebe es ebenso Hotspots in Nord- und Südamerika sowie im asiatisch-pazifischen Raum. Lediglich Neuseeland und Australien scheinen bisher noch keine Chaos-Bots zu beherbergen. Doch durch ihre rasante Verbreitung könnte die Malware auch da sehr bald Fuß fassen.

Aufgrund von Code- und Funktionsüberschneidungen gehen die Sicherheitsforscher davon aus, dass Chaos eine Weiterentwicklung der Malware Kaiji ist. Diese koordiniert ebenfalls DDoS-Angriffe und Kryptomining und richtet Reverse Shells auf infizierten Geräten ein. „Kaiji wurde ursprünglich im Jahr 2020 entdeckt und zielte auf Linux-basierte AMD- und i386-Server ab, indem es SSH-Brute-Forcing nutzte, um neue Bots zu infizieren und dann DDoS-Angriffe zu starten„, heißt es in dem Bericht von Black Lotus Labs.

Anwender sollten Maßnahmen ergreifen

Zwar gibt es dort draußen noch sehr viel andere Malware, die auf den Systemen ihrer Opfer Kryptomining oder DDoS-Angriffe ausführt. Doch selten kann eine Schadsoftware eine derart breite Palette von Architekturen und Betriebssystemen infizieren.

Wer sich vor Chaos schützen will, sollte nicht nur sämtliche Sicherheitsupdates auf seinen Systemen installieren. Auch die regelmäßige Änderung sämtlicher Passwörter zum Zugriff auf die Geräte ist in Betracht zu ziehen. Insbesondere Standard-Passwörter, die in vernetzten Geräten wie beispielsweise Router oder IP-Kameras zum Einsatz kommen, sind für Malware in der Regel kein Hindernis.