Eine Linux-Variante der gefürchteten Ransomware "Abyss Locker" verbreitet sich derzeit rasant auf VMware ESXi Server Instanzen von Firmen.

In der dunklen Welt der Ransomware ist eine neue Bedrohung aufgetaucht: Abyss Locker, eine fiese Linux-Variante der gefürchteten Erpressersoftware. Die Schadsoftware befällt gezielt Server und verschlüsselt gnadenlos die Daten virtueller Maschinen.

Abyss Locker: Die Folgen können verheerend sein

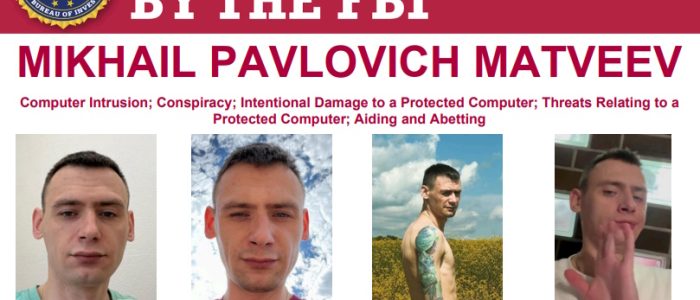

Die Hintermänner der Schadsoftware „Abyss Locker“ sind keine Unbekannten. Bereits vor einigen Monaten haben sie damit begonnen, Unternehmen anzugreifen. Nun haben sie eine neue, beunruhigende Version entwickelt, die speziell auf Linux-basierte VM-Systeme abzielt – insbesondere VMware ESXi Instanzen sind bedroht.

Die Linux-Variante der gefürchteten Ransomware „Abyss Locker“ verbreitet sich rasant auf Servern und greift gezielt virtuelle Maschinen an. Die Auswirkungen können verheerend sein, denn die Malware verschlüsselt nicht nur Daten, sondern erpresst ihre Opfer auch heimtückisch.

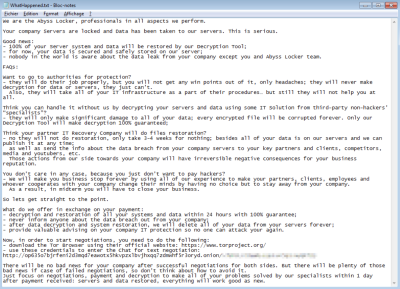

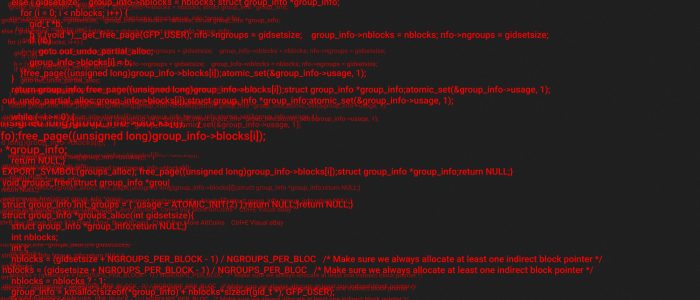

Sobald die virtuellen Maschinen auf dem Server heruntergefahren sind, greift die Linux-Ransomware gnadenlos zu und verschlüsselt die virtualisierten Festplatten, Metadaten und Systemzustände. Die betroffenen Dateien erhalten die Erweiterung „.crypt“. Doch damit nicht genug: Bevor die Verschlüsselung beginnt, sendet die Malware alle sensiblen Daten an einen Server der Angreifer. Das berichtet unter anderem WinFuture in einem aktuellen Artikel.

Derzeit ist keine zuverlässige Entschlüsselung möglich

Unternehmen, die von Abyss Locker betroffen sind, sehen sich einer bedrohlichen Situation gegenüber. Denn die Angreifer fordern ein Lösegeld, um die Veröffentlichung der Daten zu verhindern und den Zugriff auf die virtuellen Maschinen wiederherzustellen.

Die Opfer erhalten einen Link zu einer Darknet-Seite, über die sie mit den Kriminellen verhandeln können. Man sollte jedoch auf keinen Fall der Versuchung nachgeben, auf diese Forderungen einzugehen, da es keine Garantie dafür gibt, dass die Täter die gestohlenen Daten tatsächlich löschen oder den Zugang wiederherstellen.

Leider gibt es derzeit keine Möglichkeit, die durch die Linux-Ransomware verschlüsselten Daten selbst wiederherzustellen, da der verwendete Schlüssel unbekannt ist. Die beste Vorgehensweise für betroffene Unternehmen ist daher, gekaperte Server komplett neu aufzusetzen und Backups einzuspielen. Es ist wichtig, regelmäßig Datensicherungen durchzuführen und diese an einem sicheren Ort aufzubewahren, um im Falle eines Angriffs auf gesicherte Daten zurückgreifen zu können.