Eine neue Ransomware namens Try2Cry versucht aktuell, sich auf Windows-Computern zu etablieren und verbreitet sich über USB-Laufwerke.

Eine neue Ransomware namens Try2Cry versucht aktuell, sich auf Windows-Computern zu etablieren. Try2Cry verbreitet sich über USB-Laufwerke, indem es sich u.a. durch die LNK-Verknüpfungsdateien von Windows tarnt.

Try2Cry: eine Variante der Stupid Ransomware-Familie

Die Ransomware implementiert wurmartige Funktionen, um andere Windows-Systeme mithilfe von USB-Flash-Laufwerken oder Windows-Verknüpfungen (LNK-Dateien) zu infizieren. Try2Cry hat GDATA-Malware-Analyst Karsten Hahn bei der Analyse eines nicht identifizierten Malware-Beispiels entdeckt. Diese Ransomware ist eine Variante der Stupid Ransomware-Familie, einer Open-Source-Ransomware, die über Github-Repositories verfügbar ist. Die Sicherheitsforscher vermuten, dass hier eine Copy-&-Paste-Ransomware von weniger erfahrenen Malware-Entwicklern, wie Scriptkiddies, zum Einsatz kommt.

Infektion erfolgt über USB-Sticks

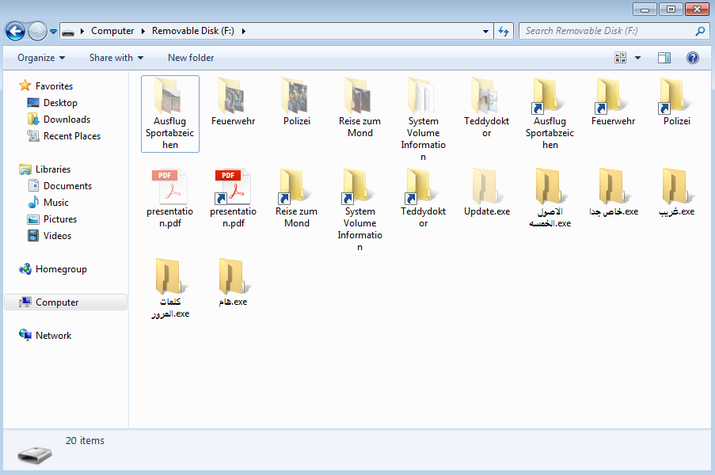

Sobald Try2Cry ein System infiziert, versucht es, jedes mit dem System verbundene USB-Laufwerk zu finden und eine Kopie von sich selbst mit dem Namen ‚Update.exe‘ im Stammordner des Laufwerks zu erstellen. Anschließend werden die Dateien im USB-Laufwerk ausgeblendet und durch Verknüpfungen ersetzt, die die ausgeblendete Datei imitieren. Alle diese Verknüpfungen führen beim Klicken auf die Datei Update.exe, von der Try2Cry Ransomware installiert wird.

Die Ransomware erstellt zudem sichtbare Kopien von sich selbst auf den USB-Laufwerken unter Verwendung der Standard-Windows-Symbolordner und arabischer Namen, in der Hoffnung, dass neugierige Opfer darauf klicken und sich selbst infizieren. Google übersetzt die arabischen Dateinamen in „Sehr besonders“, „Wichtig“, „Passwörter“, „Ein Fremder“ und „Die fünf Ursprünge“.

Entschlüsselung ist möglich

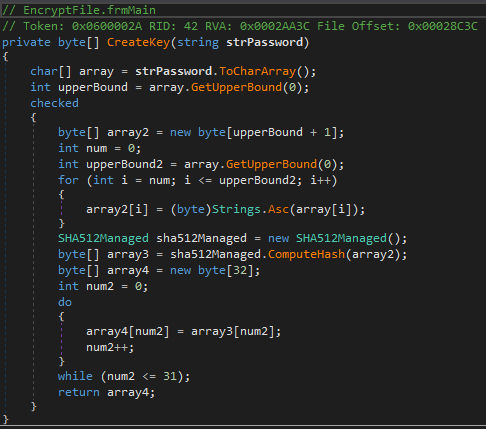

Nach der Infektion eines Geräts verschlüsselt Try2Cry Ransomware die Dateien .doc, .ppt, .jpg, .xls, .pdf, .docx, .pptx, .xls und .xlsx und fügt allen Verschlüsselungen eine .Try2Cry-Erweiterung hinzu. Die Ransomware implementiert den Rijndael-Verschlüsselungsalgorithmus mit einem fest codierten, verschlüsselten Passwort.

Der Schlüssel wird mit dem SHA512-Verschlüsselungs-Hash und mit den ersten 32 Bits desselben Hash zusammen mit einer anderen Kopie mit dem ersten 16-Bit erstellt. Try2Cry ist so programmiert, dass man die Verschlüsselung auf Systemen mit den Namen „IK-PC2“ und „DESKTOP-PQ6NSM4“ überspringt. Es wird angenommen, dass dies zu Testzwecken auf dem System des Malware-Autors durchgeführt wurde. Laut Sicherheitsforschern ist allerdings eine Entschlüsselung gegenwärtig möglich.

Tarnkappe.info