Informatiker konnten sich mittels selbstgeschriebenem Online-Tool, unter Ausnutzung einer Sicherheitslücke, kostenlos bei McDonalds bedienen.

Beiträge zum Thema IT Sicherheit

Im Bereich der IT Sicherheit gilt ein System als gehackt, wenn ein Sicherungsmechanismus gebrochen oder umgangen wurde.

Unsere Welt wird immer mehr durch Technik bestimmt. Daher wird die Absicherung aller Geräte und der digitalen Kommunikation immer wichtiger.

Neben Cyberkriminellen, die ihre Tätigkeit aufgrund finanzieller Anreize ausüben, gibt es auch Hacker, die gezielt von Behörden oder Regierungen beauftragt werden.

Die Polizei in NRW soll ein neues Instrument zur Datenanalyse bekommen:Software von Palantir, die diverse Datenbanken verknüpft und auswertet

Der russische Anti-Virus Hersteller Kaspersky warnt Telegram-Nutzer vor nordkoreanischen Hackern, die Malware über den Messenger verbreiten.

Deborah Woldemichael von der EU-Initiative klicksafe.de, appelliert an Eltern, ihre Kinder nicht mit der App TikTok alleine zu lassen

Mitarbeiter des Microsoft-Konzerns in China werteten aufgezeichnete Cortana- und Skype-Gespräche aus. Ist Datenschutz ein Fremdwort?

In diesem Teil des Guides erläutern wir sehr ausführlich, wie Windows 10 abgehärtet werden kann für mehr Sicherheit und Privatsphäre.

Laut Apple werden hochgeladene Nutzerinhalte hinsichtlich Kinderpornografie überprüft, denn Kinderschutz sei dem Konzern wichtiges Anliegen

Ein ausgedehnter Cyber-Krieg Iranischer Hacker gegen die USA? Kann man jetzt schon von einem echten Cyberwar zwischen dem Iran und den USA sprechen?

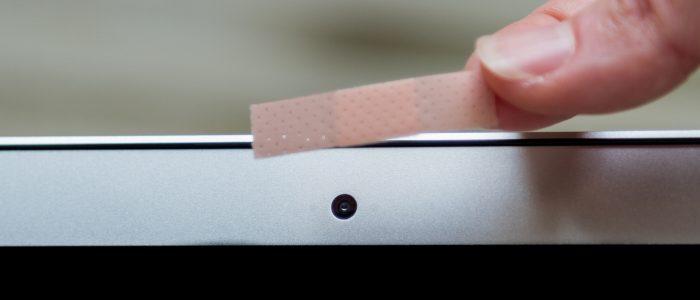

Mit dem Remote Access Trojaner "Imminent Monitor Rat" konnte ein junger Hacker lange Zeit junge Frauen über ihre Webcams ausspionieren.

Der zweite Teil des Tarnkappe Guides beschäftigt sich mit dem Virtual Private Network (VPN). Doch was das überhaupt? Und wie funktioniert es?

Obscurix ist ein Live-Betriebssystem, welches auf Arch Linux basiert. Privatsphäre, Sicherheit und Anonymität im Netz stehen im Vordergrund.

Proxy oder VPN? Was eignet sich am besten zum anonymen Surfen? Immer wieder findet man bei der Suche nach Anonymität diese beiden Begriffe.

Berlins Datenschutzbehörde weist darauf hin, dass seit 2013 keine Daten mehr aus Poliks gelöscht wurden. So häufen sich dort sensible Daten.

Ryuk Ransomware infiziert weiterhin weltweit Systeme, die US-Küstenwache gab bekannt, dass die Malware das IT-Netzwerk infiziert wurde.

In der Schweiz wird wieder ein Kompetenzausbau für noch mehr staatliche Überwachung vorangetrieben. Ein neues Finanzgesetz macht es möglich.

Die Airline RavnAir ist Opfer eines gezielten Cyberangriffes geworden. Alle Havilland DHC-8 Turboprop Maschinen mussten am Boden bleiben.

In Hessen sollen an öffentlichen Plätzen im kommenden Jahr weitere Videoüberwachungs-Anlagen installiert werden. Aber auch Kritik wurde laut.

Über100 Android-Anwendungen, mit mehr als 4,6 Millionen Downloads sind mit dem Soraka Schadcode infiziert. Noch nicht alle wurden entfernt.

Emotet versendet wieder vermehrt Spam-Mails, nach der letzten Spam-Welle, welche mit Weihnachtsgrüßen versehen war, folgt nun Greta Thunberg.

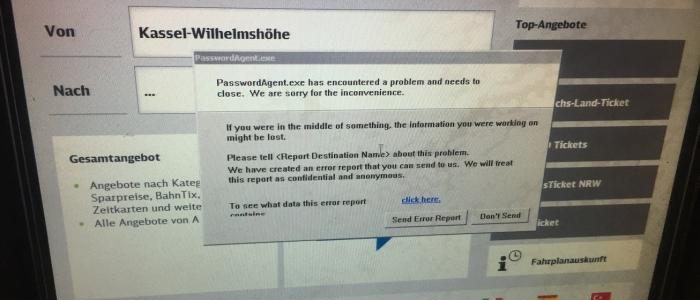

Die Fahrscheinautomaten der Deutschen Bahn sind anfällig. Für Cyberkriminelle wäre diese Sicherheitslücke das Paradies auf Erden gewesen.

Die Standortverfolgung von Google auf Android und iOS Geräten ist legendär. Aber es gibt noch viel mehr Datenkraken um uns herum.