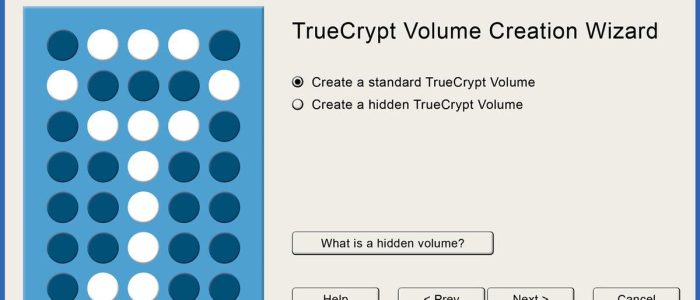

Im Jahr 2010 ließ das Bundesamt für Sicherheit in der Informationstechnik (BSI) eine Analyse der veralteten Software Truecrypt erstellen.

Beiträge zum Thema IT Sicherheit

Im Bereich der IT Sicherheit gilt ein System als gehackt, wenn ein Sicherungsmechanismus gebrochen oder umgangen wurde.

Unsere Welt wird immer mehr durch Technik bestimmt. Daher wird die Absicherung aller Geräte und der digitalen Kommunikation immer wichtiger.

Neben Cyberkriminellen, die ihre Tätigkeit aufgrund finanzieller Anreize ausüben, gibt es auch Hacker, die gezielt von Behörden oder Regierungen beauftragt werden.

Ein Gesetzesentwurf, der das NetzDG erweitern soll, sieht künftig vor im Kampf gegen "Rechtsextremismus" die Daten an Behörden herauszugeben.

Infinity Search ist eine relativ neue und auf Datenschutz und Privatsphäre fokussierte Suchmaschine. Seit gestern ist sie Open Source.

Mit Android Auto und Android Automotive drängt sich die Alphabet-Tochter Google immer mehr in die Fahrzeuge der Nutzer rein.

Hacker-Angriff: Wenn Hacker im Kinderzimmer den Weihnachtsmann spielen. Familien in den USA werden immer häufiger Opfer von Hacker-Angriffen.

Der beliebte IPTV-Anbieter Helix Hosting scheint in eine Krise geraten zu sein. Denn ein Hacker, verlangt ein Lösegeld vom IPTV-Anbieter.

FIN6 nennt sich die nicht unbekannte Gruppe von Cyber-Ganoven. Abgesehen haben sie es auf die Amerikanische und europäische Finanzindustrie

Der österreichische Verfassungsgericht hat Teile des "Sicherheitspakets" der ehemaligen Regierung für verfassungswidrig erklärt.

Joker's Stash bietet derzeit ca. 455.000 türkische Kreditkartendetails zum Verkauf an. Steckt wieder Magecard dahinter?

Muss man als Nutzer von WhatsApp in ständiger Angst um seine Daten leben? Oder ist es so sicher, dass man sich keine Gedanken machen muss?

EU-Sicherheitskommissarin Ylva Johansson spricht sich im EU-Parlament deutlich für eine EU-weite Einführung der Vorratsdatenspeicherung aus.

Die EU-PNR schreitet voran. Man will auch die Daten von Schiffs- und Bahnpassagieren erheben. Israel und Japan sind sehr daran interessiert.

Die Snatch Ransomware bedient sich eines neuen Tricks, um Antiviren oder Endpoint-Protection-Software erfolgreich auszutricksen.

Wegen eines Verstoßes gegen die Datenschutz-Grundverordnung (DSGVO) soll 1&1 Drillisch eine Geldbuße von 9,6 Millionen Euro zahlen.

Das Invisible Internet Project (I2P) veröffentlichte kürzlich ein Update. Man rät allen Nutzern dazu, zeitnah auf Version 0.9.44 umzusteigen.

Volumenlizenzen für Windows, Office, Photoshop und Videospiele locken mit ihrem Spottpreis. Ist das legal? Welche Lizenzen gibt es?

CallerSpy und Chatrious verstecken sich in WhatsApp-Alternativen und können unsere Anrufe und sämtliche Nachrichten von uns überwachen.

Jeder, der ein bisschen Geld hat, kann sich Zugang zum Moskauer CCTV-Überwachungssystem mit Zehntausenden von Kameras verschaffen.

Die russische Hackergruppe Evil Corp soll hinter der Malware Dridex stecken. Das FBI stellt für die Ergreifung des Chefs eine hohe Summe aus.

CyrusOne Rechenzentren von REvil Ransomware befallen. Strafverfolgungs-Behörden ermitteln, Forensik-Unternehmen versuchen Kunden zu helfen.

Eine Sammel-Klage im Namen von rund 110 Millionen US-Bürgern, soll endgültig klären, wie TikTok wirklich mit unseren Daten umgeht.