Phishing Betrüger treten erneut vermehrt als vorgebliche Käufer bei kleinanzeigen auf, mit dem Ziel, Kontendaten und damit Geld zu erbeuten.

Beiträge zum Thema IT Sicherheit

Im Bereich der IT Sicherheit gilt ein System als gehackt, wenn ein Sicherungsmechanismus gebrochen oder umgangen wurde.

Unsere Welt wird immer mehr durch Technik bestimmt. Daher wird die Absicherung aller Geräte und der digitalen Kommunikation immer wichtiger.

Neben Cyberkriminellen, die ihre Tätigkeit aufgrund finanzieller Anreize ausüben, gibt es auch Hacker, die gezielt von Behörden oder Regierungen beauftragt werden.

Eine aktuelle Datenbank von WinStar stand mit den Namen der Kunden, Anschriften, Telefonnummern und E-Mail-Adressen ungeschützt ins Netz.

Die BitLocker-Sicherheitslücke nutzt die unverschlüsselten Kommunikationskanäle zwischen der CPU und dem diskreten TPM eines Laptops aus.

Warzone RAT, auch bekannt als "Ave Maria-Malware", wurde vom FBI zerschlagen. Zwei Verdächtige wurden festgenommen und befinden sich in Haft.

Über zwei Jahre hinweg übertrug die Windows-Software von ExpressVPN beim Split-Tunneling-Feature diverse DNS-Anfragen ihrer Kunden.

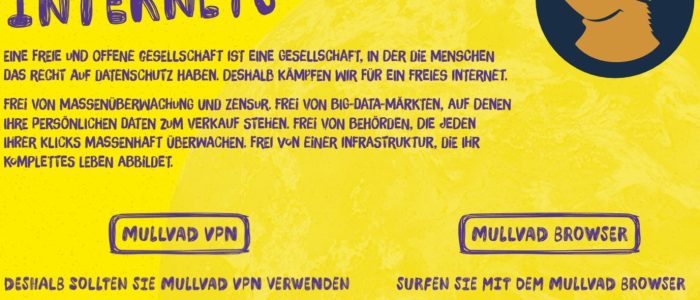

Mullvad heißt übersetzt Maulwurf. Die Firma gründete man bereits im März 2009. Wir sprachen kürzlich mit dem Geschäftsführer Jan Jonsson.

Mullvad means mole. The company was founded in March 2009 and we recently spoke to the Managing Director Jan Jonsson.

Eigentlich soll die Reform des Bundesdatenschutzgesetzes die Rechte der Verbraucher stärken. Doch der Entwurf wird derzeit heftig kritisiert.

Good bye Gmail! Der VPN-Provider Mullvad teilte am heutigen Donnerstag auf dem Blog mit, dass die Support-E-Mails nun selbst gehostet werden.

Die IT-Dienstleister für das französische Gesundheitswesen, Viamedis und Almerys, wurden gehackt. Die halbe Bevölkerung ist davon betroffen.

Eine neue Malware namens Ov3r_Stealer klaut Passwörter, leert Konten und Krypto-Wallets. Die Daten werden an einen Telegram-Bot übertragen.

Max Schrems kämpft mit noyb u. a. gegen CRIF und Acxiom. Jetzt stellt sich heraus: Beide verstoßen gegen europäisches Datenschutzrecht!

Der Banking-Trojaner Anatsa landet aktuell über die Installation von Apps wie PDF Viewer oder PDF Reader von Google Play Store beim User.

In der Werbung sieht sie toll aus, die Apple Vision Pro. Doch Experten warnen vor dem neuen Gadget. Es könnte zum Datenschutz-Albtraum werden.

Was seit einigen Tagen vermutet wurde, hat sich nun bestätigt. AnyDesk ist Opfer eines Cyberangriffs geworden.

Am 14. November 2023 kam es zu einem schweren Sicherheitsvorfall bei Cloudflare. Nun wurde bekannt, wie die Angreifer vorgegangen sind.

Darknet war gestern! Telegram wird immer mehr zum Knotenpunkt einer obskuren Lieferkette für illegale Tools und Opferdaten.

Pastor Eli Regalado und seine Ehefrau verkauften wertlose Kryptocoins im Wert von 3.2 Millionen US-Dollar an Gläubige.

Der IT-Forensik-Bericht der Südwestfalen IT zeigt gravierende Sicherheitslücken bei der SIT auf. Mit MFA wäre es nicht so weit gekommen.

Der bayerische Datenschutzbeauftragte Thomas Petri hat den Palantir-Testbetrieb überprüft und als eindeutig rechtswidrig eingestuft.