Künstliche Intelligenz ermöglicht eine neue Form der Cyberkriminalität, die auf Autopilot läuft. Die Täter brauchen kein Fachwissen mehr.

Im Darknet wächst ein neuer Markt heran, der still arbeitet und dennoch eine enorme Wirkung entfaltet. Kriminelle setzen zunehmend auf Betrugs-Modelle, die ganze Abläufe übernehmen, Nachrichten erzeugen, Code verändern und Angriffe steuern, ohne dass der Bediener mehr tun muss, als ein paar Befehle einzugeben. Werkzeuge, die man früher mühsam entwickeln musste, sind heute in Paketen verfügbar, die sich wie normale Software anfühlen. Dadurch hat das Darknet eine neue Dynamik entwickelt, die weit über das hinausgeht, was man bisher gewohnt war. Bei vielen Tätern läuft die Cyberkriminalität mithilfe der KI quasi auf Autopilot.

Einstiegshürden existieren kaum noch

Mehrere Berichte zeigen unabhängig voneinander, wie leicht es geworden ist, komplexe Angriffe auszuführen. So beschreibt es das United Nations Office on Drugs and Crime (UNODC), dass Täter ganze Abläufe an Modelle übergeben und anschließend fertige Ergebnisse erhalten, ohne den technischen Hintergrund nachvollziehen zu können. In vielen Fällen können sie es auch mangels Bildung einfach nicht. Die Modelle werten Daten aus, erzeugen neue Inhalte, passen sich an und entscheiden selbstständig, welcher Schritt als Nächstes sinnvoll sein könnte.

Auch Sicherheitsforscher beobachten diese Entwicklung. Ein aktueller Report von Vectra beschreibt Schadprogramme, die vollständig aus KI-generiertem Code bestehen. Dieser spaltet sich in Sekundenschnelle in neue Varianten auf und macht damit klassische Signaturen wirkungslos. So entstehen Angriffe, die sich an ihre Umgebung anpassen, statt den festen Regeln von früher zu folgen.

Diese besorgniserregende Entwicklung hat zur Folge, dass Personen, die früher nie eigenständig eine Angriffskette aufbauen konnten, plötzlich Zugriff auf Werkzeuge erhalten, deren Wirkung weit über ihre eigenen Fähigkeiten hinausgeht. Für die Kriminellen ist es alles nur noch eine Frage des Geldes.

Es entsteht ein Schwarzmarkt für Modelle und fertige Pakete

Mit der steigenden Nachfrage verändern sich auch die Märkte im Darknet. Dort tauchen Modelle auf, die speziell für Betrug oder Schadsoftware trainiert wurden. Sie werden wie normale Dienste als SaaS (Software as a Service) angeboten, oft mit Beispielen, Anleitungen und einer Benutzeroberfläche, die den Eindruck vermittelt, es handle sich um harmlose Tools. Ein Bericht von Anthropic beschreibt den Fall eines Akteurs namens GTG 5004, der mithilfe großer Modelle Ransomware-Bausteine erzeugte und sie anschließend in Foren verkaufte. Die Käufer benötigten keine technischen Kenntnisse mehr, da die eigentliche Arbeit vollständig im Modell stattfand. Quasi Kriminalität im Autopilot-Modus.

Schadsoftware läuft nach dem Start quasi auf Autopilot

Andere Analysen von Infosecurity Europe zeigen Bots, die Kommunikationsmuster nachahmen, Vertrauen aufbauen oder Opfer in vorbereitete Szenarien locken. Die Modelle imitieren menschliche Schwächen und nutzen Muster aus großen Datensammlungen, die zuvor in Foren, Chats oder gestohlenen Datenbanken gesammelt wurden. Mit dieser Mischung entstand ein Markt für Online-Betrug, der sich nicht nur professionalisierte, sondern sich innerhalb kurzer Zeit von einem Experiment zu einer eigenständigen Wirtschaft entwickelte.

Was die Modelle in der Schattenwirtschaft wirklich verändern

Viele Angriffsarten sind altbekannt. Doch ihre Geschwindigkeit und Anpassungsfähigkeit haben eine neue Qualität erreicht. Phishing-Kampagnen laufen heute parallel in mehreren Sprachen und passen sich in Tonfall und Wortwahl an die jeweilige nationale Zielgruppe an. Die Ansprache erreicht eine Natürlichkeit, die viele Nutzer überfordert und sich kaum noch von alltäglicher Kommunikation unterscheidet. Der Online-Betrug läuft automatisch auf Autopilot ohne Zutun oder irgendwelche Kenntnisse der kriminellen Nutzer der KI-Modelle.

Schadprogramme verändern sich mit einer Geschwindigkeit, die man früher nur aus theoretischen Szenarien kannte. Modelle erzeugen modulare Varianten, tauschen Bausteine aus und reagieren auf technische Hürden, ohne dass der Bediener eingreifen muss. Dadurch verschwinden typische Muster, die Sicherheitslösungen früher als Hinweis nutzten. Auch die Struktur der Angriffe verändert sich. Modelle nutzen Muster, die sie beim Training erkannt haben, und richten Abläufe gezielt auf Verhaltensschwächen oder fehlerhafte Konfigurationen aus.

Parallel dazu wächst eine Gruppe von Skriptkiddies heran, die ohne Fachwissen ganze Angriffsketten bedienen können. Für sie besteht die Komplexität lediglich aus einem fertigen Paket, das sie kaufen, herunterladen und starten. Alles Weitere passiert unsichtbar im Hintergrund. Dadurch verlängert sich der Zeitraum zwischen Ausführung und Erkennung, während die klassischen Schutzmechanismen im Vergleich dazu langsam und träge wirken können.

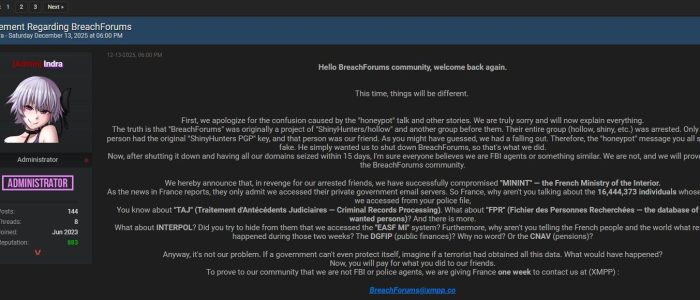

Foren und Gruppen, die im Hintergrund wirken – Cybercrime auf Autopilot

In mehreren Berichten werden Darkweb-Plattformen und geschlossene Gruppen in Messaging-Netzwerken genannt, die Modelle, Skripte und komplette Angriffspfade verkaufen. Die Pakete, die in diesen Foren angeboten werden, wirken inzwischen wie reguläre Softwaremärkte: Sie werden ständig aktualisiert, erhalten neue Funktionen und werden in Varianten ausgeliefert, die individuell auf den Bedarf der Käufer zugeschnitten sind. Das erleichtert den Betrug im Internet ungemein. Untersuchungen zeigen, dass auch manipulierte Tools kursieren, die sich als nützliche Hilfsprogramme ausgeben, im Hintergrund jedoch Schadcode ausführen.

Auch Ransomware-Gruppen greifen zu Modellen, um ihre Abläufe zu automatisieren. Einige Berichte wie von Vectra erwähnen Module, die Verhandlungen mit Opfern steuern, Zahlungsbereitschaft einschätzen oder gezielt Druck erzeugen, während andere Komponenten die technische Seite übernehmen und Daten verschlüsseln oder stehlen.

Falsche KI-Downloads und der neue Boom der Phishing-Pakete

ENSIA, die europäische Behörde für Cybersicherheit, warnte im Herbst 2025 vor einer Welle gefälschter KI-Downloads. Diese Seiten imitierten bekannte Dienste, erschienen in Suchergebnissen und lieferten Schadprogramme aus, die sich tief im System einnisten. Betroffen waren vor allem Nutzer, die schnelle Lösungen suchten und die Quelle der Downloads nicht überprüften.

Gleichzeitig ist ein deutlicher Anstieg der Zahl fertiger Phishing-Pakete zu verzeichnen. Sie Sie lassen sich in wenigen Minuten anpassen und sind für viele Amateure, die das schnelle Geld suchen, attraktiv, da sie sofort funktionieren. Ein Bericht von Hoxhunt spricht von einem Wachstum um rund fünfzig Prozent innerhalb eines Jahres.

Was bedeutet diese Entwicklung für Heim, Labor und Büro?

Wer eigene Dienste betreibt, bemerkt diese Entwicklung früher. Automatisierte Angriffe passieren schneller, reagieren flexibler und hinterlassen weniger Spuren. Deshalb sollten Netzwerke klar getrennt sein, damit einzelne Fehler nicht auf andere Systeme übergreifen können. Signaturbasierte Filter reichen kaum noch aus, da die Varianten zu schnell wechseln. Regelmäßige Log-Analysen sind Pflicht, auch im kleinen Rahmen. Werkzeuge wie Suricata oder Zeek helfen dabei, Muster zu erkennen, die klassischen Filtern entgehen.

DNS-Filter wie Pi-hole oder AdGuard Home bieten zusätzliche Sicherheit vor Betrug, da sie viele schädliche Domains blockieren, bevor ein Angriff überhaupt beginnen kann. Das heißt aber natürlich auch, dass man besonders bei Pi-Hole per Cronjob etc. automatische Updateprüfung durchführen muss. Standardmäßig wird dies nur einmal pro Woche durchgeführt, was für einen ausreichenden Schutz zu lange ist. Eine voreingestellte Prüfung auf Updates alle 24 Stunden sollte eine Selbstverständlichkeit sein.

Updates müssen grundsätzlich konsequent durchgeführt werden, auch bei Containern und selbst gehosteten Tools. Downloads, die unter dem Stichwort KI beworben werden, verdienen besondere Aufmerksamkeit, da gefälschte Websites kaum noch erkennbar sind.

Fazit

Die generative KI hat die Geschwindigkeit und Komplexität von Angriffen deutlich verändert. Betrug und Malware laufen zunehmend auf Autopilot, während die Täter kaum noch technisches Wissen benötigen. Das Darknet reagiert darauf mit Werkzeugen, die sich in kurzer Zeit zu einer eigenen Industrie entwickelt haben.

Für alle, die eigene Systeme pflegen oder Dienste selbst betreiben, entsteht somit eine neue Realität. Es ist entscheidend, die eigene Umgebung so zu strukturieren, dass Fehler früh auffallen und Angriffe erkannt werden, bevor sie sich im Netz ausbreiten können. Die Täter denken nicht mehr selbst. Die Modelle übernehmen den Rest.