Nachdem sich die Gruppe Conti offiziell zurückgezogen hat, wird das Emotet-Botnet nun von RaaS Gruppen, wie Quantum und BlackCat, benutzt.

Die Anfänge des Emotet-Botnet

Der Trojaner Emotet wurde 2014 erstmals eingesetzt, um Zugangsdaten zu Bankkonten abzufangen. Nach und nach fügten Malware-Entwickler Updates zum Trojaner hinzu und machten diesen dadurch wesentlich gefährlicher. Eines dieser Updates sorgte dafür, dass Angreifer per Emotet-Botnet die E-Mails von Betroffenen auslasen und den Inhalt wiederverwendeten, um Emotet weiter zu verbreiten.

Weiter gab es Veränderungen im Trojaner. Die ermöglichen es, dass Angreifer verschiedene Payloads auf die Systeme Betroffener herunterladen, um dann genau diese Systeme remote zu steuern.

Ende und Neuerscheinen von Emotet

Um dem Trojaner Herr zu werden, gab es einen koordinierten Einsatz von Europol mit niederländischen Ermittlern der Politie und deutschen Polizisten des Bundeskriminalamtes. Ziel diese Einsatzes war es die Infrastruktur zu kapern. Nach erfolgreicher Übernahme zerschlugen die Ermittler selbige Infrastruktur und verhinderten so die Verbreitung des Trojaners mittels des Emotet-Botnetzes.

Allerdings beobachteten Sicherheitsforscher Anfang diesen Jahres einen Anstieg und Wiedererscheinen des Trojaners durch Spam-Mails und Fake-Mails.

AdvIntel beobachtete 1,267,598 infizierte Systeme allein in diesem Jahr. Einen deutlichen Anstieg gab es im Februar und März, während des Beginns des Russland-Ukraine Konflikts. Bisher nutze Conti das Emotet-Botnet exklusiv, nun aber nutzen auch andere Ransomware-Gruppen, wie Quantum und BlackCat, die gleichen Verbreitungsketten.

Die Ransomware-Gruppe Conti mag sich zwar aufgelöst haben, aber einige ihrer Mitglieder bleiben aktiv in anderen Gruppierungen. Dazu zählen BlackCat und Hive, allerdings führen manche der Mitglieder auch selbstständig kriminelle Aktivitäten durch.

Typisches Muster vom Emotet-Botnet

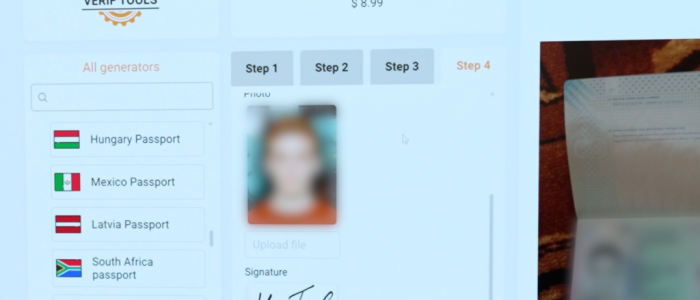

Das Emotet-Botnet ist auch mit Namen SPMTools bekannt und wurde von vielen kriminellen Gruppen im Netz als Angriffsvektor genutzt. In einem typischen Angriffsmuster setzten die Cyberkriminellen SPMTools als Angriffsvektor ein, um dann Cobalt Strike einzusetzen, welches dann wiederum das System ausspioniert.

Die bereits erwähnte Gruppe Quantum ist auch als ein Spin-Off von Conti bekannt, welches eine Reihe von Angriffsvektoren benutzt, um in die Systeme von angegriffenen Computern zu gelangen. Dazu zählen Techniken wie: Phishing, auch call-back Phishing, kompromittierte Login Daten, die Verbreitung von Malware und das Ausnutzen von Systemschwächen. Diese Methoden werden auch genutzt, um den Trojaner Emotet zu verbreiten.

Zahlen zeigen, dass in den US-Staaten am meisten Systeme infiziert werden, gefolgt von Finnland, Brazilien, den Niederlanden und Frankreich.

Laut ESET stieg die Anzahl infizierter Systeme in den ersten vier Monaten von 2022 um das Einhundertfache an. Allerdings fiel Emotet zum August hin auf den fünften Platz der meist verbreiteten Malware.