Kaspersky hat einen neuen Threat Actor namens SandCat entdeckt. Die Forscher vermuten, dass der Threat Actor vom usbekischen Geheimdienst ...

Kaspersky hat einen neuen Threat Actor namens SandCat entdeckt. Die Forscher vermuten, dass hinter dem Threat Actor der Usbekische Geheimdienst steckt. Die operative Sicherheit (opsec) des Usbekischen Geheimdienstes sei so schlecht, dass die Forscher mehrere Zero-Day-Exploits gefunden haben. Die Forscher fanden noch weitere Malware, welche die Gruppe bereits genutzt haben soll.

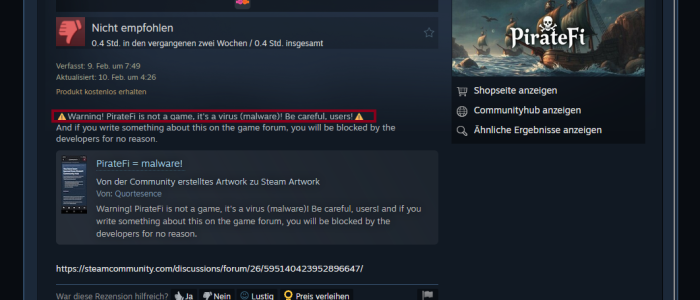

Geheimdienste sind nur so gut, wie ihr opsec. Aber gelegentlich taucht ein staatlicher Bedrohungsakteur auf, der alles falsch macht, was man falsch machen kann. Dies ist der Fall bei einem solchen, der kürzlich von Kaspersky Lab entdeckt wurde – SandCat. Hinter Sandchat steckt der gefürchtete Geheimdienst Usbekistans, den State Security Service (SSS).

Mehrere fahrlässige Fehler des Geheimdienstes

Zur laxen operativen Sicherheit der Gruppe gehören die Verwendung des Namens einer militärischen Gruppe mit Verbindungen zum SSS zur Registrierung einer Domäne. Die Installation der Antivirensoftware von Kaspersky auf Rechnern, auf denen sie Malware und Exploits schreiben, die es Kaspersky ermöglicht, noch in der Entwicklung den Code zu erkennen. Schließlich entdeckten die Forscher dann noch einen Screenshot in einer Testdatei, welche die Angriffsinfrastruktur erkennen lässt. Die Fehler der Gruppe führten dazu, dass Kaspersky vier Zero-Day-Exploits entdeckte, die SandCat von Drittanbietern gekauft hatte. Und die Fehler erlaubten es Kaspersky nicht nur, die Aktivitäten des Geheimdienstes zu verfolgen, sondern auch die Aktivitäten anderer nationalstaatlicher Gruppen in Saudi-Arabien und den Vereinigten Arabischen Emiraten, die die gleichen Exploits nutzten, die SandCat einsetzt.

Zur laxen operativen Sicherheit der Gruppe gehören die Verwendung des Namens einer militärischen Gruppe mit Verbindungen zum SSS zur Registrierung einer Domäne. Die Installation der Antivirensoftware von Kaspersky auf Rechnern, auf denen sie Malware und Exploits schreiben, die es Kaspersky ermöglicht, noch in der Entwicklung den Code zu erkennen. Schließlich entdeckten die Forscher dann noch einen Screenshot in einer Testdatei, welche die Angriffsinfrastruktur erkennen lässt. Die Fehler der Gruppe führten dazu, dass Kaspersky vier Zero-Day-Exploits entdeckte, die SandCat von Drittanbietern gekauft hatte. Und die Fehler erlaubten es Kaspersky nicht nur, die Aktivitäten des Geheimdienstes zu verfolgen, sondern auch die Aktivitäten anderer nationalstaatlicher Gruppen in Saudi-Arabien und den Vereinigten Arabischen Emiraten, die die gleichen Exploits nutzten, die SandCat einsetzt.

„Diese Jungs (Usbekistans Geheimdienst) gibt es schon seit geraumer Zeit und bis jetzt hatte ich noch nie von Usbekistans Cyberaktivitäten gehört.“ – Brian Bartholomew.

Usbekistans Geheimdienst sorgte im Jahre 2015 bereits für Aufmerksamkeit

Das Interesse der Behörde an offensiven Hacking-Aktivitäten wurde erstmals 2015 deutlich. Unter dem Pseudonym Phineas Fisher hackte eine Person 2015 die italienische Überwachungsfirma Hacking Team, die Hacking-Tools an Regierungen und Strafverfolgungsbehörden verkaufte und stellte 400 GB an Firmendaten online. Die Daten enthielten u.a. auch den Mailverkehr des Unternehmens mit Kunden, einschließlich des SSS. Laut den E-Mails, die die Jahre 2011-2015 abdecken, hat das SSS fast eine Million Dollar für Hacking Team Tools ausgegeben. Aber seine Hacking-Aktivitäten sind bis vor kurzem weitgehend unbemerkt geblieben.

Kasperskys Forscher entdeckten den Geheimdienst zufällig

Kasperskys Forscher entdeckten den Geheimdienst zufällig

Im Oktober 2018 stolperten die Forscher von Kaspersky über SandCat. Dies geschah, als sie im Nahen Osten auf einem befallenen Computer eine bereits bekannte Malware namens Chainshot entdeckt hatten. Chainshot wurde von zwei anderen nationalstaatlichen Threat Actors im Nahen Osten verwendet. Sicherheitsforscher haben diese den VAE und Saudi-Arabien zugeschrieben. Jedoch verwendete die Malware in diesem Fall eine Infrastruktur, die nicht mit einem dieser Länder verbunden war. Das deutet darauf hin, dass es sich um eine andere Gruppe handeln könnte, die Kaspersky noch nie zuvor bemerkt hatte. SandCat nutzte auch einen Zero-Day-Exploit, um Chainshot zu installieren. Kaspersky analysierte die Computer, die mit dem Exploit und Chainshot infiziert waren. Sie fingen an, in die Infrastruktur der Gruppe einzudringen. Dies führte schließlich dazu, dass Kaspersky drei weitere Zero-Days entdeckte, die zuvor gepatcht wurden.

„Ich bezeichne sie als Zero-Day Spender.“ – so Bartholomew.

Jedes mal, sobald ein Zero-Day gepatcht sei, soll bereits schon ein neuer vorhanden sein. So vermutet der Forscher, dass diese Gruppe staatlich finanziert sei.

„Alles was man braucht, ist ein schlampiger Kunde.“

Wenn Geheimdienste Zero-Day-Exploits von Drittanbietern kaufen, haben sie oft zwei Möglichkeiten: Sie zahlen einen Zuschlag für ein exklusives Recht zur Nutzung eines Exploits oder zahlen weniger für Exploits, die dann von anderen Kunden des Anbieter auch mitgenutzt werden. Die letztgenannte Option birgt jedoch ein Risiko – wenn ein Kunde, der einen gleichen Exploit nutzt, leichtsinnig handelt, kann dies dazu führen, dass der Exploit entdeckt wird und für jeden anderen dann nutzlos sei.

„Ein Kunde, der schlechtes OPSEC betreibt, ruiniert es für alle anderen.“

Exploits sollen von israelischen Unternehmen stammen

Bartholomew glaubt, dass SandCat seine Exploits von zwei israelischen Unternehmen gekauft hat. Er vermutet dahinter die Unternehmen NSO Group und Candiru. Der NSO-Konzern ist bekannt dafür, einige der mächtigsten Exploits für das Hacken von Mobiltelefonen zu entwickeln und zu verkaufen, einschließlich Malware, mit der man Journalisten und Dissidenten ausspionierte. Candiru ist eher eine Full-Service-Agentur, die neben Angriffstools für Computer auch eine Plattform für die Verwaltung von Angriffsoperationen bietet. Es ist bekannt, dass ein anderes israelisches Unternehmen Überwachungsausrüstung nach Usbekistan geliefert hat. Das deutet auf eine starke Verbindung zwischen Usbekistan und der israelischen Überwachungsindustrie hin.

Entwickler hatten Kaspersky-Software installiert, um Exploits zu testen

Kasperskys Forscher entdeckte, dass die Entwickler von SandCat Kaspersky-Antivirus auf ihren Entwicklungsmaschinen installiert hatten. Vermutlich um zu testen, ob Malware, die sie selbst entwickelten, das Programm umgehen konnte. Aber sie verwenden es mit der Telemetrie-Berichtsfunktion des Antivirenprogramms. Diese bewirkt, dass die Antivirensoftware eine Kopie aller Dateien auf den Computern, von denen sie vermutet, dass sie maliziös sind, erfasst und zur Analyse an Kaspersky zurückschickt. Darüber hinaus schickten sie SandCat neue Exploits auf einem USB-Stick. Wenn die SandCat-Entwickler den Stick an ihren Computer steckten, scannte die Kaspersky-Software es automatisch auf Malware und schnappte sich Dateien, die es als maliziös sah.

„Ich glaube, wir hatten einen dieser Exploits, bevor sie überhaupt in der Lage waren, diesen zu nutzen.“

Nachdem sie die Systeme identifizierten, entdeckten sie, dass sie IP-Adressen verwendeten, die in die Domäne „itt.uz“ aufgelöst wurden. Als der Forscher sich die WHOIS-Daten ansah, stellte er fest, dass die Domäne auf den Namen eines Unternehmens ausgestellt war, welches Forensische Analysen für den Geheimdienst durchführt.

„Kann es so einfach sein?“

Kaspersky-Forscher stellte fest, dass die Mail-Domäne eine nahe zu identische Adresse wie die Testsysteme hatte

Die E-Mail-Domäne des SSS wurde auf die IP-Adresse 84[.]54.69.202 aufgelöst. Des Weiteren hatten die Systeme, die SandCat für die Entwicklung und den Test seiner Malware verwendet, eine nahezu identische Adresse 84[.]54.69.203. SandCat verwendete dieselben Geräte, um Testdateien auf Virus Total hochzuladen. Virus Total ist eine Website, die zahlreiche Antivirenprogramme zusammenfasst, sodass jeder verdächtige Dateien auf die Website hochladen kann, um zu sehen, ob sie maliziös sind. Angreifer laden manchmal auch ihre neue Malware auf die Website hoch, um zu testen, ob sie die Antivirenerkennung erfolgreich umgehen kann. Virus Total zeichnet die IP-Adresse auf, von der aus jede Datei hochgeladen wird. Dies könnte bedeuten, dass maliziöse Dateien, die SandCat für solche Tests auf die Website hochgeladen hat, auf die Computer von SandCat zurückgeführt werden könnte.

„Ich habe damit wirklich lange Zeit gerungen, weil ich dachte, dass es unmöglich ist, dass es so einfach sei. Aber jede Datei, die wir bekommen, verbindet sich mit dem gleichen Server.“

SandCat entwickelt eigene Exploits

Im Oktober 2018, als man die Zero-Days von SandCat entdeckte und patchte, begann die Gruppe mit der Entwicklung einer eigenen Angriffsplattform namens „Sharpa“. Bartholomew denkt, dass derjenige, der SSS bis dahin mit seinen Zero-Days beliefert hat, keine neuen Exploits auf Lager hatte. Das zwang SandCat zur Eigeninitiative. Aber wenn SandCat aufgrund seiner Fehler seine Lieferanten dazu veranlasst hat, die Geschäftsbeziehung zu beenden, so hat die Gruppe ihre schlechten Gewohnheiten bei der Entwicklung ihrer neuen Plattform nicht reformiert.

Kaspersky bekam durch Telemetrie-Daten einen Screenshot der Plattform

Während der Durchführung einiger Tests machte einer der Entwickler von SandCat einen Screenshot seines Desktops mit einem detaillierten Bild der offenen Sharpa-Schnittstelle. Er legte ihn in eine Testdatei, die er auf einem Computer mit der Kaspersky-Software ausführte. Er wollte Sharpa mit einer maliziösen Word-Datei auf einen Computer laden können und nutzte aus irgendeinem Grund den Screenshot seines Desktops als Teil der Word-Datei. Als Kasperskys Software die maliziöse Datei erhielt, erfuhren die Forscher von der neuen Plattform in der Entwicklung und anderen Informationen. Der Screenshot zeigt beispielsweise Entwicklernotizen, die in Usbekisch verfasst sind und die Sprache der Entwickler bestätigen, sowie die Oberfläche, mit der Sharpa verfolgt und gesteuert werden kann. Es zeigt auch die IP-Adressen für die Testmaschinen von SandCat an.

Während der Durchführung einiger Tests machte einer der Entwickler von SandCat einen Screenshot seines Desktops mit einem detaillierten Bild der offenen Sharpa-Schnittstelle. Er legte ihn in eine Testdatei, die er auf einem Computer mit der Kaspersky-Software ausführte. Er wollte Sharpa mit einer maliziösen Word-Datei auf einen Computer laden können und nutzte aus irgendeinem Grund den Screenshot seines Desktops als Teil der Word-Datei. Als Kasperskys Software die maliziöse Datei erhielt, erfuhren die Forscher von der neuen Plattform in der Entwicklung und anderen Informationen. Der Screenshot zeigt beispielsweise Entwicklernotizen, die in Usbekisch verfasst sind und die Sprache der Entwickler bestätigen, sowie die Oberfläche, mit der Sharpa verfolgt und gesteuert werden kann. Es zeigt auch die IP-Adressen für die Testmaschinen von SandCat an.

Bartholomew bezeichnet SandCat wegen ihrer rücksichtslosen Fehler als „Trash-Actor“. Des Weiteren glaubt er, dass ihre OPSEC-Fehler auf Arroganz und Unerfahrenheit zurückzuführen sind. Wenn die Öffentlichkeit davon erfährt, ist es wahrscheinlich, dass SandCat sein OPSEC verbessern wird. Aber Bartholomäus sagt, dass die Aufdeckung auch die Zahl der Forscher erhöhen wird, die sie verfolgen, was dazu beitragen könnte, mehr ihrer derzeitigen Opfer zu entdecken.

Foto Werner Moser, thx!

Tarnkappe.info