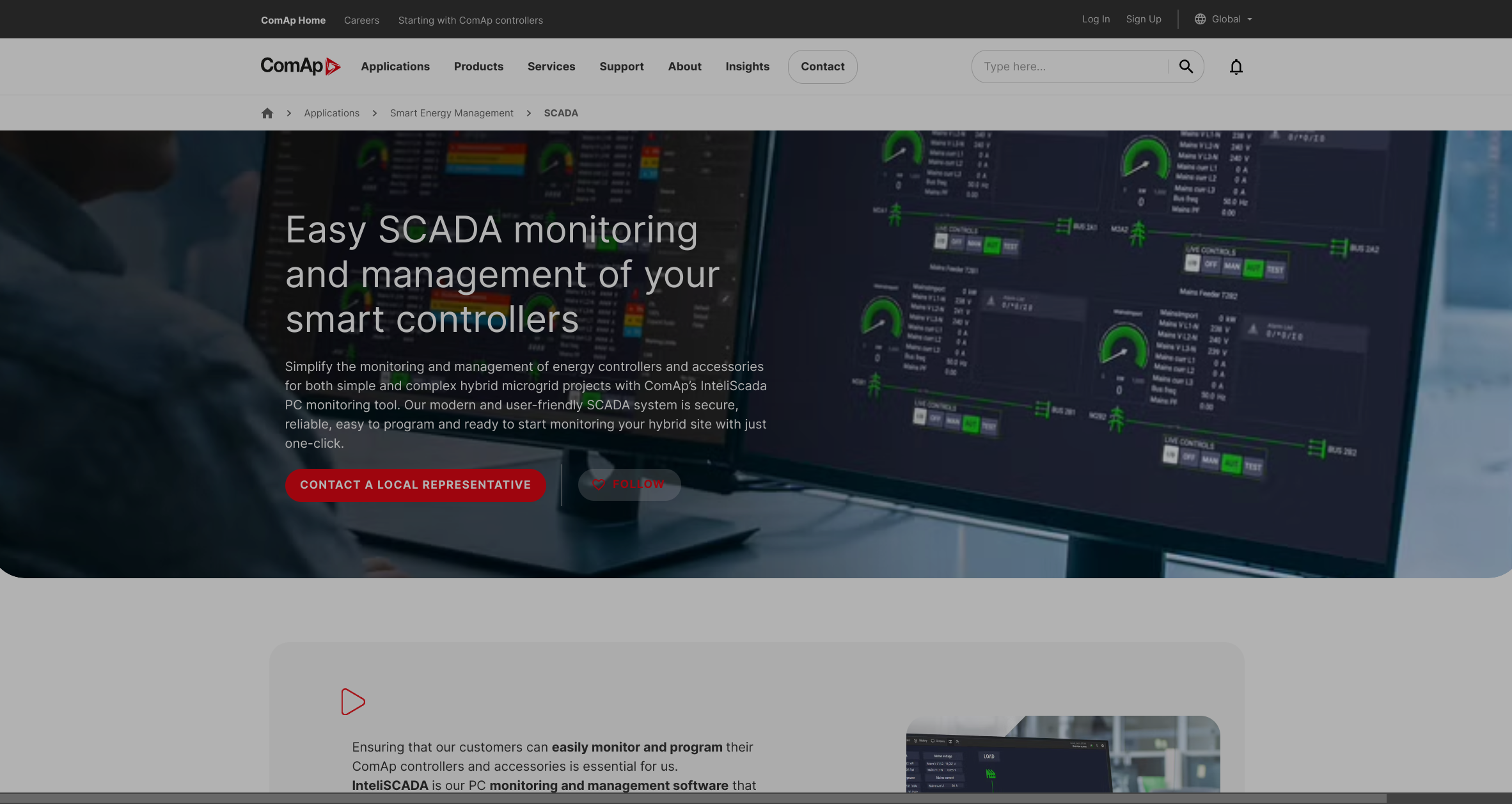

ComAp liefert Module und die SCADA-Kontrollsoftware in alle Welt. Wegen einer Sicherheitslücke können teure Industrieanlagen gekapert werden.

Die Firma ComAp liefert Ethernet Module und SCADA-Kontrollsoftware für Industriesysteme in alle Herren Länder. Der WhiteHat Hacker D. fand im Frühjahr heraus, dass man eine firmeneigene Web-App für Generatoren, Turbinen und Windkraftwerke in vielen Fällen mit einfachsten Mitteln übernehmen kann. Das Unternehmen schiebt die Verantwortung von sich in Richtung ihrer eigenen Kunden.

Mehr als 40.000 Angriffsziele von ComAp & Co. weltweit

Der Whithat kontaktierte uns Anfang April, um auf Sicherheitslücken in gleich mehreren Steuerprogrammen unterschiedlicher Anbieter aufmerksam zu machen. So auch bei ComAp. Dieser Artikel ist demnach der Anfang, aber noch nicht das Ende unserer Berichterstattung. Es geht um Bugs oder fehlende Sicherheitsmaßnahmen, um die man sich zeitnah kümmern muss. Der Hacker machte für die Ethernet-Karte IB-Lite innerhalb einer Stunde 400 IP-Adressen ausfindig. Er geht nach aktuellem Stand allerdings von einigen tausend Anlagen aus, die er übernehmen könnte, sofern er seinen Crawler entsprechend optimiert. Nach 40.000 möglichen Angriffszielen, die zu einem Blackout führen könnten, hörte er auf zu zählen.

„Ich kann an vielen Orten der Welt den Strom ausfallen lassen.“

Der deutschsprachige Datenschützer hatte in Eigenarbeit einen Code erstellt, mit dem man das Internet nach bestimmten Merkmalen durchsuchen kann. Sein Programm ähnelt den Webcrawlern von Google, nur muss sein Crawler nicht so komplex sein. Gesucht wird nach der Steuersoftware von IP-Lite. Dies ist eine Ethernet-Karte zum Einstecken, die zu vielen unterschiedlichen Controllern der Firma ComAp, wie etwa das InteliCompact-NT, kompatibel ist.

Der Hacker wurde auf der Suche nach den passenden IP-Adressen recht schnell fündig. Wer die URL zur Hand hat, kann von daheim und unterwegs Wind- und Heizkraftwerke, Pumpwerke oder Generatoren aller Art kontrollieren. Bei einem Telefonat sagte uns der Datenschützer, er könne mit diesen Angaben im Nahen Osten Quadratkilometer weit den Strom ausfallen lassen. Betroffen seien auch Kraftwerke, die die technische Infrastruktur versorgen, um das dortige Mobilfunknetz zu betreiben.

Der Hacker wurde auf der Suche nach den passenden IP-Adressen recht schnell fündig. Wer die URL zur Hand hat, kann von daheim und unterwegs Wind- und Heizkraftwerke, Pumpwerke oder Generatoren aller Art kontrollieren. Bei einem Telefonat sagte uns der Datenschützer, er könne mit diesen Angaben im Nahen Osten Quadratkilometer weit den Strom ausfallen lassen. Betroffen seien auch Kraftwerke, die die technische Infrastruktur versorgen, um das dortige Mobilfunknetz zu betreiben.

Ebenfalls die Stromversorgung vom Visalia Main Jail in Kalifornien oder der Polizei in der Tschechoslowakei. Für ihn wäre es kein Problem, die Anlagen mittels ComAp abzustellen oder sogar durch Überhitzen zu zerstören. Das Problem: Was ihm gelang, könnte auch anderen Programmierern, so etwa Kriminellen oder Terroristen, gelingen. Hürden sind vorhanden aber sie sind nach Ansicht des WhiteHat Hackers nicht unüberwindbar. Ihm selbst ging es von Anfang an um Aufklärung und darum, Schäden zu vermeiden, die Cyberkriminelle anrichten könnten.

ComAp erwähnt voreingestelltes Passwort in der Anleitung

Nach erfolgter Registrierung mit Name und E-Mail-Adresse kann man sich einige Anleitungen der Geräte wie beispielsweise vom Ethernet Modul IB-Lite herunterladen. Im IB-LITE-1-8-Reference-Guide-R1 steht wortwörtlich auf Seite 19: „Try the web interface (…) (with) access code 0“. Bis auf die Gültigkeit der E-Mail-Adresse wird vom Hersteller nicht geprüft, ob man auf die Anleitungen mit einem berechtigten Interesse zugreifen will. Nach unserer Anmeldung hatten wir unmittelbar Zugang zu allen PDF-Dokumenten, die natürlich auch der Werbung in eigener Sache dienen.

Kontaktaufnahme zu ComAp schwierig

Schon am 6. April schrieben wir eine E-Mail an die ComAp Pressesprecherin Barbora Bednaříková, die allerdings als unzustellbar zurückkam. Daraufhin baten wir am gleichen Tag mittels der Kontakt-Adresse cee@momap.cz darum, der Dame unsere Informationen weiterzureichen. Diese Nachricht kam an. Geschehen ist aber in den vergangenen drei Monaten nichts. Das trifft auch auf den Springer Konzern zu, der die uns vorliegenden Informationen ebenfalls schon im April 2017 erhalten aber bis heute nicht aufgegriffen hat. Nach Ablauf der drei Monate, die wir dem Unternehmen als Schonfrist einräumten, versuchten wir am 24.07.2017 wieder unser Glück. Erneut kontaktierten wir Frau Bednaříková von ComAp sowie den deutschen Vertrieb unter anfrage@comap-control.com.

Kontakt mit dem BSI wegen einer kritischen Sicherheitslücke in einer Steuersoftware. Waren leider nicht zuständig, Konzernmutter -> USA.

— tarnkappe.info (@tarnkappe_info) 27. Juli 2017

BSI nicht zuständig, zuständige Behörde schweigt sich aus

Einen Tag später nahmen wir Kontakt zum Bundesamt für Sicherheit in der Informationstechnik (BSI) auf. Wir erhielten von einer zuständigen Mitarbeiterin, die sich auf SCADA-Kontrollsysteme spezialisiert hat, zeitnah eine Antwort: eine Absage! Das BSI sei nicht zuständig, weil der Mutterkonzern seinen Hauptsitz in den USA habe, hieß es. „Das Unternehmen ComAp LLC ist in Illinois, USA registriert, wo BSI juristisch gesehen, keine Handhabe hat. Das ICS-CERT ist die zuständige Behörde in (den) USA.“ Das Industrial Control Systems Cyber Emergency Response Team (kurz: ICS-CERT) gehört zum US-Heimatschutzministerium DHS und kümmert sich um den Schutz kritischer Infrastrukturen. Doch leider wurde unsere Anfrage vom 25.7. an das ICS-CERT bislang nicht beantwortet.

Am gestrigen Mittwoch erhielten wir von der Presssprecherin Bednaříková von ComAp einige E-Mails und Telefonate später dann doch noch eine Antwort:

„Hello, I forwarded your messages to my IT colleagues. You can also have a look in our IB-Lite manual here. There it is written that the access code is 0 (see attachment). For further information, please contact my colleague Tomas Bilek.“

Ihre Nachricht könnte man verkürzt übersetzen: Schauen Sie her, das ist alles kein Geheimnis, dort im PDF-Dokument steht doch, wie unser voreingestelltes Passwort lautet.

Fehlende Sicherheit in den eigenen Handbüchern öffentlich dokumentiert?

Ihr Kollege, der Chief Product Analyst von ComAp in der Tschechoslowakei, antwortete uns heute:

„The web interface of the mentioned device „IB-Lite“, as well as other types of interfaces/devices that can be exposed to public network infrastructures, use a credential called „Access Code“ to verify that the person attempting to connect to the device is authorized to do so or not. The Access Code is a string of up to15 characters and the default setting is „0″. However, it is fully up to the user what string they adjust there. Moreover, if the user connects to a device using default credentials he gets a big warning window informing that is it strongly recommended not to leave default credentials there.

Unfortunately, many users still underestimate the cybernetic security and leave default values anyway. This results the in the alarming fact, that there is huge amount of various connected devices that are freely accessible as there are default credentials. This alarming situation is not related only to home wifi routers (what you may read often in various articles about this topic) but also related to industrial systems and other „IoT“ devices like ComAp IB-Lite module.“

ComAp: Kunden müssen selbst für Sicherheit sorgen

Ein wenig überspitzt könnte man auch sagen: Die 0 ist als Zugangscode voreinstellt. Es obliegt den Käufern der Hardware von ComAp, ob sie den einfach zu merkenden Zugangscode so belassen oder sich ein neues Passwort mit bis zu 15 Stellen aussuchen. Als Sicherheitsmaßnahme wird den Nutzern lediglich jedes Mal ein Warnhinweis eingeblendet, dass sie ihre Voreinstelllungen noch nicht geändert haben. Das ist alles. Schauen wir uns die Trefferquote des Hackers an, so war diese Maßnahme offenbar nicht ausreichend, um die kritische Infrastruktur der Kunden effektiv vor Angriffen von außen abzusichern.

E-Mail an die US-Behörde Industrial Control Systems Cyber Emergency Response Team (ICS-CERT, gehört zum Department of Homeland Security)

— tarnkappe.info (@tarnkappe_info) 27. Juli 2017

Die Hackerparagrafen verbieten uns jegliche Überprüfung

Die Gesetzgebung hat man klar definiert. Das heißt. Ein unerlaubter Zugriff auf gesicherte Infrastrukturen und Daten ist verboten. Auch ein „Hack“ wäre ohne rechtliche Konsequenzen nicht möglich, um den Sachverhalt zu reproduzieren. Außerdem könnte ein unnötiges Risiko für die betroffenen Anlagen bestehen. Um die Gefahrenlage dennoch abschätzen zu können, haben wir F-Secure, den finnischen Anbieter von Sicherheitslösungen, befragt. Wir schilderten den finnischen Experten die Erkenntnisse des Hackers und erhielten auf dieser Basis eine entsprechende Einschätzung, die wir unseren Lesern natürlich nicht vorenthalten wollen.

„Die Infrastruktur ist angeblich direkt über das Internet erreichbar. Sie ist weder hinter einem VPN, noch wird der Zugriff über Access Control Listen auf Whitelist-Basis kontrolliert.

Dem Unternehmen war offensichtlich klar, dass die Infrastruktur öffentlich erreichbar ist. Das Unternehmen soll diese Tatsache auch im Handbuch beschrieben haben. Wenn dem so ist, dann ist dem Unternehmen (ComAp) nicht klar, welche Konsequenzen mit dieser Aktion zu erwarten sei. Die Verantwortung dem IT-Administrator zu überlassen wäre verantwortungslos und hochfahrlässig.

Angeblich wurde der Zugang zum System von nur einem Faktor, einem Passwort, geschützt. Es gab keine einzelnen Benutzerkonten, entsprechend gibt es Probleme bei der Nachvollziehbarkeit sowohl beim Überprüfen der Systeme oder beim Behandeln von Zwischenfällen. Ein einzelnes Kennwort bedeutet Probleme bei der Verteilung und Verwaltung des Zugangs, 2FA-Lösungen (Zwei-Faktor-Authentifizierung: z.B. mittels eines Codes, der per SMS verschickt wird und beim Login zusätzlich eingegeben werden muss) kamen nicht zum Einsatz.“

„Firmen können sich nicht gegen Gefahren schützen, die sie nicht kennen.“

„Firmen können sich nicht gegen Gefahren schützen, die sie nicht kennen. Dienste wie die Discovery Scans von F-Secure RADAR, kombiniert mit OSINT-Tools wie F-Secure RIDDLER können Kunden eine bessere Übersicht zu potentiellen Risiken liefern. Unternehmen, die industrielle Kontrollsysteme nutzen, haben allerdings ein großes Problem:

„Firmen können sich nicht gegen Gefahren schützen, die sie nicht kennen. Dienste wie die Discovery Scans von F-Secure RADAR, kombiniert mit OSINT-Tools wie F-Secure RIDDLER können Kunden eine bessere Übersicht zu potentiellen Risiken liefern. Unternehmen, die industrielle Kontrollsysteme nutzen, haben allerdings ein großes Problem:

Die Zuständigkeiten der IT-Abteilung gegen die Zuständigkeiten des Personals, dass sich um industrielle Automatisierung kümmert. Beide Seiten müssen zusammenkommen und Kompromisse finden. Es muss ein Abwägen stattfinden, damit Unternehmen den Anforderungen des Marktes gerecht werden können, während sie gleichzeitig ihre IT-Umgebung sicher und stabil skalieren.

Denn geht die Sicherheit verloren, kann dies bei Firmen im industriellen Umfeld gravierende Auswirkungen haben, bis zum Verlust von Menschenleben. Sicherheit wurde in diesen Unternehmen schon immer groß geschrieben, die IT kann sich daher oft auf klassische Sicherheitsmaßnahmen und –prozeduren verlassen. Im Lauf der Zeit ist die Anfangs hohe Aufmerksamkeit für die IT-Infrastruktur zurückgegangen. Mitverantwortlich sind hier auch die Budgets, die sich größten Teils deutlich zurückentwickelt haben.

Vorgehensweise von ComAp nicht nachvollziehbar

Die optimale Vorgehensweise für Systeme, die für andere Anbieter erreichbar sein müssen, wäre eine beschränkte Punkt-zu-Punkt-Verbindung. Diese sollte sowohl gegen Lauscher schützen wie auch das Verändern von Daten unmöglich machen. Alle anderen Dienste, etwa Remote-Zugriff, E-Mail, die Kontrolle von Systemen oder andere Aspekte der internetbasierten Kommunikation sollten nur über eine VPN-gesicherte Verbindung zugänglich sein. Zudem sollten einzelne, zuordnungsbare Benutzerkonten verwendet werden, die mittels einem 2-Faktor-Ansatz geschützt sind.

Wo Abweichungen von dieser Regel notwendig sind, lässt sich eine „Glashaus“-Lösung verwenden. Dabei kann es sich beispielsweise um virtuelle Betriebssysteme oder virtualisierte Anwendungen handeln, die „Jump Hosts“ oder andere Formen der Trennung verschiedener Umgebungen ermöglichen. Das Ziel dabei muss sein, sicherzustellen, dass Nutzer nur auf die für sie passenden Systeme Zugriff haben. Die Zugänge sollten mit den allgemeinen Sicherheitsrichtlinien des Unternehmens sowie Erfahrungswerten in Einklang gebracht werden.

Schwachstellen erkennen und beheben

Dazu gehören Prozesse zur Verwaltung von Schwachstellen. Diese sollten regelmäßige Überprüfungen der Systeme sowie Schwachstellen-Scans beinhalten, kombiniert mit manuellen Tests und Mechanismen, die Probleme im Unternehmen sowie bei der Kommunikation mit Partnern erkennen. So können Firmen sicherstellen, dass sie potentiellen Angreifern einen Schritt voraus sind und Bedrohungen effektiv managen. Der Erfolg eines solchen Programms hängt aber davon ab zu wissen, welche Gefahren lauern. Unternehmen müssen sich mit unterschiedlichen Realitäten beschäftigen, abhängig von den Blickwinkeln auf die IT.

Hier spielt etwa die Dokumentation der genutzten APIs von Drittherstellern eine Rolle, der Aufbau des internen Netzwerks und wie es wahrgenommen wird sowie genutzte IP-Adressen und Adressblöcke und wie diese dem Unternehmen bekannt oder nicht bekannt sind. Diese Vorgaben können sich beim Wachstum der Firma ständig ändern. Im täglichen Betrieb der IT können sich Fehler einschleichen, diese können in kleineren Problemen oder ausgewachsenen Sicherheitsrisiken enden. Nur der gezielte Einsatz spezialisierter, ethischer Hacker kann genau aufdecken, welche Gefahren lauern und welche Risiken für das Unternehmen bestehen. Und nur mit diesem Wissen lässt sich eine Strategie entwickeln, mit der sich die Firma jetzt und in Zukunft schützen lässt.“

Nach zwei Tagen noch keine Antwort vom ICS-CERT wegen ComAp. Wir bleiben am Ball. @BSI_Presse hat ohne Frage professionell reagiert!

— tarnkappe.info (@tarnkappe_info) 27. Juli 2017

Fazit zum Thema ComAp

Leider sind sich manche Unternehmen der wachsenden Gefahren trotz vieler Negativbeispiele noch immer nicht bewusst. Neben der Technik muss den Kunden auch das nötige Fachwissen vermittelt werden, damit das höchstmögliche Maß an Sicherheit gewährleistet ist. Ein wichtiger Bestandteil der Kundenbindung ist die fortlaufende Kundenkommunikation. Zu dieser müssen Produktschulungen bei jedem großen Soft- und Hardware-Update gehören. Wie die Experten von F-Secure schon anmerkten, sind zeitaktuelle Sicherheitsmaßnahmen für einen Fernzugriff unabdingbar. Es gilt die Gefahr durch Hacker und Terroristen so gut es geht zu minimieren. Die Technologien sind da. Ihr Einsatz darf keine Option, sondern muss eine Pflicht sein.

Das aktuelle Beispiel von ComAp & Co. zeigt ebenso, wie schwer und langwierig die Kommunikation mit einem Unternehmen sein kann. Hier herrscht auf breiter Ebene großer Nachholbedarf. Anonyme und sichere Kommunikationskanäle können es WhiteHat Hackern erleichtern, kritische Informationen über Sicherheitslücken und Probleme, an die zuständigen Personen zu melden. Und dies ohne die eigene Identität preiszugeben. Die Presse- bzw. Marketing-Abteilung kann nicht der einzige Weg sein, mit dem Unternehmen in Kontakt zu treten. PGP wäre ein Anfang. Eine Threema ID wäre möglich, eine Nummer bei Signal oder Telegram – die Möglichkeiten sind vielseitig.

WhiteHats benötigen dringend mehr Kontaktmöglichkeiten

Ebenso haben sich Unternehmen auf den Ernstfall vorzubereiten. Das sollte nicht bei der Krisenkommunikation durch eine Presse-Agentur enden. In Deutschland gibt es eine Vielzahl an Anlaufstellen, die eine qualifizierte Hilfestellung bieten: Dem Bundesamt für Sicherheit in der Informationstechnik (BSI) oder Informationsstellen wie dem ZD.B und deren Pendants in anderen Bundesländern. Unternehmen, die auf digitale Strukturen setzen, müssen sich noch heute – am besten schon gestern – ein realistisches Bild ihrer Sicherheitsmaßnahmen machen. Nur so sind wir sowohl in der analogen als auch in der digitalen Welt bestens geschützt.

Tarnkappe.info