Die Internet-Scanner arbeiten täglich 24 Stunden. Wussten Sie, dass Router, Ihr Smartphone und alle anderen Geräte online untersucht werden?

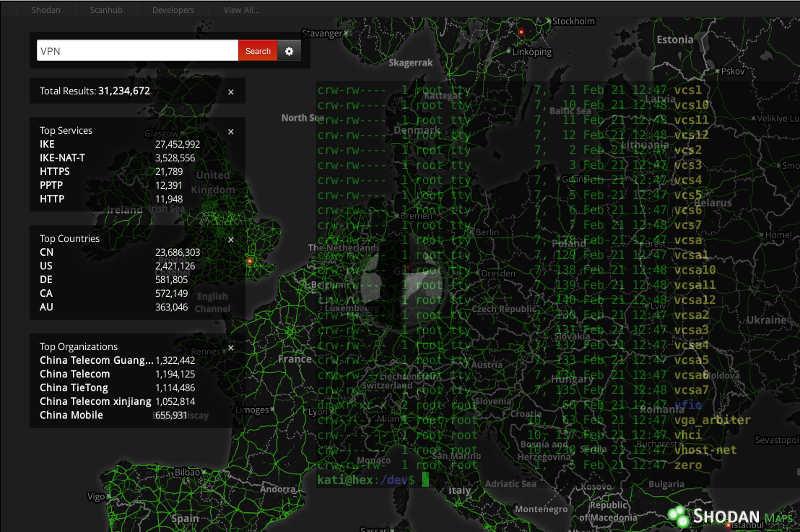

Wussten Sie, dass Ihr Router, Ihr Smartphone und Ihre anderen Geräte, die über das Internet erreichbar sind, mehrmals am Tag gescannt und somit auf verräterische Zertifikate, Passwörter und Schwachstellen untersucht werden? Wussten Sie, dass möglicherweise Ihr VPN, Ihr NAS, Ihre Webcam, Ihr VoIP-Telefon, Ihr Smart-TV, Ihre Heizungsanlage oder Ihre anderen Geräte mit Internet-Anbindung in einer großen Datenbank stehen, auf die jeder Zugriff hat? Es gibt dafür spezialisierte Internet-Scanner, um solche Lücken aufzuspüren.

Shodan.io, der Internet-Scanner!

Das Sammeln betrifft nicht nur die kleinen Geräte des Haushalts, sondern ebenso größere Dinge wie Ampeln, Solarkollektoren, Windräder, bis hin zu Trinkwasseranlagen, Stromnetzen und Kernkraftwerken.

Websurfer werden überrascht sein, was man bei shodan.io alles finden kann. Die Betreiber der Internet-Scanner sehen sich als Wohltäter der Menschheit. Doch es sind zahlreiche Fälle belegt, in denen sich Kriminelle dort lohnende Ziele, sowie deren technische Details und Passwörter für elektronische Raubzüge besorgt haben.

Den meisten Menschen ist das allerdings völlig egal, da es sich außerhalb ihres Wahrnehmungs- und Erfahrungshorizonts befindet. Das ist wie eine Vorlage für das perfekte Verbrechen, denn die Opfer bemerken es nicht einmal. Aber Dummheit, Faulheit und Unwissenheit werden im Internet gnadenlos bestraft: z.B. durch insecam.org, eine große Sammlung ungesicherter privater Webcams (wir berichteten bereits darüber und fragten bei den Betreibern nach einem Statement).

Heimlich & Co

Dann gibt es noch die weniger auffälligen Datensammler, die aber mit gleicher Hingabe alle weltweit erreichbaren Internetanschlüsse auf verwertbares Material absuchen.

Dann gibt es noch die weniger auffälligen Datensammler, die aber mit gleicher Hingabe alle weltweit erreichbaren Internetanschlüsse auf verwertbares Material absuchen.

Allen voran die NSA als Internet-Scanner mit ihrem verlängerten Arm shadowserver.org und dem lesenswerten Leistungsspektrum. Deren Spionage-Leitungen lassen sich bis nach Salt Lake City zum Utah Data Center der NSA zurückverfolgen. Das ist der größte Datenspeicher der Welt, der mittlerweile pro Minute den Inhalt der größten Bibliothek der Welt aufnehmen und verarbeiten kann. Und den Platz braucht es auch für die Milliarden von überwachten Objekten.

Viele Universitäten sind ebenfalls bei den staatlichen Überwachungsprogrammen eingebunden, die mehrmals täglich die Anschlüsse des kompletten Internets abgrasen. Hier eine unvollständige Liste:

???? Shadowserver NSA scanner: shadowserver.org

???? Berkeley University research scanning: 169.229.3.91

???? Cambridge Cybercrime Centre Internet scanner: 128.232.21.75

???? Michigan University research scanning: 141.212.122.33

???? Pennsylvania University research scanning: 158.130.6.191

???? Rapid7 Sonar @ Michigan University: 34.234.1.51

???? RWTH Aachen University research scanner: 137.226.113.7

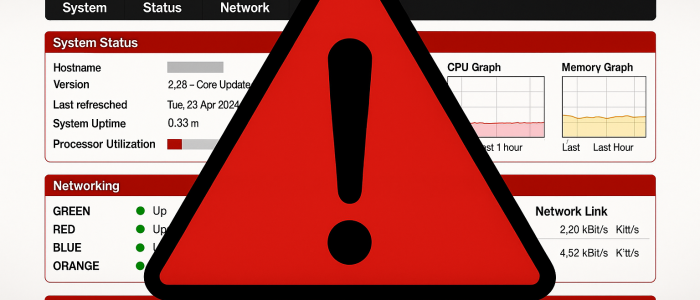

Crash durch Scans

Durch deren Schnüffelei kann es sogar zu Problemen in Computern kommen, wie Heise.de berichtet.

Neben den verbündeten Freunden kommen auch die Russen gerne zu Besuch, um fremde Geräte in fernen Ländern kennenzulernen. Doch zahlenmäßig an erster Stelle sind die Internet-Scpanner aus China – wobei man sich wundern muss, wie es die vielen Chinesen durch die Zensur der Großen Firewall nach draußen schaffen, nur um sich hier die Datenleitungen von innen anzusehen.

Solche Dinge erfährt man aber nur, wenn man sich die Mühe macht, Zugriffe auf die heimischen Geräte zu erfassen und auszuwerten. Allerdings ist von solchen Selbstversuchen abzuraten, denn das Speichern und Auswerten der IP-Nummern von virtuellen Einbrechern verstößt sicherlich gegen irgendwelche Datenschutzbestimmungen.

Was man dagegen tun kann

Die Antwort darauf ist einfach und Menschen aus der Zeit vor dem Internet kennen sie vielleicht noch: die Haustür abschließen.

Zunächst sollte man sich einen Überblick verschaffen, welche Türen daheim unverschlossen sind. Hierzu führt man einen Port-Scan mit der eigenen IP durch. Das ist im Prinzip das gleiche Verfahren, was auch die Schnüffler verwenden. So ein Scan-Vorgang geht mit üblichen Netzwerk-Tools wie Nmap, aber auch online beim Heise-Netzwerkcheck. Die gefundenen offen Ports sollten auf den betroffenen Geräten geschlossen werden. Geräte, die nichts im Internet zu suchen haben, wie Drucker, NAS, Online-Festplatten, private Webcams oder Smart-TV, müssen richtig eingestellt werden. Sie sollten nur innerhalb des heimischen LANs erreichbar sein.

Aus dem Internet erreichbare Geräte und Zugänge wie SSH müssen unbedingt sichere Passwörter bekommen. Auf keinen Fall die Voreinstellungen benutzen oder admin, root, geheim, 12345, usw. auswählen! Solche Standard-Phrasen probieren die Scanner zuerst aus. Und die Software muss selbstverständlich auch durch regelmäßige Sicherheitsupdates auf den aktuellen Stand gebracht werden.

Netzwerk-Spanner aussperren

Der schwierigste Schritt ist das Aussperren unerwünschter Besucher, so auch die Internet-Scanner. Dazu müssen deren IP-Nummern bekannt sein, was nicht immer ganz einfach zu ermitteln ist. Man kann hierzu einfach alle Zugriffe aufzeichnen und so die ungebetenen Gäste identifizieren. Das dauert etwas, aber führt zum Ziel. Eine kostenlose und vollständige Datenquelle über IP-Bereiche findet man bei MaxMind als Download. Dort sind auch weitere hilfreiche Datenbanken erhältlich.

Die gefundenen IP-Nummern kommen anschließend auf eine Sperrliste, mit deren Hilfe der Computer den Zugriff verweigert. Hier ist als Grundausstattung die Liste unerwünschter IP-Bereiche der oben genannten Scanner:

- # Shodan.io scanner

- 66.240.0.0/16

- 82.221.96.0/19

- 85.25.0.0/16

- 93.120.27.0/24

- 71.6.0.0/16

- 185.163.108.0/23

- 188.138.0.0/20

- 198.20.0.0/16

- 209.126.110.0/23

- 216.117.0.0/21

- # Shadowserver scanner

- 74.82.44.0/22

- 184.104.0.0/15

- 216.218.206.0/24

- # Berkeley University research scanning

- 169.224.0.0/13

- 169.232.0.0/14

- # Cambridge Cybercrime Centre Internet scanner

- 128.232.0.0/16

- # Michigan University research scanning

- 141.212.0.0/15

- # Pennsylvania University research scanning

- 158.130.0.0/16

- # Rapid7 Sonar @ Michigan University

- 71.6.128.0/19

- 216.98.128.0/19

- # RWTH Aachen University research scanning

- 137.226.0.0/16

Tätigkeit der Internet-Scanner erschweren

Die IP-Bereiche umfassen großzügig den gesamten Subnetz-Block und sind bereits in ein fertiges Tarnkappe-Script eingetragen, das man hier herunterladen kann: block-incoming-ip.sh.gz

Das Script ist mit gzip gepackt und läuft unter Linux. Man entpackt es, benennt es passend um und macht es ausführbar. Nach jedem Booten und ebenso bei jeder Änderung der IP-Listen wird es aufgerufen. Es erlaubt alle lokalen Verbindungen im LAN und sperrt unerwünschte IP-Bereiche aus, die sich im Blacklist-Feld befinden.

Die obigen IP-Bereiche haben wir dort bereits eingetragen. Ebenso die kompletten deutschen Behörden einschließlich Geheimdiensten, sowie deren Untermieter, wie etwa ein Subnetz der CIA, das wohl vom Frankfurter DE-CIX-Knoten über Göttingen in Richtung Harz zu führen scheint. Und in die Gegenrichtung, nach USA / Virginia / Fremont-Langley. Aber das ist eine andere Geschichte.

Tarnkappe-Script gegen Internet-Scanner

Wird das Tarnkappe-Script aufgerufen, dann bekommt das Betriebssystems eine Liste an IP-Bereichen mitgeteilt, anhand derer es bereits in der Netzwerkkarte entscheidet, ob eine Verbindung angenommen oder abgewiesen wird. Jeder erstmalige Zugriff einer IP wird geloggt, ebenso jede abgewiesene IP-Nummer. Log-Zeilen mit dem Präfix „IPTables-NewConn:“ sind angenommene Verbindungen, die mit dem Präfix „IPTables-Dropped:“ wurden verweigert. Auch unvollständige Zugriffe (TLS-Handshakes von Zertifikat-Sniffern) werden erfasst. Hingegen sind IPs aus dem Whitelist-Feld immer erlaubt und werden nicht aufgezeichnet.

Ungebetene Besucher können in den Logs unter /var/log/messages, /var/log/syslog o.ä. gefunden werden (der Dateiname ist von der Systemkonfiguration abhängig). Anschließend können die unerwünschten IP-Bereiche über ein Network-Whois identifiziert werden und kommen in die Blacklist. Dann wird das Script erneut aufgerufen. Die gesperrten IPs werden zukünftig abgewiesen. Der Computer reagiert nicht mehr auf Verbindungsversuche und liefert auch keine Fehlermeldung an die Besucher zurück (DROP-Modus).

„Billig-IoT“ und unsichere Hardware, die sich nicht sauber konfigurieren lässt, kann man notfalls per Reverse-Proxy über einen Webserver auf HTTPS und einen höheren Port tunneln und mit einem sicheren Passwort schützen. Auf diese Weise können auch Problemgeräte den Internet-Scannern entzogen werden.

Tarnkappe.info