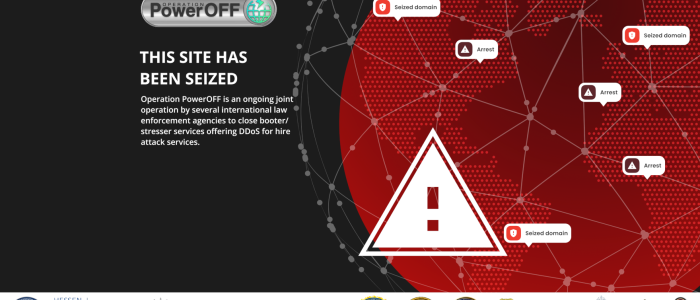

Am gestrigen Donnerstag fanden in mehreren Bundesländern Durchsuchungen bei den Betreibern des DDoS-Dienstleisters Flyhosting statt.

Die Polizei war gestern im Auftrag des LKA Hessen im Einsatz, um Beweise gegen den illegalen Webstresser Flyhosting zu sichern. Laut der eigenen Pressemitteilung vollstreckte man dabei insgesamt acht Durchsuchungsbeschlüsse. Die Durchsuchungen liefen im Zusammenhang mit dem Komaru Botnet.

Mehrere Tatverdächtige in ganz Deutschland durchsucht

Die Tatverdächtigen im Alter zwischen 16 und 24 Jahren stammen aus Nordrhein-Westfalen (Oberbergischer Kreis), Brandenburg (Landkreis Prignitz), Niedersachsen (Braunschweig nebst Ostfriesland) und Bayern (Landkreis München). Die Durchsuchten stehen im Verdacht, seit Mitte 2021 einen Internetdienst betrieben zu haben, der Cyberkriminellen gegen Bezahlung eine Serverinfrastruktur zur Begehung von Straftaten im Internet zur Verfügung stellte.

Durchgeführt wurden von Flyhosting im Auftrag Dritter vor allem „DDoS-Angriffe“. Gemeint ist das gleichzeitige Versenden einer Vielzahl von Datenpaketen über das Internet zum Zwecke der Störung anderer Datenverarbeitungssysteme. Dies macht der Dienstleister so lange, bis der Server der betroffenen Webseite nicht mehr funktioniert und somit offline ist.

Auch hessische Polizei Opfer von DDoS-Angriffen

Aufgrund der DDoS-Angriffe wurden seit Mitte 2021 in mehreren Fällen die Internetpräsenzen verschiedener Unternehmen in Baden-Württemberg und Hessen sowie die der hessischen Polizei überlastet, weswegen diese erst nur eingeschränkt und dann zeitweise gar nicht mehr erreichbar waren.

Nach eigenen Angaben führte man „aufwendige und komplexe Ermittlungen in Zusammenarbeit mit dem BKA“ durch. Dadurch sei es den Ermittlungsbehörden gelungen, die von den Beschuldigten betriebenen Server in Deutschland, Finnland und den Niederlanden zu lokalisiere, um sie zu beschlagnahmen.

Am Donnerstag haben Einsatzkräfte vom Hessischen Landeskriminalamt (HLKA) und der Polizeipräsidien Westhessen sowie Nordhessen die Wohnungen mehrerer Beschuldigter durchsucht. Es konnten diverse Mobiltelefone, Laptops, Tablets, Speichermedien, handschriftliche Aufzeichnungen sowie Vermögenswerte aufgefunden und sichergestellt werden, heißt es in der Pressemitteilung.

Betreiber von Flyhosting haben schon reagiert

In einer Ankündigung eines Telegram-Kanals, der sich auf Booter spezialisiert hat, gab man bekannt, dass es sich bei diesem Dienst um eine Kombination aus Webhoster, Command-and-Control-Server (zur Steuerung von Botnetzen) und einem Booter (Webstresser) handelte.

Die Polizei hat sowohl das Team von fly-hosting.de bzw. flyhosting.de als auch den Webhoster aufgesucht, wo der Dienst seine Daten hinterlegt hatte, um die Durchsuchungsbeschlüsse zu vollstrecken.

Die Webseiten sowie die illegalen Online-Dienste sind seit der polizeilichen Aktion offline. Die Durchsuchten empfehlen ihren Kunden, sich juristische Hilfe zu holen. Dies gelte insbesondere, wenn sie ihre Dienste mit unsicheren Zahlungsmitteln wie PayPal etc. bezahlt haben sollten.

Statement bei Telegram

Andere Webstresser gaben gestern bei Telegram eine Stellungnahme bekannt. „Wir gehen davon aus, dass die Polizei einen genaueren Blick auf die Dateien, Zahlungsprotokolle und IPs werfen wird.“

Wer von den früheren Kunden selbst von einer Razzia betroffen sein könnte, sollte sich im Idealfall an einen Anwalt für IT-und Strafrecht wenden. Den Ex-Kunden wünscht man „alles Gute in der schweren Zeit„, die sie gerade „durchmachen„.

Warum die Hintermänner von Flyhosting ausschließlich EU-Länder als Serverstandort ausgewählt haben, ist leider nicht bekannt. Vielleicht fühlte man sich ein wenig zu sicher?