Die Hackergruppe RomCom missbraucht beliebte Software-Marken wie KeePass und SolarWinds, um einen Trojaner an ihre Opfer zu verteilen.

Die unter dem Namen RomCom agierende Hackergruppe nutzt beliebte Software-Marken wie KeePass und SolarWinds, um Ziele in der Ukraine mit einem Trojaner zu infiltrieren. Doch auch Großbritannien könnte im Visier der Angreifer stehen, wie Sicherheitsforscher herausfanden.

Hacker machen sich bekannte Software-Marken zunutze

Sicherheitsforscher des BlackBerry Research & Intelligence Teams haben eine neue Angriffskampagne einer Hackergruppe identifiziert, die unter dem Namen RomCom bekannt ist. Dabei machen sich die Cyberkriminellen mitunter die Marken SolarWinds und KeePass zunutze, um primär Ziele in der Ukraine anzugreifen. Doch auch Großbritannien scheint im Fokus der Hacker zu stehen, wie die Forscher aus den Nutzungsbedingungen von zwei der eingesetzten bösartigen Webseiten und dem SSL-Zertifikat eines neu eingerichteten Command-and-Control-Servers (C2) schließen.

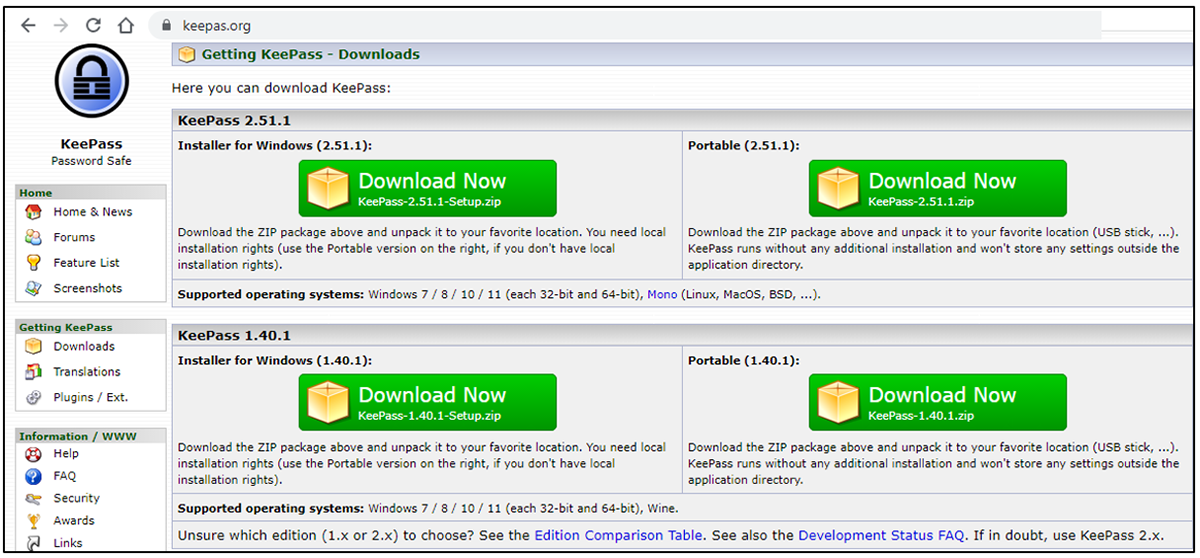

Dabei nutzen die Angreifer ein bestimmtes wiederkehrendes Angriffsschema. Nachdem sie den HTML-Code von den originalen Webseiten des SolarWinds Network Performance Monitors, des KeePass Open-Source Password Managers oder des PDF Reader Pro kopiert haben, stellen sie eine manipulierte Version der Seite unter einer ähnlichen Domain bereit. Schließlich bieten die Hacker dort eine trojanisierte Variante der jeweiligen Software auf der neuen Webseite zum Download an und schicken gezielte Phishing-E-Mails an ihre Opfer.

Gefälschte KeePass- und SolarWinds-Webseiten verteilen RomCom RAT

Wie die Sicherheitsforscher in ihrem Bericht veranschaulichen, sind sich die originale und die gefälschte Version der Webseite des SolarWinds Network Performance Monitors zum Verwechseln ähnlich. Um die manipulierte Variante der Software herunterzuladen, erscheint ein Registrierungsformular. „Wenn es ausgefüllt wird, kann es sein, dass echte SolarWinds-Vertriebsmitarbeiter das Opfer kontaktieren, um die Produkttestversion weiter zu verfolgen„, erklären die Forscher. Das vermittle dem Opfer das Gefühl, die legitime SolarWinds-Anwendung erhalten zu haben. Tatsächlich habe es jedoch „unwissentlich einen Dropper für den RomCom-Remote-Access-Trojaner (RAT) heruntergeladen.„

Vergleichbar gehen die Hacker mit dem beliebten Passwortmanager KeePass vor. Auch hier ist die gefälschte Webseite dem Original verblüffend ähnlich. In dem gezeigten Screenshot ist jedoch die abweichende Domain „keepas.org“ ersichtlich. Wer dort das angebotene Paket „KeePass-2.52.zip“ herunterlädt und entpackt, holt sich gleich zwei bösartige Dateien auf sein System. Eine „setup.exe„, die einen RomCom RAT-Dropper startet und eine „hlpr.dat„, die selbst einen solchen Dropper darstellt.

Neben der Ukraine scheinen auch britische Ziele im Fokus zu stehen

Bei ihren Untersuchungen sind die Sicherheitsforscher unter anderem auf gefälschte Webseiten für den Download von KeePass und PDF Reader Pro in ukrainischer Sprache gestoßen. Diese haben ihre Nutzungsbedingungen unter der gleichen URL hinterlegt und sollen von britischen Unternehmen gehostet worden sein.

Außerdem entdeckten die Forscher einen neuen, am 27. Oktober 2022 registrierten Command-and-Control-Server, dessen SSL-Zertifikat britische Eigentümer vortäuscht. Daraus schließt das BlackBerry Research & Intelligence Team, dass die Angreifer mitunter auch Ziele aus Großbritannien ins Visier genommen haben.