Im Open Source Passwortmanager KeePass wurde eine Sicherheitslücke entdeckt. Ein öffentlich verfügbares PoC-Tool findet sich auf GitHub.

Im Open-Source-Passwortmanager KeePass wurde eine Sicherheitslücke (CVE-2023-32784) entdeckt. Dadurch können Angreifer unter bestimmten Umständen das Master-Passwort aus dem Software-Speicher auslesen.

Entdecker der KeePass-Schwachstelle ist der Sicherheitsforscher „vdohney“, der zugleich vor möglichen Folgen warnt. Zudem existiert bereits ein öffentlich verfügbares PoC-Tool namens „KeePass 2.X Master Password Dumper“.

Die KeePass-Schwachstelle CVE-2023-32784

Doch wie genau funktioniert die Lücke mit der Bezeichnung CVE-2023-32784? Die von vdohney entdeckte Schwachstelle betrifft die sogenannte SecureTextBoxEx, ein benutzerdefiniertes Textfeld in KeePass, das zur Eingabe des Master-Passworts und anderer Passwörter verwendet wird.

Der Angreifer benötigt also den Prozessdump, die Auslagerungsdatei (pagefile.sys), die Ruhezustandsdatei (hiberfil.sys) oder einen RAM-Dump des gesamten Systems, um das PoC-Tool effektiv einsetzen zu können.

vdohney erklärt in seinem Proof of Concept (PoC), dass die KeePass-Sicherheitslücke darin besteht, dass für jedes eingegebene Zeichen ein Reststring im Speicher erzeugt wird. Aufgrund der Funktionsweise von .NET ist es äußerst schwierig, diesen einmal erzeugten String wieder zu löschen.

Das PoC-Tool durchsucht den Speicherauszug nach diesen Mustern und schlägt für jede Position im Passwort ein wahrscheinliches Zeichen vor, mit Ausnahme der ersten Stelle. Angreifer könnten diesen kleinen Fehler ausnutzen.

Problematisch wird es erst, wenn sich jemand unbefugt Zugang zu einem nicht verschlüsselten Computer verschafft hat

Was bedeutet das für die Sicherheit der Anwender? Problematisch könnte es werden, wenn sich jemand unbefugt Zugriff auf den Computer verschafft hat. Zum Beispiel um eine forensische Analyse durchzuführen. In diesem Fall könnte man das Master-Passwort wiederherstellen, auch wenn KeePass gesperrt ist oder gar nicht läuft.

„Wenn Sie eine vollständige Festplattenverschlüsselung mit einem sicheren Passwort verwenden und Ihr System sauber ist, sollten Sie keine Probleme haben.“

vdohney

Wer sich also nicht schon zuvor eine Malware eingefangen und seine Festplatten verschlüsselt hat, sollte getrost auf den Patch warten können.

KeePass-Schwachstelle: Ein Patch ist in Arbeit

Glücklicherweise arbeitet das Entwicklerteam bereits an einem Patch, um die KeePass-Sicherheitslücke zu schließen. Betroffen ist derzeit der KeePass 2.X-Entwicklungszweig für Windows. Aber auch Linux- und macOS-Versionen könnten betroffen sein.

Es ist wichtig anzumerken, dass KeepassXC, eine Abspaltung von KeePassX und eine plattformübergreifende Portierung von KeePass, nicht von dieser Schwachstelle betroffen ist. Nutzer von KeepassXC können also weiterhin auf die Sicherheit ihrer Passwörter vertrauen.

Es ist allerdings bedenklich, dass das PoC-Tool bereits öffentlich verfügbar ist, während die Veröffentlichung des Patches noch auf sich warten lässt.

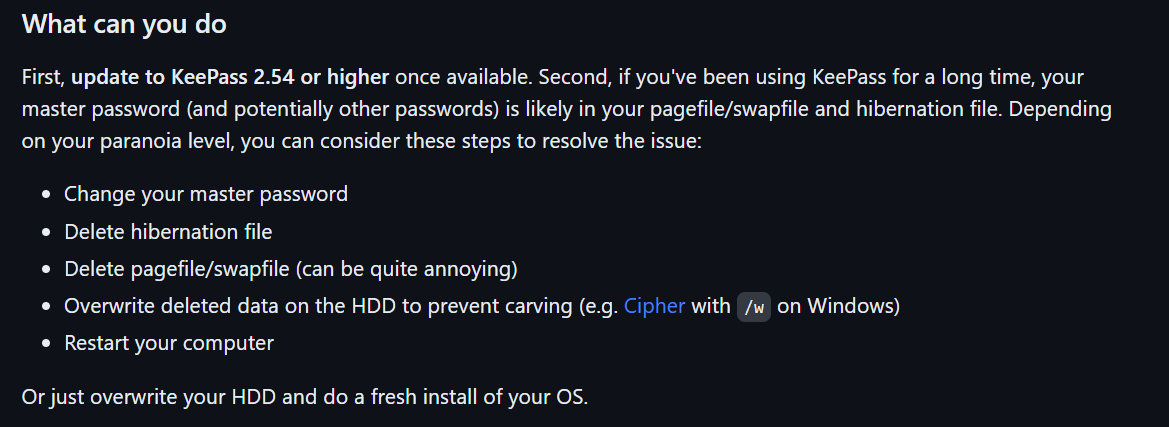

Die Testversionen von KeePass v2.54 enthalten bereits einen Fix für die Sicherheitslücke. Die offizielle Version wird aber erst für Juli 2023 erwartet.

KeePass – nicht die erste Sicherheitslücke dieser Art

KeePass hatte bereits Anfang des Jahres mit einer Sicherheitslücke (CVE-2023-24055) zu kämpfen. Einzige Voraussetzung damals wie heute: Der Angreifer benötigt einen Zugang zum System seines Opfers. Da solch ein Szenario aber nicht komplett unwahrscheinlich ist, sollte man die Gefahr nicht unterschätzen.

Forensische Unternehmen, die im Auftrag von Ermittlungsbehörden tätig sind, dürften sich über die neue KeePass-Schwachstelle die Hände reiben. Aber auch bei Verlust durch Diebstahl könnte es problematisch werden.