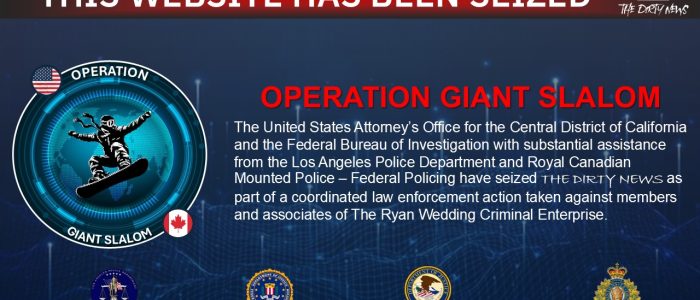

Die Royal Malaysia Police konnte in Zusammenarbeit mit internationalen Strafverfolgungsbehörden den PaaS-Provider BulletProftLink hochnehmen.

Durch eine internationale Kooperation konnten in einer Aktion am 6. November acht Menschen festgenommen werden, darunter auch der mutmaßliche Kopf der Bande rund um BulletProftLink. Die Verdächtigen im Alter zwischen 29 und 56 Jahren wurden in Sabah, Selangor, Perak und Kuala Lumpur verhaftet. Dies gab der Generalinspektor der Polizei, Tan Sri Razarudin Husain, am 8. November in einer Pressekonferenz bekannt.

Die gleichzeitig durchgeführten Hausdurchsuchungen und damit verbundenen Verhaftungen wurden auch mithilfe eines Hinweises auf die Gruppierung von vor zwei Wochen durchgeführt. An den Polizeioperationen waren die Royal Malaysia Police, die Australische Bundespolizei AFP und das US-amerikanische FBI beteiligt. Wichtige Ermittlungsarbeit leistete auch die malaysische Ermittlungsabteilung für Wirtschaftskriminalität, die eine Geldspur entdecken konnte. Ebenso fanden sie Informationen, die auf eine Beteiligung an Investmentscams hinweisen.

Schwergewichtiger und gutsortierter Phishing-Anbieter

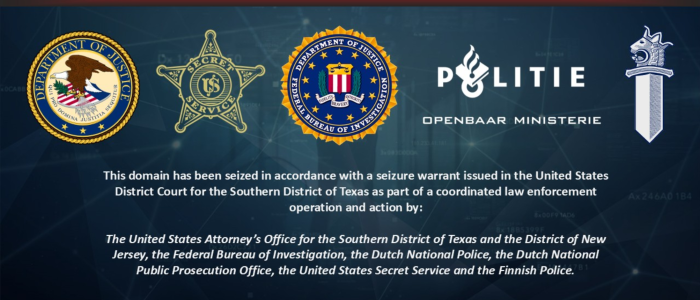

BulletProftLink war ein Phishing-as-a-Service-Provider (PaaS), der es Kunden ermöglichte, verschiedene offizielle Webauftritte und E-Mails nachzuahmen, um so die Daten der Besucher abzugreifen. Dies betraf nicht nur malaysische Regierungswebsites, sondern auch US-amerikanische und australische. Unter den betroffenen Benutzern befanden sich laut Angaben der malaysischen Polizei auch Mitarbeiter der Zollbehörde und andere Beamte. Auch andere Websites wie die von DHL, Microsoft Office, American Express und Bank of America konnte BulletProftLink nachahmen.

Gesamt sollen die Aktivitäten von BulletProftLink einen Schaden von etwa 1,2 Mio MYR verursacht haben (etwa 240.000 EUR), jedoch wird die Dunkelziffer deutlich höher geschätzt. Die Ermittler beschlagnahmten rund 960.000 MYR in Kryptodevisen (ca. 190.000 EUR) sowie Schmuck, CPUs, Fahrzeuge und andere Wertgegenstände. Ebenso stellten sie die Server von BulletProftLink sicher.

Razarudin sagte hierzu in der Pressekonferenz: „Ich glaube nicht, dass das alles ist, was sie verdient haben. Er muss die Zugangsdaten für Geld verkauft haben, unter anderem im Darknet.“

Gemeint war der mutmaßliche Kopf der Bande rund um BulletProftLink, ein Mann in seinen 40ern, der sich ohne informationstechnologische Vorbildung die Fähigkeiten rund um das Phishing selbst angeeignet hat. Ihn unterstützten seine Mitarbeiter, die allesamt Kenntnisse im Phishing-Bereich haben. Er selbst hatte laut Razarudins Angaben keine anderen legalen Einkünfte, sondern lebte ausschließlich von den Erträgen seines Projektes.

BulletProftLink als Tausendsassa im PaaS-Bereich

BulletProftLink bot verschiedene „Tarife“ an und kostete Subscriber ca. 750 EUR bis 1800 EUR im Monat. Letzteres Paket beinhaltete eine bunt zusammengewürfelte Auswahl aus geklauten Logindaten, die aus verschiedenen Quellen stammten. Des Weiteren bestand die Möglichkeit, selbst eine E-Mail-Adresse bereitzustellen, die von BulletProftLink bespammt werden sollte, aber dieser Dienst kostete natürlich mehr. Mit genügend technischem Wissen konnte der Kunde aber auch einfach ein Template der gewünschten Website kaufen, um sein Phishingprojekt selbst auf die Beine zu stellen. Das hatte zusätzlich den Vorteil, dass es dem Kunden Geld sparte.

Die malaysische Plattform BulletProftLink (auch als BulletProofLink oder Anthrax bekannt) war sehr beliebt und hatte Statistiken zufolge mehr als 8000 Kunden und unter anderem über 320 Webseitentemplates im Angebot. Zuletzt kam auch der evilginx2-Sourcecode zu den angebotenen Dingen hinzu. evilginx2 wird für AITM-Attacken eingesetzt (adversary-in-the-middle). Es kann nicht nur Logindaten abgreifen, sondern auch session tokens. Dies machte es besonders gefährlich, denn es erlaubte Angreifern, multi factor authentication zu umgehen.

„Verantwortlich für viele der Phishing-Kampagnen gegen Firmen“

Microsoft bezeichnete in einem Blogpost von 2021 BulletProftLink als verantwortlich für viele der Phishing-Kampagnen, die Firmen beträfen. BulletProftLink startete im Jahr 2015, wurde jedoch erst wesentlich später aktiv, nämlich 2020. Zum Verhängnis wurde der Bande vermutlich schlampige Sicherheitsvorkehrungen. So posteten die Verdächtigen beispielsweise Quellcode, der in BulletProftLink verwendet wurde, öffentlich auf GitHub. Verärgerte Kunden trugen ebenfalls zu den Ermittlungen bei, indem sie Screenshots veröffentlichten, die Bitcoin-Transaktionen mit den BulletProftLink-Wallets zeigten.

Wie man sich gegen Phishing schützen kann, haben wir bereits in einem früheren Artikel behandelt.