Neben jenen von MSI bringen die von den Hackern geleakten privaten Schlüssel auch Produkte anderer Hardware-Hersteller in Gefahr.

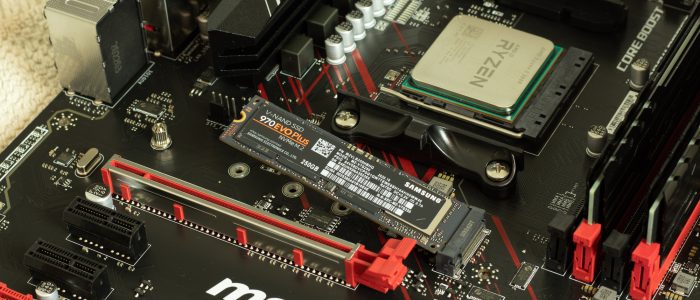

Nachdem Hacker im April in die IT-Systeme des Hardware-Herstellers MSI eingedrungen waren, haben sie inzwischen eine Vielzahl privater Schlüssel in Umlauf gebracht. Diese erlauben es Cyberkriminellen mitunter, eine mit bösartigem Code verseuchte Firmware zu signieren. Folglich stufen betroffene Geräte diese als unschädlich ein und installieren sie ohne jegliche Warnung.

MSI-Hack von April bleibt nicht ohne Folgen

Anfang April vermeldete der taiwanesische PC-Hardware-Hersteller Micro-Star International (MSI) einen Sicherheitsvorfall, bei dem sich eine Ransomware-Gruppe namens “Money Message” Zugang zur IT-Infrastruktur des Unternehmens verschaffen konnte.

Die Angreifer forderten damals ein Lösegeld in Höhe von vier Millionen Dollar. Ferner drohten sie MSI mit einer Veröffentlichung der erbeuteten 1,5 Terabyte an Unternehmensdokumenten, sofern der Konzern den Forderungen der Hacker nicht nachkomme.

Dass ein solcher Angriff ohne Folgen bleibt, dürfte wohl kaum jemand erwartet haben. Wie Heise berichtet, geistern inzwischen so einige private Schlüssel durchs Netz. Diese hatte der Hersteller für Intel BootGuard und zum Signieren seiner Firmware genutzt.

Forscher finden private Schlüssel von MSI im Netz

Entdecker der gestohlenen privaten Schlüssel waren Sicherheitsforscher von Binarly. Schon am Freitag warnten sie in einem Tweet davor, dass das Datenleck auch Produkte anderer Hersteller betreffe. Darunter Intel, Lenovo, Supermicro und “viele andere aus der ganzen Branche”.

Später gab Alex Matrosov, der CEO von Binarly, bekannt, dass durch den MSI-Hack auch “Intel BootGuard auf bestimmten Geräten unwirksam ist”. Dabei handelt es sich um eine Technologie, die im Zusammenhang mit UEFI Secure Boot steht. Sie soll eigentlich dafür sorgen, dass das System beim Start nur verifizierten Code ausführt.

Explizit nennt Matrosov in diesem Kontext die Intel-CPU-Architekturen Tiger Lake, Alder Lake und Raptor Lake. Also die 11. bis 13. Generation der weitverbreiteten Intel-Core-Prozessoren.

MSI-Nutzer sollten jetzt besonders wachsam sein

Der Kryptographie-Experte Matthew Green von der Johns Hopkins University warf bezüglich der Folgen des MSI-Hacks ein paar durchaus berechtigte Fragen in den Raum:

“Wie kann man einen privaten OEM-Schlüssel für ein vertrauenswürdiges Boot-System ausspähen? Welche Art von Inkompetenz führt dazu, dass dieser Schlüssel überhaupt an einen Ort gelangt, an dem er durchsickern kann? Und wenn dieser Schlüssel durchsickern kann, welche geheimen Schlüssel werden dann nicht durchsickern?”

Matthew Green

Auf Basis der geleakten Schlüssel ist es Cyberkriminellen nun möglich, eine manipulierte Firmware zu signieren. Betroffene MSI-Produkte würden diese folglich nicht als Fälschung erkennen, sodass Hacker böswilligen Code auf zahlreichen Rechnern einschleusen können. Selbst eine Neuinstallation des Betriebssystems sowie ein Austausch der Festplatte würden nicht dabei helfen, das infizierte System wieder zu bereinigen.

Alle bisher gefundenen Keys sammelt Binarly in einem öffentlich einsehbaren Github-Projekt. Darüber hinaus listet das Unternehmen dort auch die unzähligen MSI-Produkte auf, die durch den Sicherheitsvorfall gefährdet sind.

MSI-Nutzer, die sich vor einem potenziellen Angriff schützen wollen, sollten jetzt umso mehr darauf achten, Firmware-Updates ausschließlich über die offizielle Webseite des Herstellers zu beziehen.