Im Internet anonym sein: nach Teil 1 und Teil 2 heute nun abschliessend Teil 3: Mixen der verschieden Anonymisierungs-Dienste Proxy-Server, TOR, VPN.

Im Internet anonym sein. Nach Teil 1 und Teil 2 heute nun abschließend Teil 3: Mixen der verschieden Anonymisierungs-Dienste Proxy-Server, TOR und VPN. Die folgende Beschreibung ist keine Anleitung und keine Anstiftung für illegalen Taten im Internet (von denen wir uns natürlich ausdrücklich distanzieren) sondern ein „Was ist technisch möglich“.

(Dies ist ein Gastartikel von Hextor, thx!)

Mixen der verschieden Anonymisierungs-Dienste

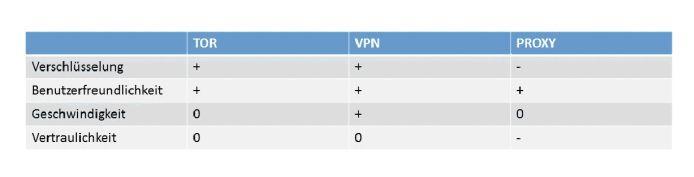

Wie erreiche ich die perfekte Identitätsverschleierung? Eine 100% Versicherung für komplette Anonymität gibt es nicht. Das sollte jedem klar sein. Es ist aber möglich, nah an die 100% heranzukommen. Eine raffinierte Idee ist zum Beispiel einen VPN-Tunnel vor TOR zu schalten. Man verbindet sich also von vornherein nicht mit seiner REAL-IP sondern direkt mit einer VPN-IP von einem vertrauten VPN-Anbieter. Selbst wenn man nun über TOR zurückverfolgt werden könnte, steht am Anfang dort nur die VPN-IP. Das Ganze lässt sich natürlich ohne Probleme weiter verschachteln. Man erstellt sich eine VPN-Verbindung und startet danach eine virtuelle Maschine auf der wiederum ein VPN gestartet wird. Sprich man verbindet sich mit dem zweiten VPN-Server mit einer bereits verschleierten IP-Adresse.

Dies ist nicht sonderlich aufwendig, bringt aber den entscheidenden Vorteil der Verschleierung der eigenen IP. Wenn man nun TOR startet, bekommt der Eingangsknoten die VPN-IP der 2. Instanz mit. Wenn einem dies nicht ausreicht kann man das Ganze auch noch weiter spinnen und dies noch nicht mal mit großem Geschwindigkeitsverlust. Man schaltet VPN zu VPN zu PROXY zu TOR. Anleitungen dazu gibt es genug im Netz (googeln).

Bis hier beschrieben wir legale Mittel zur Anonymisierung und Verschleierung im Netz.

Was ist darüber hinaus technisch machbar?

Vergessen wir nicht: man ist nie zu 100% anonym! Aber wir können das Ganze verfeinern und versuchen, eine Verbindung zu erstellen die technisch fast unmöglich zurückverfolgt werden kann. Nochmals sei darauf hingewiesen, dass dies keine Anleitung oder Anstiftung zu Straftaten ist – sondern ein technisches, theoretisches Szenario.

- Es gibt anonyme Prepaid-SIM-Karten, die nicht personalisiert sind und die bar bezahlt werden können. Manch einem ist das zu langsam oder lässt nicht genügend Spielraum (z.B. für Portforwarding etc.).

- Eine Variante wäre unsere oben genannte Konfiguration – aber in Verbindung mit einem WLAN-Hot Spot! Dazu braucht man einen WLAN-Router, der nicht zum eigenen Netz gehört. Am besten, dieser ist weiter entfernt als nur der vom Nachbarn. Es gibt Richtantennen für das 2,4 GHZ Band, die ohne Probleme auch in Städten 500 Meter Reichweite schaffen. Man verbindet sich also mit dem Hotspot zu VPN1 zu VPN2 zu TOR (ein Proxy-Server würde hier die ganze Sache nur extrem verlangsamen). Hier ist zu beachten, dass der Hotspot-Router (wenn man nicht die volle Kontrolle über ihn hat) die MAC Adresse des Netzwerkadapters abspeichert. Diese kann man aber recht einfach mit Tools wie z.B. „SMAC 2.0“ ändern. Dies heißt: Selbst wer alle Verbindungen durch Aufwand und Zufälle zurückverfolgen könnte, wäre am Ende nur am Hotspot angelangt. Wenn man nicht rund um die Uhr mit dem Router verbunden ist, könnte sogar ein Messwagen der Bundesnetzagentur NUR feststellen, aus welcher Richtung oder Entfernung das Signal kam. Das Ganze lässt sich beliebig weiter auf die Spitze treiben.

- Es gibt auch Projekte, einen Minicomputer wie z.B. einen „Rasperry PI“ mit einer Simkarte auszustatten und an einem Ort zu verstecken, der nicht in den eigenen 4 Wänden ist, und verbindet sich dann mit diesem. Ein Rasperry PI lässt sich recht lange mit Batterien oder Akkupacks betreiben (da nur sehr geringer Stromverbrauch). Dies geht mit einer UMTS-Verbindung seitens des Rasperry PI, aber auch als Brücke zu einem WLAN-Hotspot. Dazu benötigt man nur einen Minicomputer, einen starken WLAN-Adapter über 100 MHz Ausgangsleistung (in Deutschland ist die erlaubte Obergrenze bei 100 MHz Sendeleistung bei WLAN-Geräten) und einen WLAN Hotspot. Wenn dieser Rasperry PI z.B. auf einem Baum (Gefahr: Sturm, Regen, Frost, Öffentlichkeit – beim Batteriewechsel filmt dich ein Spaziergänger – Youtube…) in einem nahe gelegen Wald gut platziert und konfiguriert ist, braucht man diesen nur mit dem Hotspot zu verbinden.

Auch die Brücken-Unterseiten oder andere abgelegene Orte sind nicht zu verachten. Von zu Hause aus oder mobil braucht man sich nur noch mit dem Rasperry PI zu verbinden und die oben genannte Konfiguration zu starten. Wenn der Hotspot eine einigermaßen gute Internetgeschwindigkeit hat und man an Antennen-Equipment und Verstärkern nicht spart, ist eine normale gute Internetverbindung wirklich nutzbar. Die Kosten dafür halten sich in Grenzen – der Aufwand auch. (Kommentar eines Ermittlers: Für Otto Normalverbraucher geht das – bei Schwerverbrecher wird wesentlich größerer Aufwand betrieben: Auffälliges im öffentlichen Raum, Handy-, Kamera-, RFID-, GPS-Daten, Daten-Abgleich mit Personen und schon ergeben sich Schnittmengen wie in der Algebra ab der 5. Klasse… – dies nur als ergänzender Hinweis.)

Wir haben also: Drahtloser WLAN-Netzwerkadapter mit gespoofter MAC-Adresse zu Minicomputer, der zum Hotspot weiterleitet oder eine UMTS Verbindung erstellt: WLAN Hotspot zu VPN1 zu VPN2 zu TOR.

- Im Internet sind sogenannte „Victim-Server“ zu kaufen, die als Proxy-Server in TOR einbindbar sind. Das dies nicht legal ist, sollte jedem klar sein. „Victim-Server“ sind gekaperte Computer, die als Proxy-Server missbraucht werden können. Es verbessert die Anonymität nochmals, da der ganze Traffic über den Anschluss desjenigen geht, dessen Computer gekapert wurde und als Proxy-Server missbraucht wird. Wir empfehlen das nicht. Denkt mal bitte daran wie Ihr Euch fühlen würdet, wenn Euer Rechner gekapert wird…

Grundregeln beim oben beschriebenen Szenario

- Nie dieselben Dienste mit der Konfiguration nutzen, die man auch mit der echten IP-Adresse (Real-IP) benutzt. Es bringt nichts, wenn man eine E-Mail-Adresse mit der Konfiguration benutzt und diese dann auch mit der Real-IP abruft. Dann ist man nicht anonym.

- Persönliche Daten wie beispielsweise Adresse oder Facebook-Konto machen diese Konfiguration natürlich auch zunichte. Es ist hilfreich, immer logisch zu bedenken, was man mit welcher Konfiguration benutzt. Filesharing mit solch einer Kette zu betreiben und dann bei einem sozialem Netzwerk zu posten, ist kontraproduktiv was die Rückverfolgung angeht. Das ist hier nicht ohne Grund gesagt.

- Nutzt Apache Open Office & unregistriert… Denkt dran das z.B. bei Microsoft Office die Lizenznummer Hinweise auf Euch gibt…

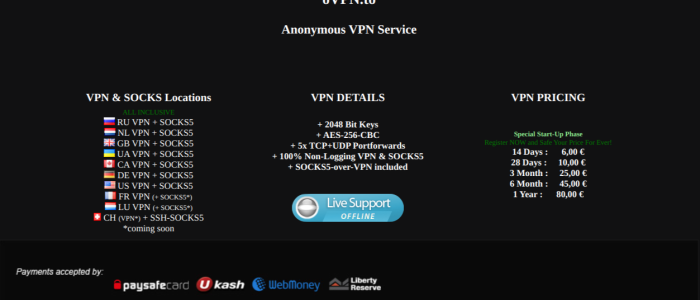

- Dienste wie sichere VP-Tunnel dürfen nur sicher bezahlt werden, so dass es keinen Rückschluss auf die Identität geben kann. Das heißt im Klartext: Paysafecard mit Aktivierung über einen öffentlichen Hotspot oder offenem WLAN (gespoofte MAC) oder Bitcoins anonym erworben.

- Auch die E-Mail für die Anmeldung der Dienste muss sicher sein! Viele Boerse.bz-Uploader hat man auf Basis der E-Mail enttarnt und identifiziert! Googelt euch einen sicheren E-Mail Anbieter. Benutzt diese E-Mail auch nur für diese Zwecke und für nichts anderes!

- Registriert die E-Mail trotz aller Versprechungen des „nicht Loggens“ trotzdem immer nur von einer anderen IP- Adresse!

Dies ist nur eines von vielen Szenarios, die man mit relativ wenig Aufwand realisieren kann. Der Artikel soll zu eigenen Ideen ermutigen, um anonym unterwegs zu sein. Weitere Beiträge zu diesem Thema können folgen. Euren Ideen sind natürlich keine Grenze gesetzt – postet Fragen & Meinung im Kommentar-Bereich.

Anmerkung: Leser-Hinweise, Informanten-Tipps & Gastartikel sind bei uns willkommen – einfach unter Kontakt melden.

Tarnkappe.info