Einen VPN auf Android zu nutzen ist nicht so sicher, wie man meinen sollte. Ein Deanonymisierungsversuch ist laut Experten ganz klar möglich.

Sich einen VPN auf seinem Androiden zu installieren, sollte den gesamten ausgehenden Datenverkehr schützen. So zumindest das Versprechen der VPN-Anbieter. Aber auch das Android-System suggeriert dem Benutzer eine gewisse Sicherheit.

Bei der ausführlichen Sicherheitsanalyse einer bekannten VPN-App fanden Sicherheitsforscher nun heraus, dass Android nicht den gesamten Datenverkehr durch den sicheren VPN-Tunnel schickt. Der Fehler liegt aber nicht bei dem installierten VPN. Das Android-Betriebssystem von Google ist einfach nicht auf Sicherheit und Privatsphäre ausgelegt.

VPN auf Android: Ein falsches Gefühl der Sicherheit?

Es ist egal, welchen VPN man auf Android nutzt. Das Android-Betriebssystem sendet nicht den gesamten Datenverkehr durch einen sicheren Tunnel. Auf diese Sicherheitslücke sind Sicherheitsforscher bei Mullvad vor Kurzem aufmerksam geworden.

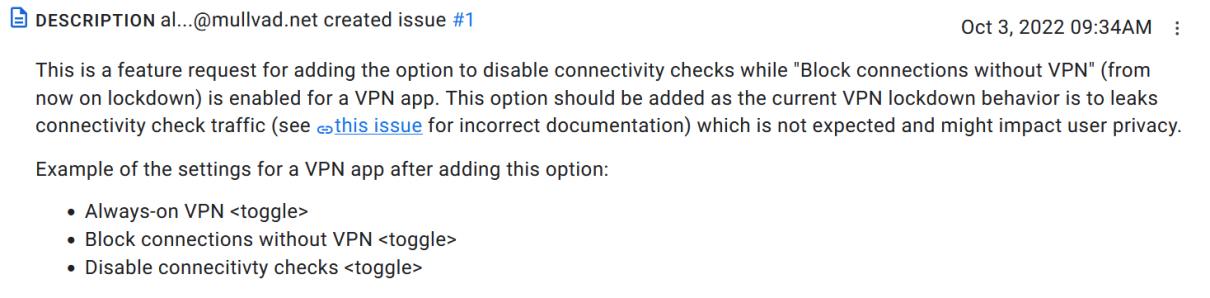

Sie fanden heraus, dass Android-Handys den Datenverkehr zur Überprüfung der Konnektivität nicht durch den verschlüsselten Tunnel schicken, auch dann nicht, wenn ein VPN auf Android aktiv ist. Das Aktivieren der System-Option „Blockieren von Verbindungen ohne VPN“ ändert daran nichts. Die Experten bei Mullvad sind sich sicher, dass diese System-Option dem Handy-Benutzer ein falsches Gefühl von Sicherheit suggeriert.

Denn wer auch immer den „Verbindungsprüfungs-Server“ kontrolliert oder den Netzwerkverkehr unseres Handys beobachtet und analysiert, kann an wertvolle Daten wie unsere echte IP-Adresse kommen.

Die Sicherheitsexperten geben zu bedenken: „Selbst, wenn der Inhalt der Nachricht nicht mehr verrät als „irgendein Android-Gerät ist verbunden“, können die Metadaten (einschließlich der Quell-IP-Adresse) verwendet werden, um weitere Informationen abzuleiten.„

Ein Deanonymisierungsversuch ist ganz klar möglich

Ein VPN auf Android hat ganz klar auch weiterhin seine Daseinsberechtigung. Die Experten bei Mullvad geben zwar zu bedenken: „Da für einen solchen Deanonymisierungsversuch jedoch ein ziemlich raffinierter Angreifer erforderlich wäre, werden die meisten unserer Nutzer dies wahrscheinlich nicht als erhebliches Risiko betrachten.“ Aber jeder, der einen VPN auf seinem Android-Handy nutzt, hat dafür andere Gründe.

Wer sichergehen möchte, dass keine Daten außerhalb des VPN-Tunnels das Handy verlassen, sollte entweder ein alternatives Betriebssystem (GrapheneOS) installieren oder die Android-Verbindungsprüfung manuell deaktivieren.

VPN auf Android: Für Google funktioniert alles wie vorgesehen

Von Mullvad mit der „Sicherheitslücke“ konfrontiert, reagierte Google ungewohnt schnell. Nach nur drei Tagen teilte man den Sicherheitsexperten mit, dass in ihren Augen alles funktioniert wie vorgesehen. Google sieht demnach auch keinen Grund, die System-Option „Blockieren von Verbindungen ohne VPN umzubenennen.

Google gibt aber auch zu, dass es noch mehr Daten gibt, welche nicht durch einen VPN-Tunnel geschickt werden.

Die Konnektivitätsprüfungen sind bei Weitem nicht das Einzige, was vom VPN ausgenommen ist.

Privilegierte Anwendungen können den VPN ebenfalls umgehen. Was in vielen Fällen für ihren Betrieb sogar erforderlich ist. Ein Beispiel ist IWLAN– oder auch der Tethering-Verkehr.

Google

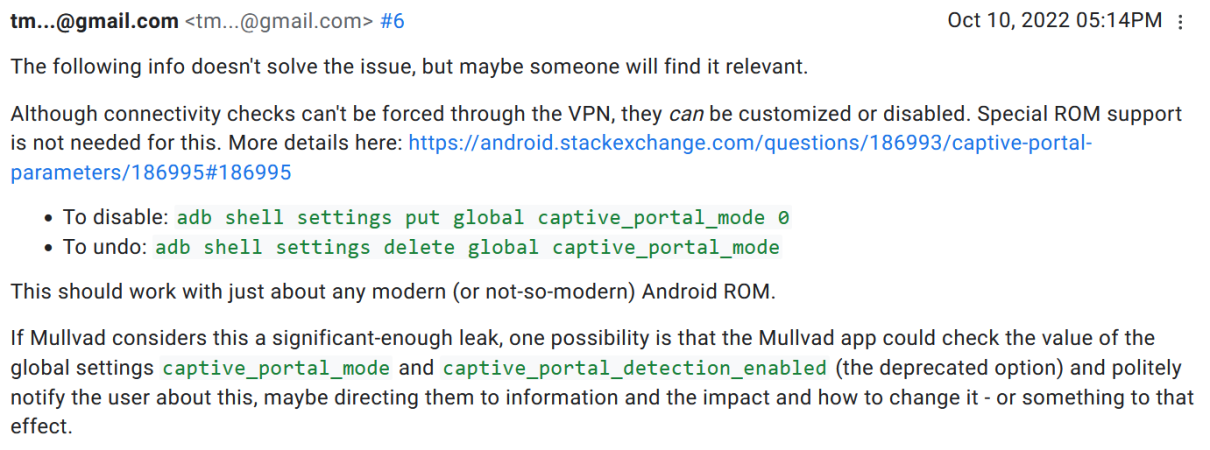

Des Weiteren befindet Google, bei Mullvad könne man bei Bedarf in der VPN-App auf das „Problem“ hinweisen. Auch einen entsprechenden Lösungsvorschlag könne man den Nutzern von VPN auf Android am besten innerhalb der jeweiligen App nahebringen.

Eine spezieller Custom-ROM sei dafür nicht nötig, befindet Google. Über die ADB-Shell könne man die besagte Funktion jederzeit mit „adb shell settings put global captive_portal_mode 0“ deaktivieren. Um die Überprüfung der Konnektivität wieder zu aktivieren, reicht es „adb shell settings delete global captive_portal_mode“ einzugeben.