Lapsus$ veröffentlicht in nur einer Nacht Daten von Microsoft, LG und Okta. Ist der Kopf dieser Ransomware-Bande tatsächlich ein Schuljunge?

Hintergrundberichte von Tarnkappe.info

Willkommen bei der Kategorie Hintergrundberichte. Hier graben wir tiefer, als in den anderen Beiträgen und haken nach! Wer sie lesen will, sollte etwas mehr Zeit mitbringen.

Honeybees persönlicher Weg zur Software: Entwicklung von Tools zur Vereinfachung und Automatisierung von Mini-Games.

Gab es wirklich einen verdeckten Ermittler im Cyberbunker? Und welche Rolle spielte dabei ein im Bunker gut versteckter Server?

Schon vor mehreren Wochen feierte das Invisible Internet Project (I2P) sein 20-jähriges Bestehen. Wir erzählen, wie es damals dazu kam.

Es gab Zeiten, da kosteten nachgemachte Impfpässe pro Stück ab 50 Euro aufwärts. Mittlerweile verlangen die Fälscher fast das Doppelte.

Nach der Anwerbung per Telegram meldete sich der 2015 verstorbene Joseph Scipilliti, um Erbwillige um Scans ihrer Ausweise zu bitten.

Laut dem Sicherheitsunternehmen Cyberint hat sich die Nutzung von Telegram in letzter Zeit verdoppelt. Wir haben uns im Untergrund umgehört.

Vorsicht! Beim sozialen Netzwerk Lovoo tarnen sich Cyberkriminelle vermehrt als attraktive Männer, um Single-Frauen in eine Falle zu locken.

Honeybees persönlicher Weg zur embedded Software: Entwicklung einer WLAN basierten LED-Steuerung zur Anbindung an Hyperion als Ambilight.

Exklusiv: Die Kriminellen der International Markets Asscociation bezeichnen sich als "einen der vertrauenswürdigsten Broker der Finanzwelt".

Schon Ina Deter wusste: Nicht neue Männer, sondern neue Domains braucht das Land. Aus canna.to machte man canna.tf. Doch für wie lange?

Ungemach oder Werbung für Canna.to? Die größten Internet-Anbieter auf dem deutschen Markt werden bald noch mehr Stoppschilder aufstellen.

Deutsche Bahn: Das AFS bei der Erstellung digitaler Tickets ist wohl zu schwammig eingestellt. Hacker können sich selbst welche ausstellen.

Im Gegensatz zur Staatsanwaltschaft Koblenz wurde das ZAC NRW in Köln nicht wegen dem Kauf illegaler Win 10 Keys aktiv. Ein lokales Phänomen?

Studie: Welche Portale sind führend beim illegalen IPTV? In welchen Ländern ist das Interesse am größten? Und wer sind die Helfershelfer?

Action Day gegen die Kunden von Crimenetwork.co: Wir klären auf, was man im Fall einer Razzia tun und was man besser unterlassen sollte.

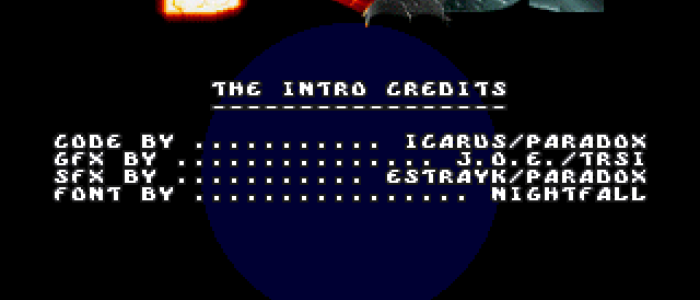

Vor 30 Jahren wurde aus Tristar und Red Sector TRSI. Diese Gruppe hat lange Zeit auf dem Amiga und C64 den Markt für Schwarzkopien dominiert.

Abhängig von der Komplexität des Falles dauert es bis zu fünf Jahre, bis das Strafgericht Zug ein Urteil gegen RapidShare sprechen wird.

Den Hauptverdächtigen im Fall movie2k.to hat man aus der U-Haft entlassen, weil er geständig war. Die beiden anderen Verdächtigen sitzen noch.