RIPE NCC, die Schwesterorganisation der ICANN, lässt jede Menge Cyberkriminelle und ihre Machenschaften gewähren. Von Regulierung keine Spur!

Hintergrundberichte von Tarnkappe.info

Willkommen bei der Kategorie Hintergrundberichte. Hier graben wir tiefer, als in den anderen Beiträgen und haken nach! Wer sie lesen will, sollte etwas mehr Zeit mitbringen.

Der Ersteller der Open-Source-GUI Neutrino für Sat- & TV-Receiver wird seit Ende 2017 wegen Cardsharing von der Justiz regelrecht verfolgt.

Wie bereits aus dem ersten Artikel hervorgegangen ist, benutzen Drittanbieter-Bibliotheken side- und covert channels in Android, um an die ...

Android implementiert ein Berechtigungsmanagement, um Apps den Zugriff auf sensiblen Nutzerdaten und System-Ressourcen zu verwehren. Doch...

Obwohl Deutschland ein reiches Land ist und im IT-Bereich nicht schlecht dasteht, gibt es ein Problem, den stockenden Mobilfunkausbau.

Das ZDF verbreitete diverse unwahre Tatsachenbehauptungen bei der aktuellen Dokumentation "5G - Zwischen Datenspeed und Strahlenangst".

Digitale Gewalt gegen Partner und Ex-Partner: Spionage-Apps, Smart-Home-Terror, Datenleaks und Hacking im Privaten. Ein Rundumblick.

Vor einem Jahr flammten die Proteste gegen die Urheberrechtsreform auf. Doch wer hat für die ganzen Kampagnen das Geld zur Verfügung gestellt?

Warez: Cryptonics stellte seinen Bot TeleTransferX vor, der bei Telegram Downloads und das Streaming von Filmen und Musik vereinfacht.

Drei Phisher aus Göttingen bzw. aus dem Raum Leipzig wurden überführt, weil man ihren angemieteten Server für sechs Monate überwacht hat.

Eigentlich sollten bis zur Urteilsverkündung der drei Angeklagten von RapidShare nur sechs Wochen vergehen. Jetzt sind es schon neun Monate.

Im Sommer 2018 haben sich zwei Schüler aus Niederbayern in das Schulnetzwerk ihres Gymnasiums gehackt. Gegen sie wird Klage erhoben.

Seit einigen Monaten rollt durch Deutschland eine neue Welle an Porno-Abmahnungen von drei Aufnahme-Studios und ihren Rechtsanwaltskanzleien.

Gephishte Carsharing Accounts von ShareNow & Co. sind in den Untergrund-Foren hoch im Kurs. Doch die Sache ist nicht ganz so einfach.

In den Untergrund-Foren sind geklaute Payback Guthaben wieder voll im Trend. Illegale Anbieter verkaufen Accounts mit bis zu 100.000 Punkten.

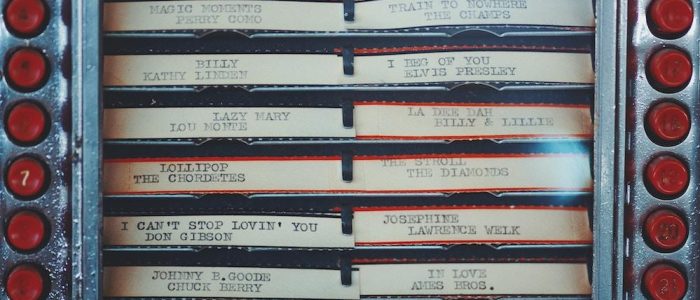

Wo kommen die meisten Schwarzkopien her? Die Datacenter welcher Firmen beheimaten eigentlich die meisten Webwarez-Seiten?

T-Mobile Austria muss diverse Portale wie bs.to, s.to, Serienjunkies.org, streamkiste.tv und Mirrors von Kinox.to und Movie4k.to sperren.

Im Support-Forum des DSL-Anbieters 1&1 Internet SE treten seit einigen Wochen Probleme mit der Berechnung des verbrauchten Datenvolumens auf.

Vorsicht Abofalle! Einige dubiose Streaming-Webseiten haben bis auf eine Jahresgebühr bis zu 360 EUR rein gar nichts anzubieten. Was tun?

Die Rechtsprechung hat sich seit dem Filmspeler-Urteil geändert. Welche Strafen drohen mir, wenn ich bs.to, kinox.to oder s.to nutze?

Sind Bitcoin Mixer sicher? Laut Felix Maduakor kann man die meisten gemischten Transfers nachträglich aufdecken, um die Kunden zu enttarnen.