Drei Phisher aus Göttingen bzw. aus dem Raum Leipzig wurden überführt, weil man ihren angemieteten Server für sechs Monate überwacht hat.

Laut einem Beschluss vom Amtsgericht Leipzig hat die Polizei Webserver von drei Verdächtigen für mindestens ein halbes Jahr überwacht. Die Beamten wollten das Treiben der Phisher aufdecken. In der ersten Jahreshälfte 2017 betrieben sie über 20 Domains, um den Login bei PayPal, Banken und Kreditkartenanbietern nachzuahmen. Zudem wurden aus dem Raum Leipzig und Göttingen etliche E-Mails verschickt, um die Opfer zu einem Login zu animieren.

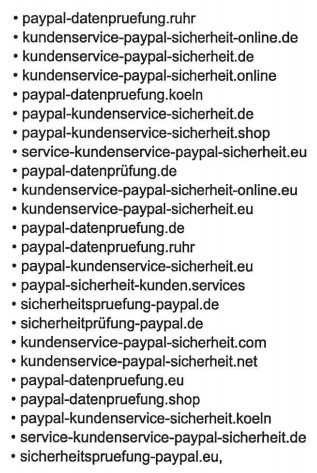

Bereits im Oktober 2017 forderte die Staatsanwaltschaft Leipzig einen uns namentlich bekannten Webhoster dazu auf, der Polizei den Zugriff auf einen bestimmten Webserver eines Kunden zu übergeben. Die Beschlagnahmung wurde aber noch weiteren Webhostern zugestellt, die ebenfalls Server an die Phisher vermietet hatten. Drei Verdächtige aus dem Raum Leipzig beziehungsweise Göttingen hatten mindestens 24 eigene Domains angemeldet, um Phishing im großen Stil zu betreiben. Die Webseiten sahen beispielsweise originalgetreu wie der Login von PayPal.com aus.

Die Namensnennung der Domains war mitunter sehr einfallsreich (siehe Grafik rechts unten). Darunter befanden sich Domains wie kundenservice-paypal-sicherheit.com, paypal-datenpruefung.ruhr, sicherheitspruefung-paypal.de und viele mehr. Mit Phishing-Mails forderte man die Opfer dazu auf, bei den imitierten Login-Seiten verschiedener Anbieter ihre E-Mail-Adresse oder einen Usernamen und ihr Passwort einzugeben. Man erbeutete auf diese Weise Zugänge zu PayPal, dem Online-Banking mehrerer Banken und von Kreditkarten.

Phisher mit dem IQ eines Milchbrötchens, verwendete echtes Girokonto

Die Beamten waren den Verdächtigen auf die Spur gekommen, weil einer der Phisher über ein Girokonto bei der Bank N26 verfügt hat. Darüber wurden anfangs die Kosten für den Webserver bezahlt. Die bei der Bank hinterlegten Daten seiner Person waren echt, womit der Kriminelle seine Identität preisgegeben hat. Den drei Personen aus dem Raum Leipzig und Göttingen wird vorgeworfen, auf die Accounts Dritter zugegriffen zu haben, um sich zu bereichern. Die Täter führten auch missbräuchliche Bestellungen über die Kreditkarten Dritter durch.

Phisher erbeutete mindestens 900.000 Datensätze

Für die Erlangung korrekter E-Mail-Adressen zuzüglich zu den Vor- und Nachnamen wurden Programme wie der SQLi Dumper eingesetzt, um gezielt Sicherheitslücken von mehreren Portalen herauszufinden und auszunutzen. Anschließend probierte man die Kombinationen bestehend aus den Namen und Passwörtern automatisiert mittels verschiedener Tools unter anderem bei den Portalen von Amazon, Breuning, der Deutschen Bahn, 1 & 1, eBay & eBay Kleinanzeigen, DHL Packstationen, Bauer, Bücher.de, Payback, Thalia, Deutsche Telekom, Zalando.de etc. durch. Nach Angaben der Staatsanwaltschaft haben die drei Täter auf diese Weise insgesamt zirka 900.000 Datensätze erbeutet. Mindestens 130.000 Phishing E-Mails haben die Täter nachweislich alleine mit dem Programm „Atomic Mass Mailer“ verschickt.

Polizei überwachte mehrere Handys, Festnetzanschlüsse & E-Mail-Konten

Sowohl die Telefonleitungen als auch die Handys der drei Verdächtigen hat man überwacht. Die betroffenen Webhoster sollten natürlich nicht ihre Kunden über die langfristige Überwachung des angemieteten Servers aufklären. In Telefongesprächen wurde den Webhostern immer wieder mitgeteilt, dass bezüglich der Überwachung alles so bleiben sollte, wie es war. Die Polizei wurde übrigens auch anhand von Facebook-Profilen und Essens-Bestellungen bei mehreren Niederlassungen von Lieferando bzw. Lieferheld fündig. Langfristig überwachte man auch mehrere E-Mail-Postfächer bei Web.de und Freenet.de, wo die Täter verdächtige E-Mails erhalten bzw. verschickt haben.

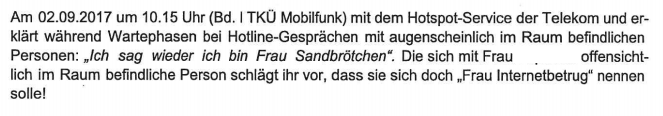

Die Damen und Herren „Internetbetrug„

Im uns vorliegenden Beschluss der Beschlagnahmung werden sogar Auszüge der überwachten Mobilfunkanschlüsse zitiert (siehe Screenshot unten). So wurde einer Verdächtigen von einer anwesenden Frau dazu geraten, sich künftig „Frau Internetbetrug“ zu nennen. Ein passender Ratschlag zur rechten Zeit…

Es ist aufgrund des zeitlichen Abstandes davon auszugehen, dass die Tatverdächtigen zwischenzeitlich aufgrund der gemeinschaftlich begangenen als auch gewerbsmäßigen Fälschung von Daten in Tateinheit mit dem Ausspähen und Abfangen von Daten angeklagt wurden. Der Beschluss zur Beschlagnahmung des Servers ist aus Oktober 2017. Wie man sieht, dürfen die deutschen Behörden zwar keine Honeypots aufstellen. Die systematische Überwachung eines beschlagnahmten Servers ist aber offensichtlich rechtlich gesehen etwas anderes und somit legal.

Beitragbild Elchinator, thx! (Pixabay Lizenz)

Beitragbild Elchinator, thx! (Pixabay Lizenz)

Tarnkappe.info