Die Hacker-Gruppe Evasive Panda nutzte das Domain Name System, um unzählige Computer zu verseuchen. Das DNS ist elementar und keine Beilage.

Die chinesische Hacker-Gruppe Evasive Panda missbraucht bei ihren Cyberangriffen das DNS-System, was automatisch im Hintergrund läuft, ständig benutzt wird und sonst nicht weiter auffällt. Bei solchen Angriffen denkt man reflexhaft an zwei Möglichkeiten. Entweder hat jemand eine neue Sicherheitslücke gefunden und ausgenutzt, dann muss der Hersteller einen Patch veröffentlichen. Oder der die Person hat Leute reingelegt, dann schult und sensibilisiert man. Hier ist es für die Hacker bequemer – und genau deshalb auch viel gefährlicher. Da wird nicht an der Software gearbeitet, da wird an der Richtung gedreht. Der Updater fragt nach der DNS-Adresse, erhält eine Antwort und beginnt mit der Arbeit. Nur eben nicht mehr zur richtigen DNS-Adresse des Herstellers.

In diesem Fall geht es um Evasive Panda und eine Methode, die im Alltag so unsichtbar ist, dass sie sich fast von selbst erklärt. Man manipuliert den DNS. Update-Checks starten bei der richtigen Domain, aber sie enden bei der falschen Maschine. Der Report ordnet dies als gezielte Kampagne ein und nennt den Zeitraum November 2022 bis November 2024. Zu den betroffenen Zielen zählen unter anderem Computer in der Türkei, China und Indien.

DNS ist die Weiche und nicht die Beilage

Ein DNS verhält sich wie Strom. Man sieht es nicht, man denkt nicht darüber nach, es ist einfach da. Und der DNS ist genauso wichtig wie Strom, ohne geht gar nichts. Deswegen versuchen wir euch, für das Thema zu sensibilisieren.

Das DNS ist halt vorhanden und deshalb für Evasive Panda und andere Cyberkriminelle die perfekte Angriffsfläche. Wenn irgendwo Antworten getauscht werden, wirkt für den Client erst einmal alles normal. Die Domain stimmt, auch der Request sieht sauber aus. Nur zeigt die Auflösung auf eine ganz andere Maschine. Das ist keine große 0day Exploit-Show. Es ist eine Umleitung, die im Alltag niemand bemerkt, weil sie sich wie die normale Infrastruktur benimmt.

Und genau da sitzt die Pointe. Wer Updates nur als Download betrachtet, achtet auf die Datei. Wer das DNS hingegen als Lieferkette begreift, schaut auf den Weg, den die Daten nehmen. Wenn dieser Weg nicht mehr stimmt, weil man ihn manipuliert hat, wird jedes wackelige Update-System sofort zu einer Einladung für Hacker. In der Fachwelt bezeichnet man das als eine DNS-Vergiftung.

Alles wirkt normal, doch das Update kommt nicht vom Hersteller

Es ist ein Updateprozess, wie man ihn schon tausendmal gesehen hat. Im Beispiel taucht die Riskware Sohuva auf, aber das ist letztlich nur Kulisse. Es geht nicht darum, ob die App seriös wirkt. Es geht darum, dass ein Updater dieser Richtung vertraut. Er fragt nach der Adresse, bekommt eine IP zurück und macht weiter. Selbst wenn diese Antwort falsch ist, fühlt sich der Download normal an. Es erscheint kein Warnfenster, es gibt keinen „komischen Link“ und es gibt keinen Moment, in dem man als Nutzer stutzt. Genau diese Normalität und das Verborgene, das ist der Trick.

Und das ist auch längst keine exotische Ausnahme mehr. Mit Trojanern wie MgBot verseuchte Updates sind bei solchen Gruppen eher Standard als eine Überraschung. Das DNS macht die Sache nur noch verborgener und dadurch gefährlicher. Der Fake-Installer aus der Suche hat wenigstens noch diesen einen Bruch, an dem man merken könnte, dass etwas nicht stimmt. Bei einer DNS-Umleitung fehlt sogar das. Beim Update landet man woanders, ohne es zu merken. Kurze Zeit später ist es meistens schon zu spät.

Ein Bild als Transportmittel

Ab der zweiten Stufe wird es unangenehm. Diesmal sieht es nicht nach einem „Malware-Setup“ aus, sondern es sind Daten, die wie ein ganz normales Bild wirken. Eine PNG-Datei ist an sich nichts Besonderes. Sie wird geladen, gespeichert und weitergereicht, ohne dass bei dem „Bild“ automatisch ein System Alarm schlägt. Genau das macht das Bild als Packesel so praktisch.

Hacker missbrauchen seriöse Seiten wie dictionary.com

Als Kulisse taucht dann eine saubere, bekannte Domain wie dictionary.com auf. Das heißt nicht, dass die Seite zwingend kompromittiert ist, sondern dass der Name aufgrund seiner Bekanntheit und Seriosität beim Anwender automatisch Vertrauen erzeugt. Wenn das DNS unter Kontrolle ist, reicht ein echter Domainname, um den Traffic an die falsche Stelle umzuleiten. Der Nutzer sieht eine legitime Adresse. Der Rechner landet für das Update trotzdem beim falschen Ziel.

Evasive Panda lässt alles ganz normal aussehen

Am Anfang kommt ein kleines Programm, das nur eine Aufgabe hat. Es holt den nächsten Baustein der Malware ab. Dieser startet sich nicht offen, sondern hängt sich an etwas dran, das auf dem PC ganz normal aussieht. Die Dateien werden an einem Ort abgelegt, der so aussehen soll, als wenn er für einen seriösen Zweck geschaffen wurde. Das gestaltet das Verzeichnis so unauffällig. Am Ende läuft die Schadsoftware MgBot in einem Prozess, der so aussieht, als wäre er Teil des Systems.

Die Idee dahinter ist einfach und ausgeklügelt. Nichts soll verdächtig wirken. Weder der Start, noch der Speicherort oder der Prozessname. Alles soll wie Alltag aussehen, damit niemand genauer hinschaut.

Die Installation und Ausführung geschieht völlig lautlos, weswegen die Schadsoftware nicht weiter auffällt. Die Malware von Evasive Panda soll einfach laufen. Und genau das ist das Gemeine daran. Wenn alles nach Alltag aussieht, behandelt man die Software auch wie Alltag. Niemand prüft mehr den hübsch verpackten Inhalt.

Wo hat man das DNS geändert? Warum ist das eigentlich trivial?

Bei der Ursache bleibt der Report so vage wie vorsichtig. Das ist pragmatisch und ehrlich, denn von außen lässt sich selten sauber belegen, ob die Umleitung direkt beim Provider oder irgendwo unterwegs passierte und ob das Zielnetz selbst nicht schon infiziert war. Für die Einordnung hilft jedoch ein Blick auf Fälle, bei denen genau dieser Hebel bereits öffentlich dokumentiert wurde. Dabei geht es nicht um schlechtes WLAN, sondern um eine Infrastruktur, die man an der richtigen Stelle kompromittiert hat und DNS-Antworten selektiv verbirgt. So wird aus einem legitimen Update-System eine Malware-Logistikkette.

Das ist auch der Moment, in dem deutlich wird, warum signierte Updates mehr sind als nur ein Stück Papier. Und Papier ist bekanntlich geduldig. Doch wenn ein Updater sauber prüfen würde, was er bekommt, kann der falsche Server liefern, was er will. Am Ende passt einfach die vorhandene Signatur nicht zum Paket.

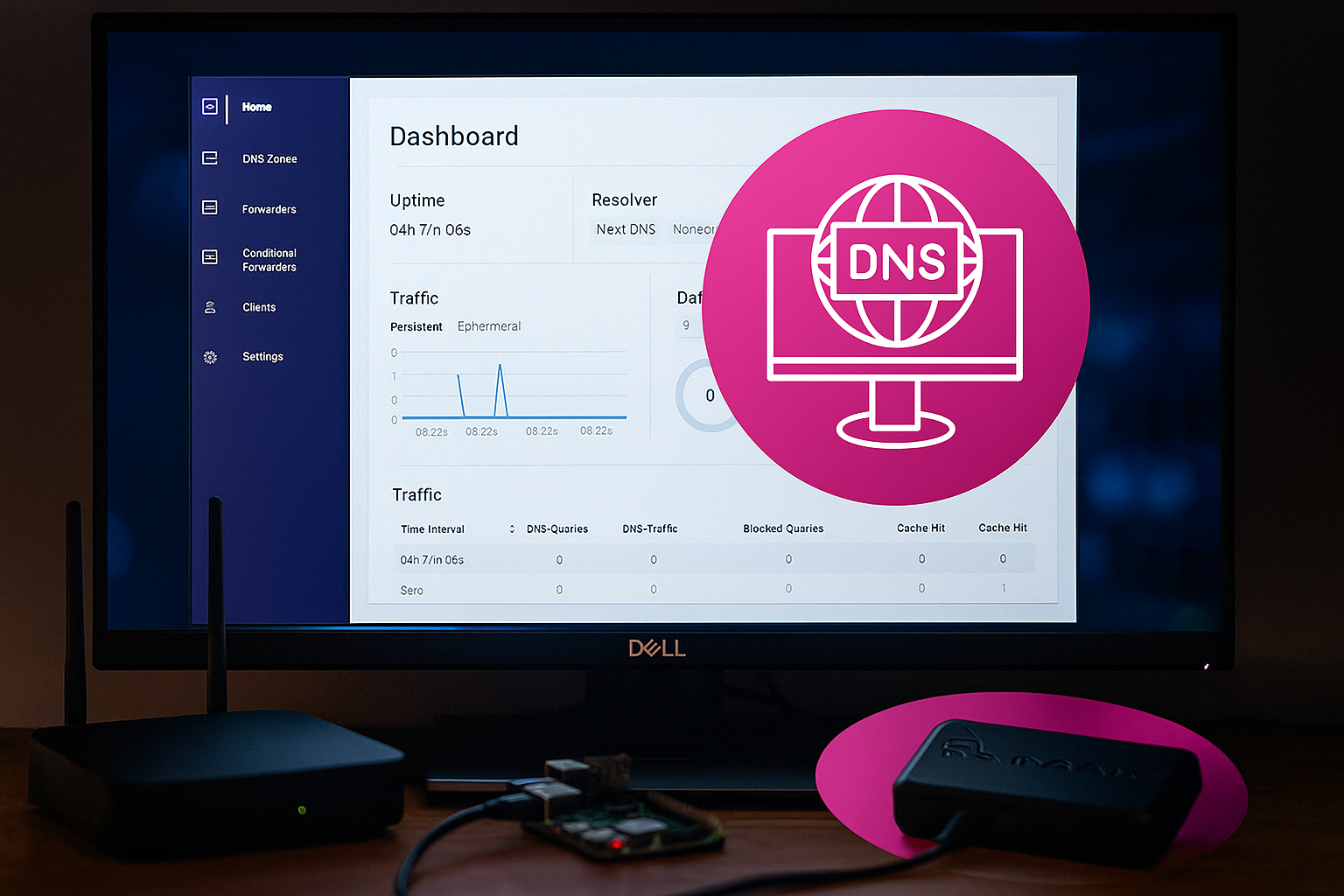

Eigenes DNS als vorbeugende Maßnahme

Die MgBot-Kampagne lebt davon, dass viele Nutzer ihr DNS beim Internetanbieter lassen. Wenn dort etwas nicht mehr richtig funktioniert, bekommst du als Nutzer davon erst einmal nichts mit. Man leitet dich an eine IP-Adresse und dann macht man einfach weiter.

Wenn du die DNS-Einträge direkt zu deinem eigenen Resolver ziehst, ist dieser Angriffsweg nicht mehr möglich. Das heißt allerdings nicht, dass damit nie wieder etwas passieren kann. Wir schließen lediglich einen potenziellen Angriffsvektor (von vielen) dauerhaft.

Eigene Lieferkette im Kampf gegen MgBot & Co.

Und dann kommt der Teil, der den großen Unterschied macht. DNS-Upstream über DNS over TLS oder DNS over HTTPS bedeutet, dass DNS nicht mehr im Klartext über die Leitung geht. Damit wird das Ersetzen von DNS-Antworten zusätzlich erschwert. DNSSEC ist die nächste Möglichkeit, das Risiko zu verringern. Leider funktioniert das nicht überall, da nicht jede Zone signiert ist. Aber dort, wo es sauber läuft, muss man niemandem mehr blind vertrauen.

Wer das DNS so betreibt, wie wir es in unserem Artikel zu Technitium-DNS oder Tailscale inklusive Server beschrieben haben, dem kann ein DNS-Poisoning nur schwerlich passieren. Doch man sollte niemals nie sagen. Der Angriff bräuchte dann aber ein anderes Einfallstor. Genau das ist der Sinn eines solchen Setups. Natürlich geht es auch darum, mögliche staatliche Zensur zu umgehen und keinem fremden DNS-Anbieter mehr vertrauen zu müssen.

Der blinde Fleck, wenn Software ihr eigenes DNS hat

Im Alltag bleibt aber leider trotzdem ein Haken bestehen. Browser können DNS over HTTPS selbst aktivieren und deaktivieren, wodurch Hacker wie Evasive Panda deinen eigenen Resolver umgehen können. Das ist eigentlich als Datenschutzfunktion gedacht. Es fühlt sich aus Sicht eines zentralen DNS-Setups aber wie der Versuch an, einen Teil der Sicherheitsarchitektur aktiv zu umgehen.

Nutzer einer eigenen Infrastruktur für das DNS sollten an dieser Stelle dringend ihre Einstellungen überprüfen. Das ist eine eindringliche Mahnung, dass sich manche Software gerne eigene Wege baut, um Zugriff auf ihre Updates und vieles mehr zu erhalten.

Evasive Panda: Ihre Masche ist ausgeklügelt aber nicht unüberwindbar

Die Vorgehensweise von Evasive Panda oder Daggerfly ist nichts, was man mit einem Schulterzucken nach Asien wegsortieren kann. Es erinnert nur an eine einfache Wahrheit. Die Update-Sicherheit hängt nicht nur von Signaturen und TLS ab. Sie hängt auch daran, wer darüber entscheidet, wo der Server für die neuen Dateien steht.

Wenn das Thema DNS irgendwo „da draußen“ unter ferner liefen läuft, erledigt die Software die Aufgabe gerne stillschweigend für dich. Und genau an dem Punkt setzt das klassische DNS Poisoning an. Betreibst du das DNS selbst, leitest es verschlüsselt weiter und validierst DNSSEC, ist der schnelle Weg erst mal dicht. Es ist ein wenig Aufwand und macht dich nicht unverwundbar. Aber es baut für die Hacker ein großes Hindernis mit ein. Eine derartige Gegenwehr ist bei der Vorgehensweise oft der Unterschied zwischen „läuft durch“ und „scheitert unterwegs“.