Kürzlich wurde der erste nicht nachweisbare Cloud-basierte Kryptowährungs-Miner entdeckt, der den Microsoft Azure Automation Service nutzt.

Das Cybersicherheitsunternehmen SafeBreach berichtet, man habe gleich drei verschiedene Methoden entdeckt, um einen neuartigen Krypto-Miner auszuführen. Darunter eine, die in der Umgebung des Opfers ausgeführt werden kann, ohne jegliche Aufmerksamkeit zu erregen. Die Sicherheitsforscher gehen allerdings davon aus, dass mithilfe des Missbrauchs von Azure Automation weit mehr als nur Krypto-Mining möglich sei.

Hintergrund: Microsoft Azure ist seit Februar 2010 Microsofts Cloud-Computing-Plattform, die sich mit verschiedenen Diensten primär an Softwareentwickler richtet. In diesem Fall ging es um die Analyse von Daten, was vom Hersteller ab einem bestimmten Umfang gegen Bezahlung angeboten wird.

Der CloudMiner ist die Eier legende Wollmilchsau

Die Studie zielte darauf ab, einen „ultimativen Krypto-Miner“ zu identifizieren. Dieser bietet unbegrenzten Zugang zu Rechenressourcen. Er erfordert wenig bis keine Wartung, ist kostenlos und kann nicht entdeckt werden. Dabei kommt Azure Automation zum Einsatz. Dabei handelt es sich um einen von Microsoft entwickelten Cloud-basierten Automatisierungsdienst, mit dem Benutzer die Erstellung, Bereitstellung, Überwachung und Wartung von Ressourcen in Azure automatisieren können. Allerdings in diesem Fall nicht nur zu den Zwecken, die Microsoft vorgesehen hat.

SafeBreach fand auch einen Fehler im Azure-Preisrechner, der es ermöglichte, eine unendliche Anzahl von Aufträgen völlig kostenlos auszuführen, obwohl er sich auf die Umgebung des Angreifers selbst bezieht. Microsoft hat inzwischen einen Fix für diesen Bug veröffentlicht.

Azure Automation mit verschiedenen Tricks überlisten

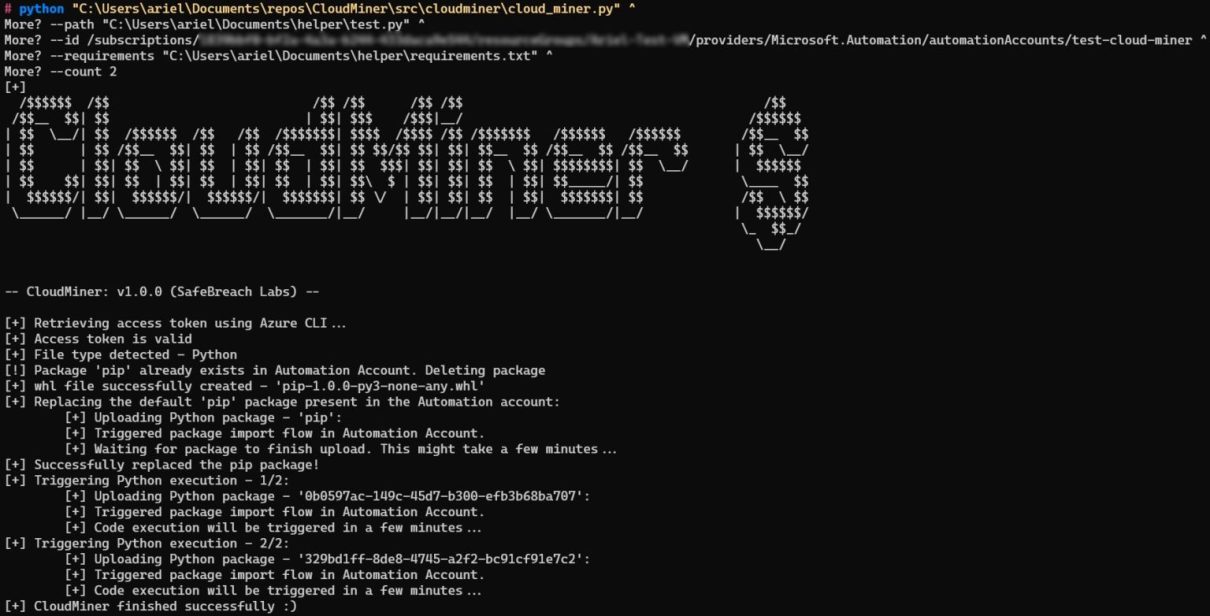

Eine alternative Methode besteht darin, einen Testauftrag für das Krypto-Mining zu erstellen, dann seinen Status auf „fehlgeschlagen“ zu setzen und anschließend einen weiteren Dummy-Testauftrag zu erstellen. Dabei nutzt man die Vorgabe aus, dass nur ein Test gleichzeitig ausgeführt werden kann. Dadurch bleibt die Codeausführung innerhalb der Azure-Umgebung vollständig verborgen und somit auch kostenlos.

Ein Bedrohungsakteur könnte diese Methoden ausnutzen, indem er eine Reverse Shell zu einem externen Server aufbaut und sich am Automatisierungsendpunkt authentifiziert, um seine Ziele zu erreichen. Darüber stellte man fest, dass die Codeausführung durch Ausnutzung der Funktion von Azure Automation möglich ist, mit der Benutzer benutzerdefinierte Python-Pakete hochladen können. So gelang es, im Automation-Konto das Paket pip durch einen bösartigen Klon zu ersetzen. Der Klon wurde anschließend jedes Mal aktiv, sobald man ein weiteres Paket hochgeladen hat.

Microsoft: An error by design

SafeBreach hat auch ein Proof-of-Concept mit dem Namen CloudMiner zur Verfügung gestellt. Dieser zielt darauf ab, mit Hilfe des Python-Paket-Upload-Mechanismus kostenlose Rechenleistung innerhalb des Azure Automation Service zu erhalten. Microsoft hat in seiner Antwort auf die Enthüllungen das Verhalten als „by design“ bezeichnet. In der Folge könne man trotz Bugfix zumindest manche Varianten des bösartigen Mechanismus gefahrlos missbrauchen.

Während der Umfang der SafeBreach-Analyse auf den Missbrauch von Azure Automation für das Mining von Kryptowährungen beschränkt ist, könnte man mit der gleichen Methode jede erdenkliche Aufgabe, die die Ausführung von Code auf Azure erfordert, ausführen. Von anderen Aufgaben bzw. Zielen muss man schon deswegen ausgehen, weil sich das Krypto-Mining kaum noch finanziell lohnt. Andererseits entstehen bei dieser Umsetzung für den Cyberkriminellen keinerlei Kosten.

Die Sicherheitsforscher raten Kunden von Cloud-Anbietern jede einzelne Aktion und Ressource im Umfeld vorsichtshalber ganz genau unter die Lupe zu nehmen. Nur so könne man Codeausführungen entdecken, die auf ein solches Verhalten hinweisen. Wer sich für weitere Details interessiert, sollte sich die englischsprachigen wie ausführlichen Ausführungen der Sicherheitsforscher durchlesen. Zu sehen sind dort auch mehrere Videos der Entwickler, die ihre Projekte im produktiven Einsatz zeigen. Der Quellcode vom CloudMiner, des Krypto-Miners, der Azure Automation überlistet hat, ist ebenfalls öffentlich verfügbar.